Immunity Canvas 7.26+White Phosphorus Exploit Pack 1.28+D2 Exploitation Pack ...

本帖最后由 FleTime 于 2021-8-18 14:24 编辑## **关于Immunity Canvas**

Immunity CANVAS是Immunity公司的一款商业级漏洞利用和渗透测试工具,包含了480多个以上的漏洞利用,该工具并不开源,其中文版介绍如下:

“Canvas是ImmunitySec出品的一款安全漏洞检测工具。它包含几百个以上的漏洞利用。对于渗透测试人员来说,Canvas是比较专业的安全漏洞利用工具。Canvas 也常被用于对IDS和IPS的检测能力的测试。Canvas目前已经使用超过700个的漏洞利用,在兼容性设计也比较好,可以使用其它团队研发的漏洞利用工具,例如使用Gleg, Ltd’s VulnDisco 、 the Argeniss Ultimate0day 漏洞利用包。”

## **泄露事件**

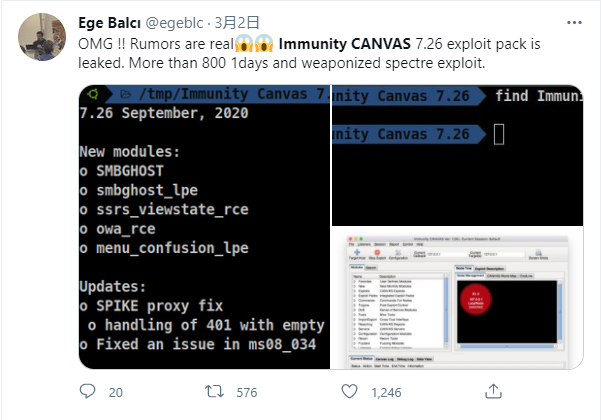

2021年03月02日,Twitter上一位安全研究员披露了Immunity CANVAS 7.26工具源码包泄露事件

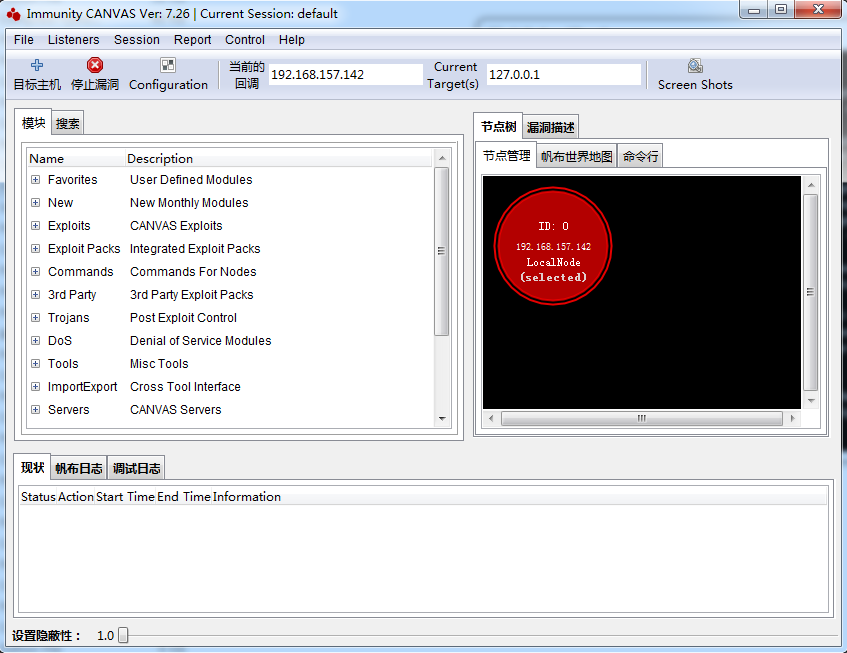

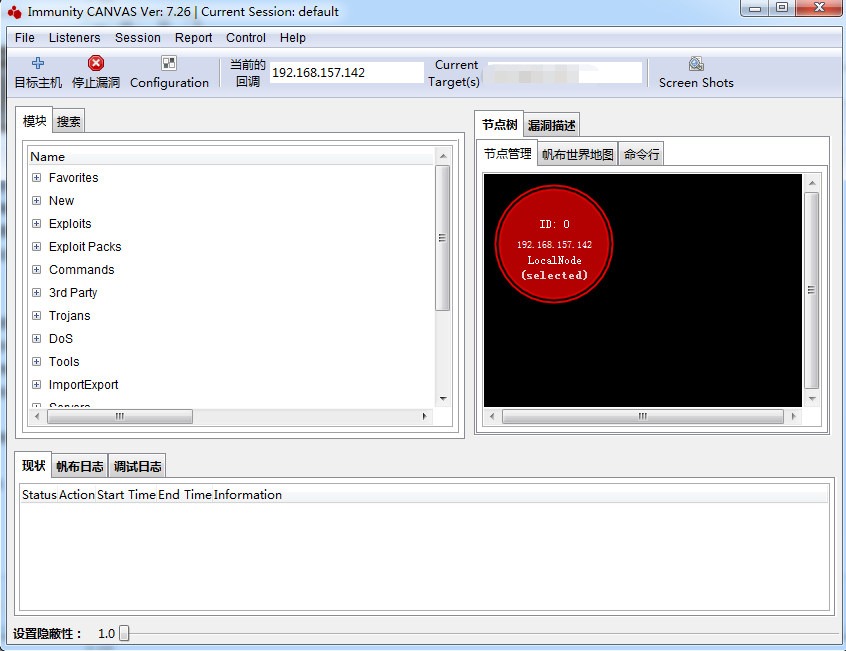

经过评估,本次泄露事件是该工具的完整源码,可在Windows及Linux平台直接安装使用,安装后界面如下:

## **目录概览**

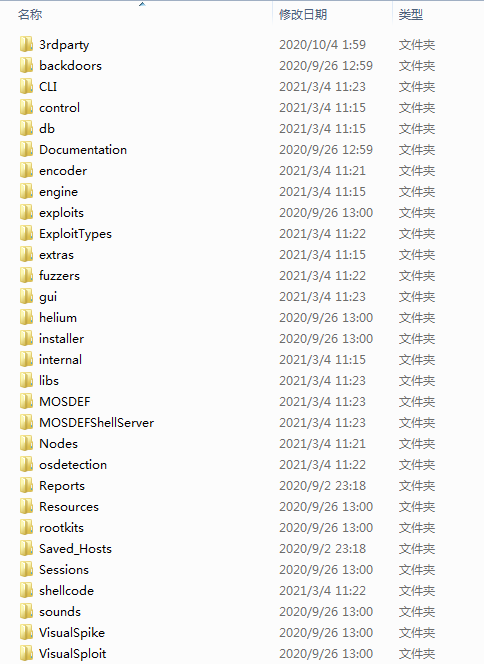

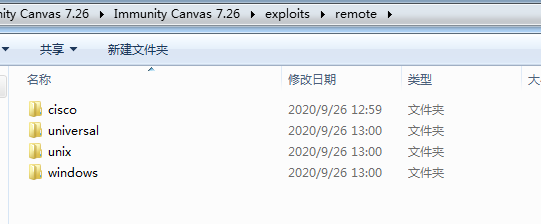

泄露的源码包中包含多个目录

根据目录名我们可以大致推断其用途,如backdoors存放后门文件,exploits存放漏洞攻击组件等

## **漏洞利用组件泄露**

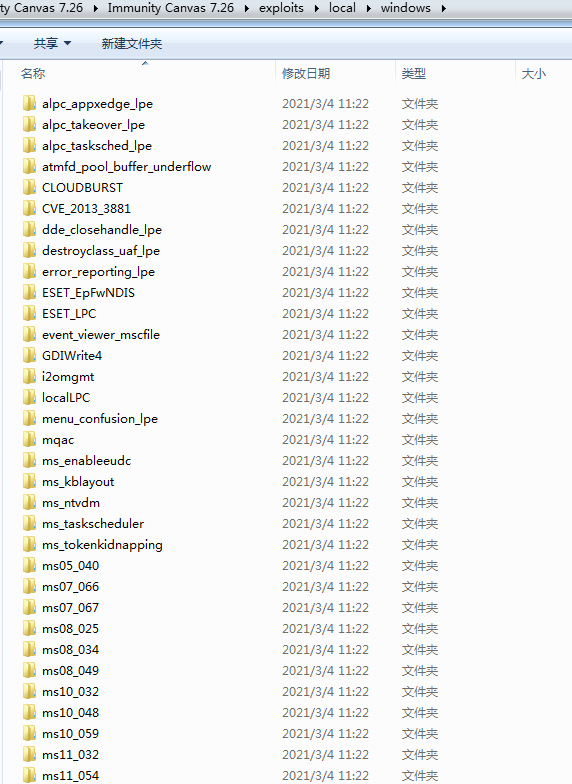

此次泄露事件中,总计泄露了Windows、Linux漏洞利用组件多达几百个,其中不乏一些重量级的漏洞利用组件

包含Windows、Linux本地权限提升

远程执行漏洞系列

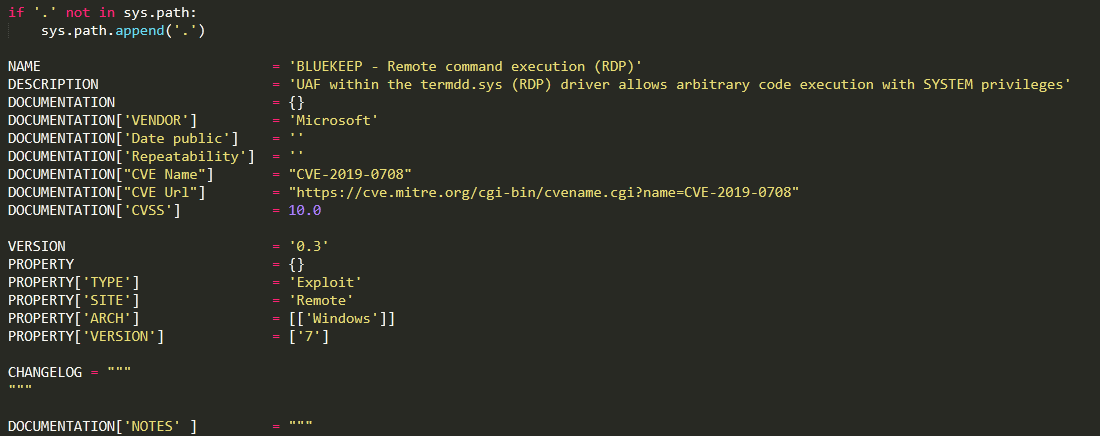

以下为 CVE-2019-0708 Bluekeep漏洞部分利用代码:

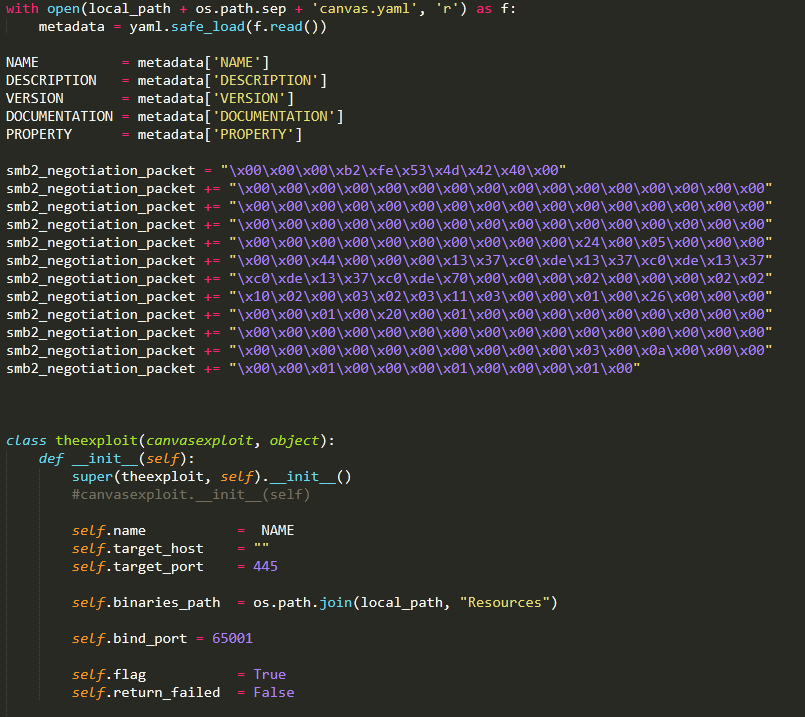

CVE-2020-0796 SMB远程代码执行漏洞部分利用代码:

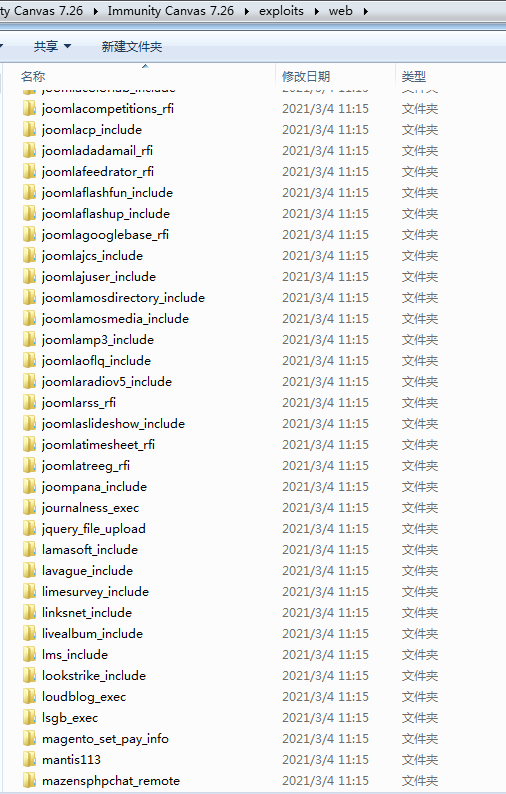

此外还包括大量的web漏洞利用组件:

## **Windows下安装使用**

> 建议在虚拟机中安装测试

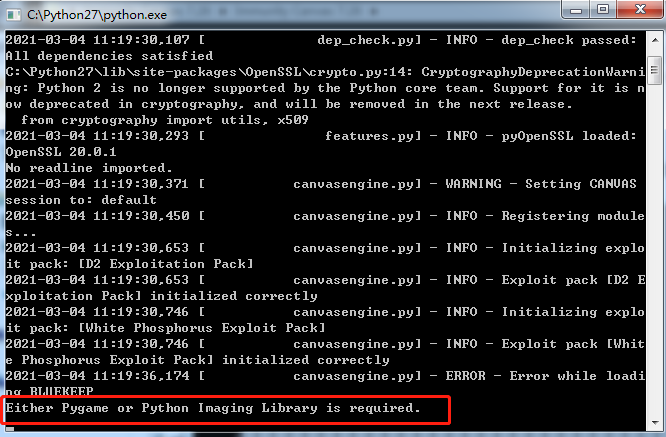

解压缩包,运行CANVAS_Dependency_Installer.exe,等待安装完成后,双击运行Immunity Canvas 7.26目录下的runcanvas.py,此时提示缺少pygame:

python安装pygame和requests(后面提示缺少requests):

```python

pip install pygame

pip install requests

```

再次运行`runcanvas.py`,安装完成

## **下载链接**

Immunity Canvas 7.26+White Phosphorus Exploit Pack 1.28+D2 Exploitation Pack 2.51

链接:https://pan.baidu.com/s/1pJVxQs__UXTY_AQNlx5sIQ

提取码:ubvw

解压密码(如果有):99z1366BB89333cza@@@#13!

## **转载说明**

文件转载自看雪安全论坛,文章转载自CSDN,感谢上述作者!

## **写在最后**

此次事件应该是继2017年方程式漏洞攻击武器泄露事件后又一起严重的武器级工具泄露事件。

由于此次泄露影响广泛深远,建议广大用户及时更新系统到最新版本,以免受到此次泄露事件影响。 提醒下各位,如果安装的时候遇到各种依赖包,可以去官网下这个依赖的包工具集合http://immunityinc.com/canvas-dependencies.shtml

执行d2sec_unssh时触发,漏洞点在d2sec_unssh.py的453行,把受控机传的东西不加过滤直接带入命令行,造成了命令注入在

蜜罐里面做特定的文件,被动触发rce即可反制 谢谢大佬分享

感谢分享,good 谢谢分享 有一点深奥,还是感谢分享好东东 感谢分享 爱谁谁-谁爱谁 发表于 2021-8-17 18:06

**** 该帖被屏蔽 ****

论坛不要留联系方式,文件我明天找一下发你

页:

[1]

2