实战分析自毁程序Crackme IDA动态调试

# 一、目标Crackme:(https://github.com/404nofoundx/Cloud/blob/main/AliCrackme.zip)

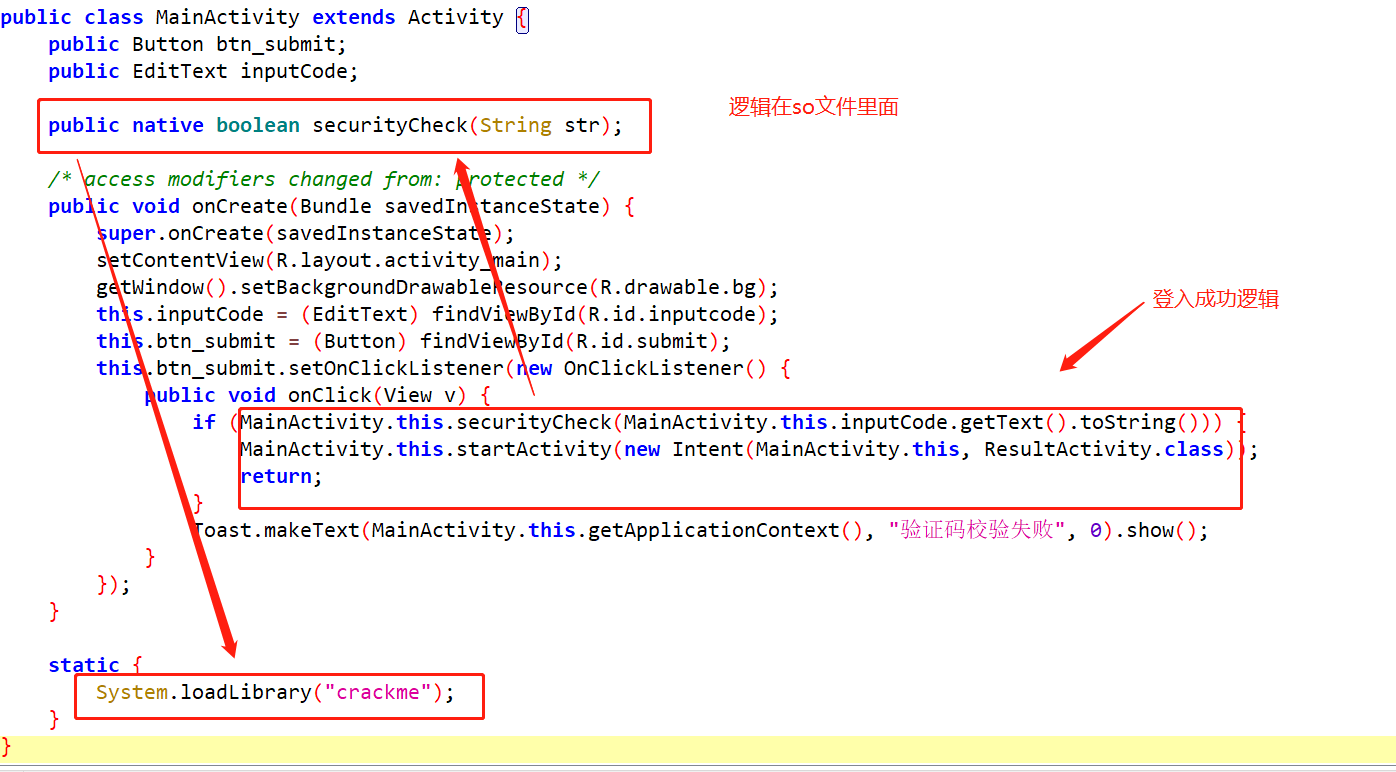

# 二、查看java代码

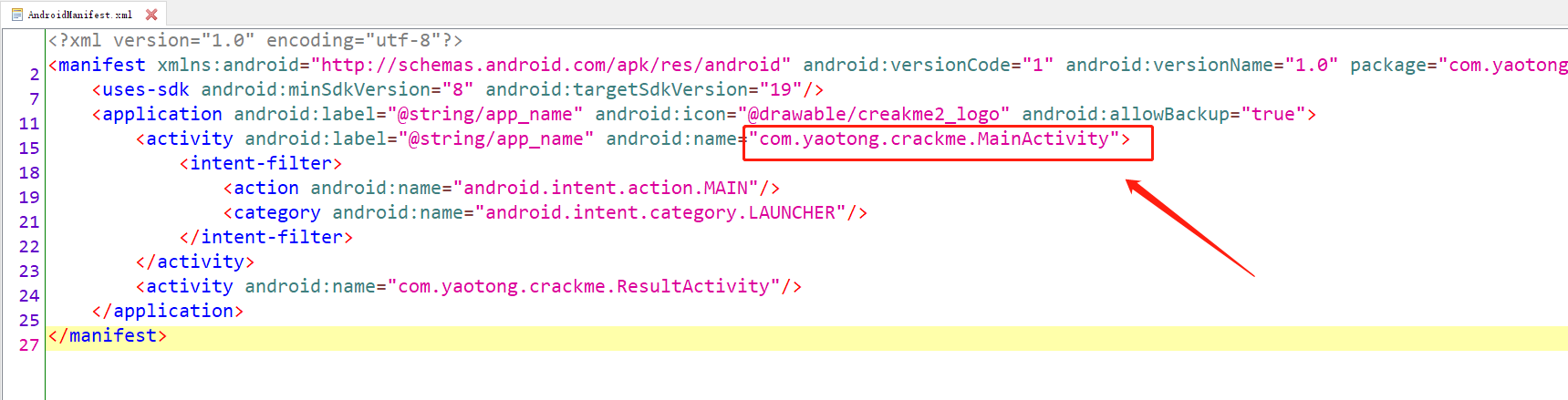

二话不说上jadx,通过AndroidManifest.xml文件确定入口。

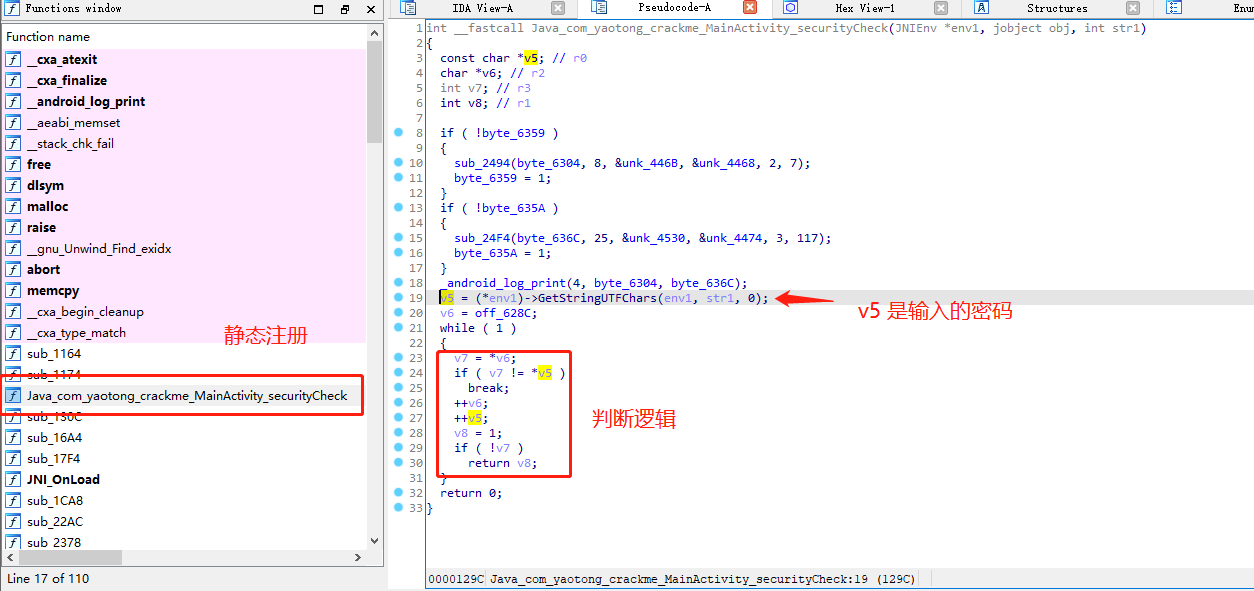

# 三、IDA静态分析

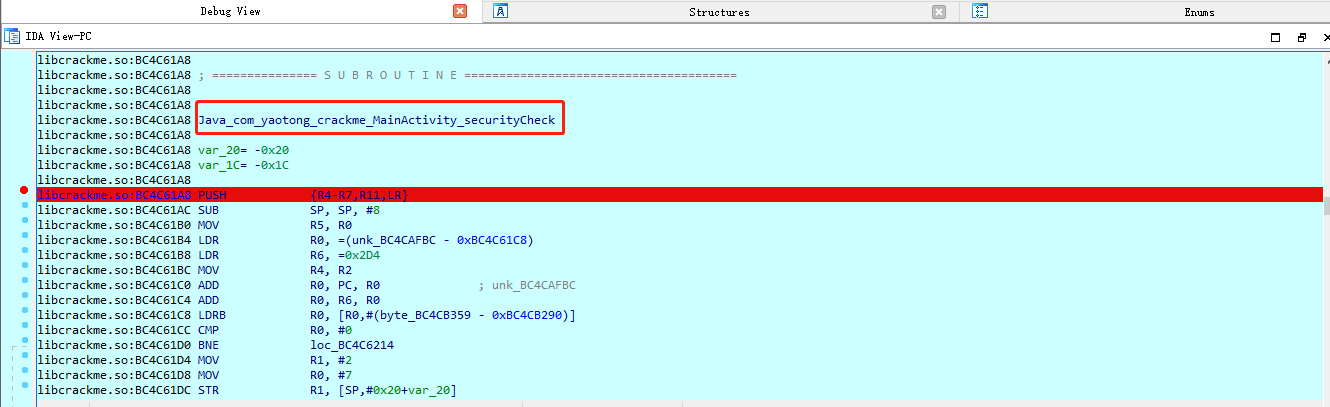

# 四、IDA动态分析

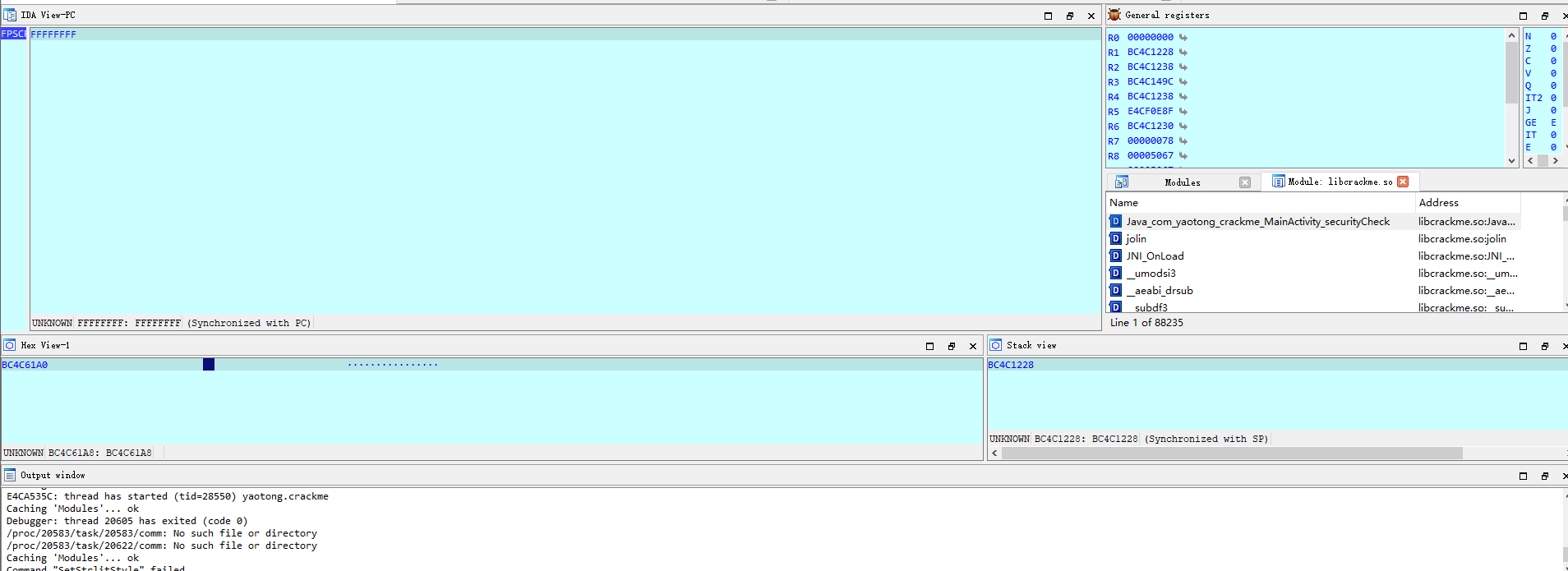

打上断点

还没等到断点的时候,程序就崩溃了,猜测有反调试。

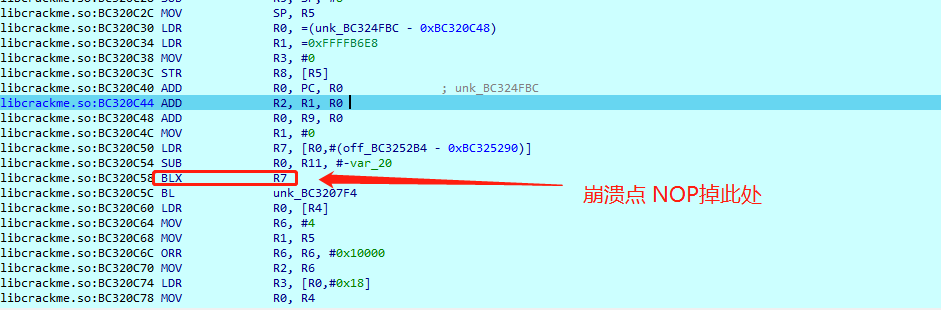

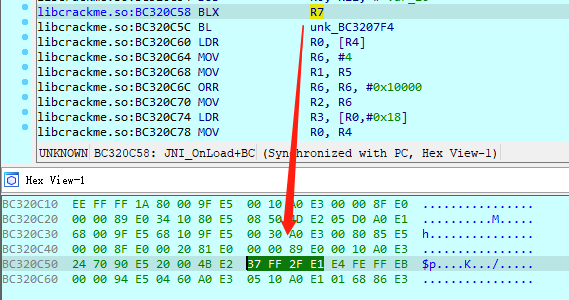

这次在JNI_OnLoad下断点,看看是哪里崩溃的,多次尝试发现在此处崩溃,用00000000修改此处命令。

修改前

修改后

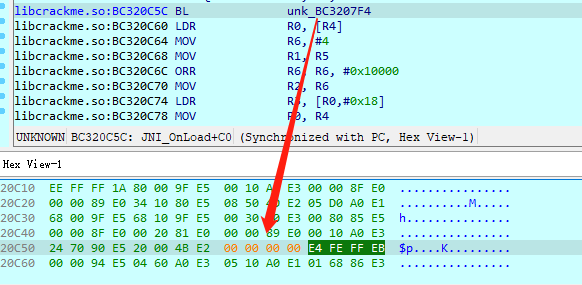

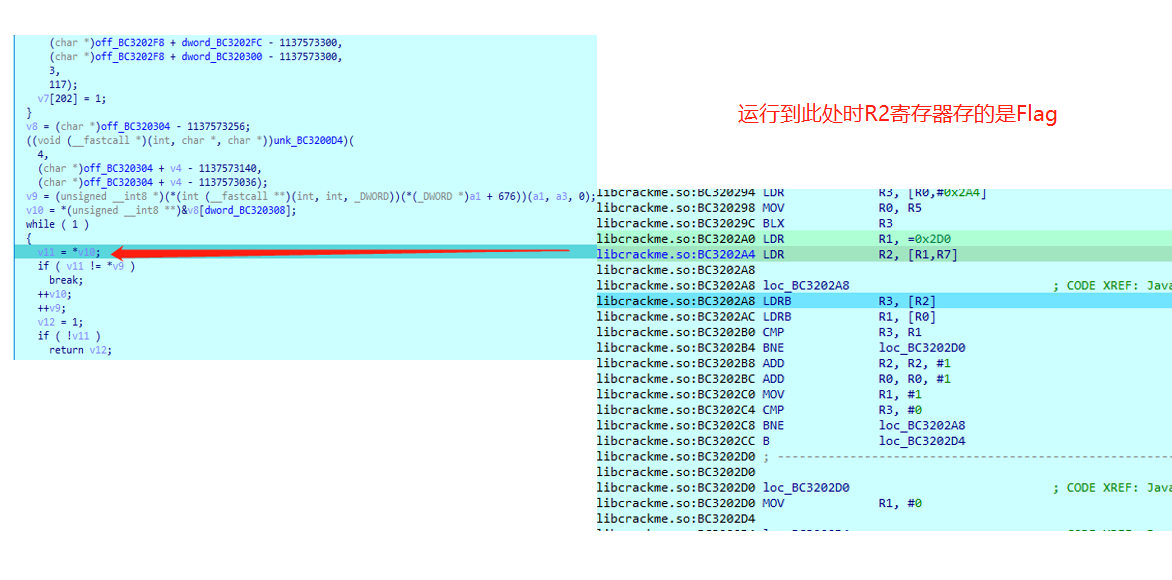

反调试安全跳过,重新在Java_com_yaotong_crackme_MainActivity_securityCheck 设置断点。

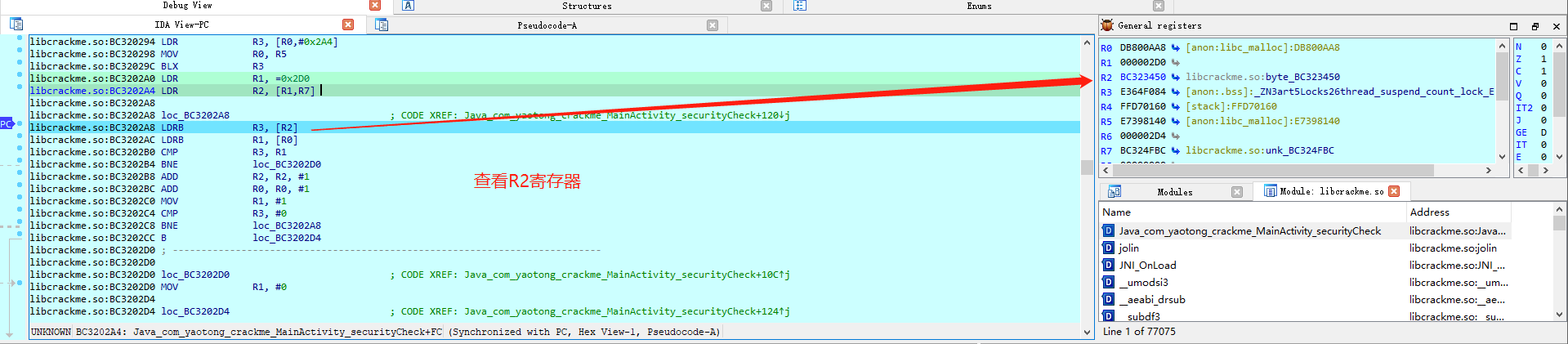

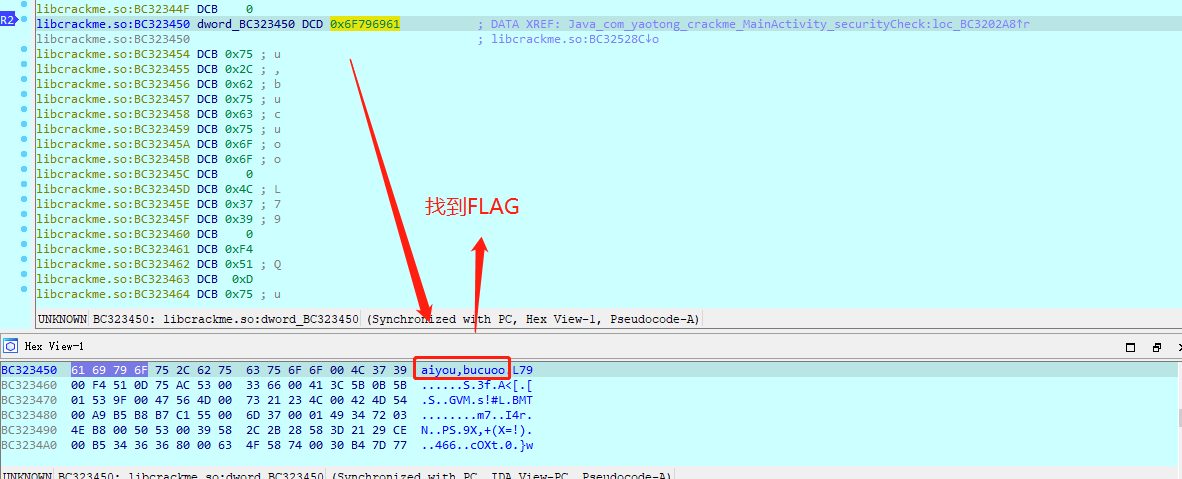

查看R2寄存器

Flag = aiyou,bucuoo

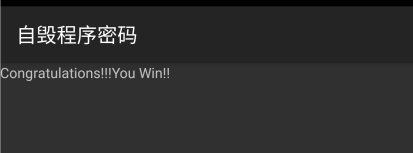

AliCrackme主要考验了过反调试和动态调试,还挺简单.jpg 侃遍天下无二人 发表于 2021-9-17 12:44

那边程序崩溃的原因是什么,它如何判定是不是在调试状态的

我是用调试模式挂起的apk

adb shell am start -D -ncom.yaotong.crackme/.MainActivity 修改了hexview之后是需要重打包软件吗,我保存change的时候我看他目录好像是我的电脑目录,重新挂载之后的APP里面的so好像还是没变 对于小白来说挺难的 那边程序崩溃的原因是什么,它如何判定是不是在调试状态的 非常好的教程,谢谢分享 很厉害的,学习了。。{:1_921:} 很厉害的,学习了。。 感谢分享。 学习了,精彩的分析。crackme有大佬帮转个云盘或蓝凑云么? 学习了,万分感谢