[De1CTF2019]REVERSE的Re_Sign

本帖最后由 muyilin 于 2022-3-15 14:44 编辑## REVERSE的Re_Sign

.

.

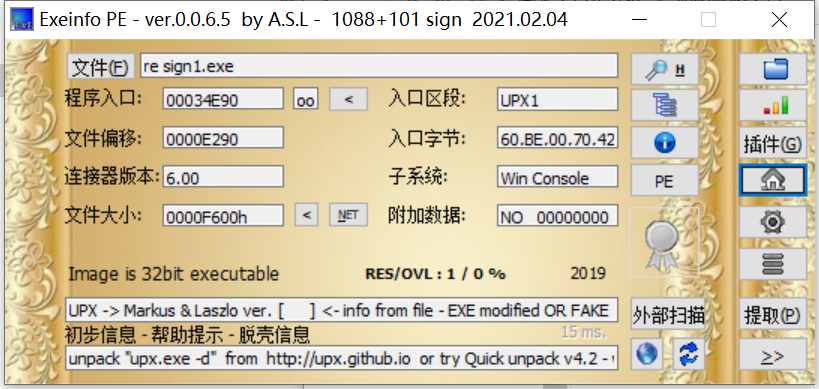

**照例下载附件,扔到 exeinfope 中查看信息(PS:附件在最后):**

.

.

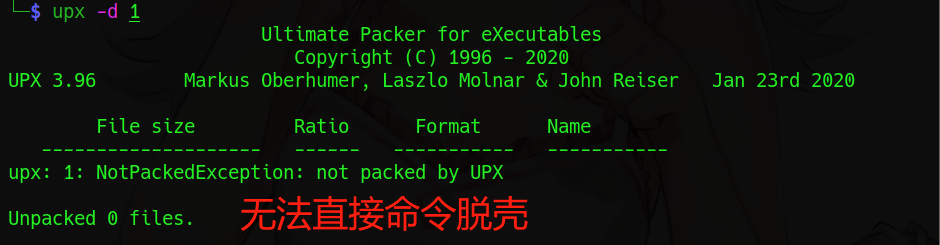

**提示 UPX 壳,但是好像无法使用 UPX -D 来脱壳:**

.

.

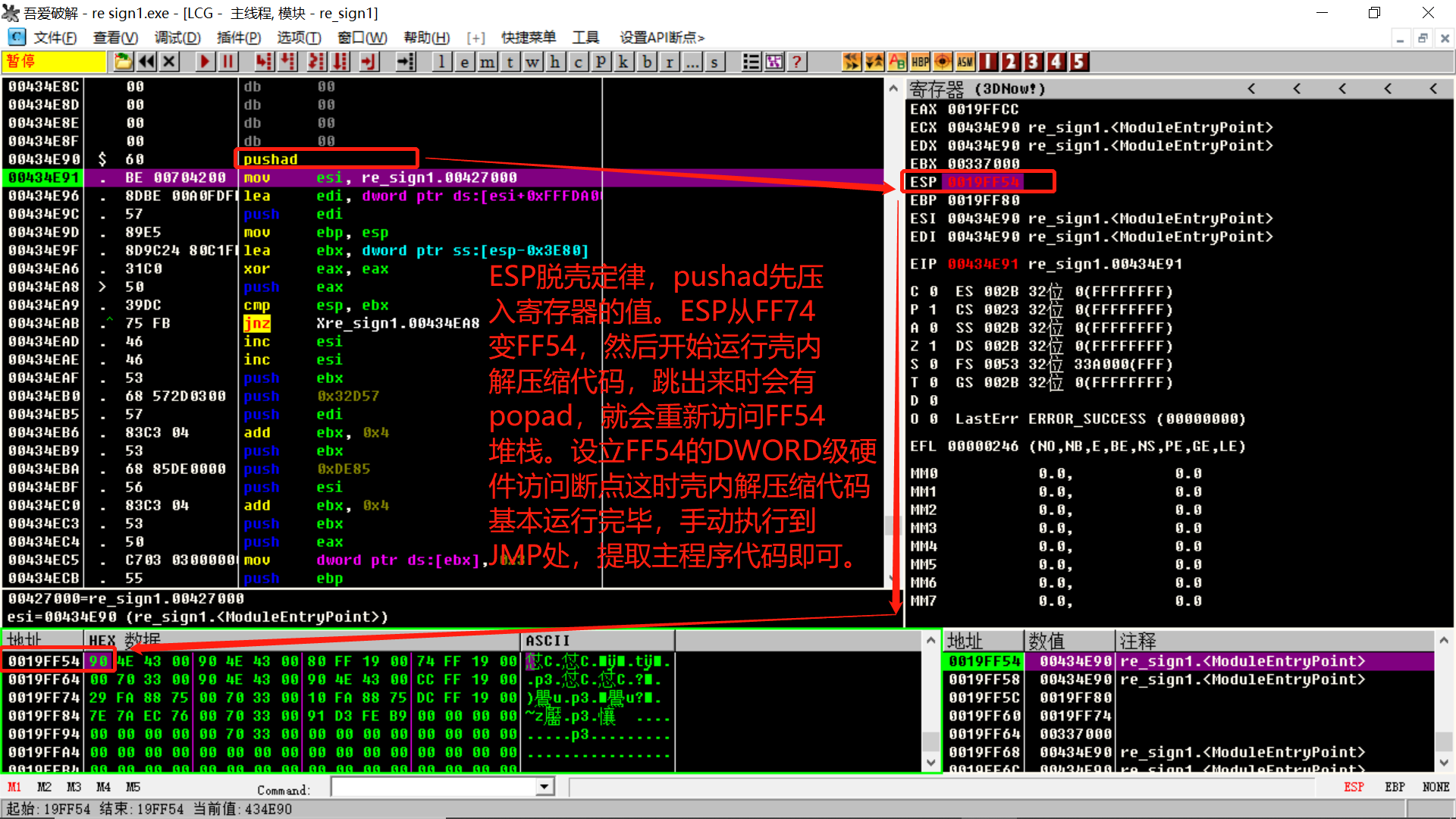

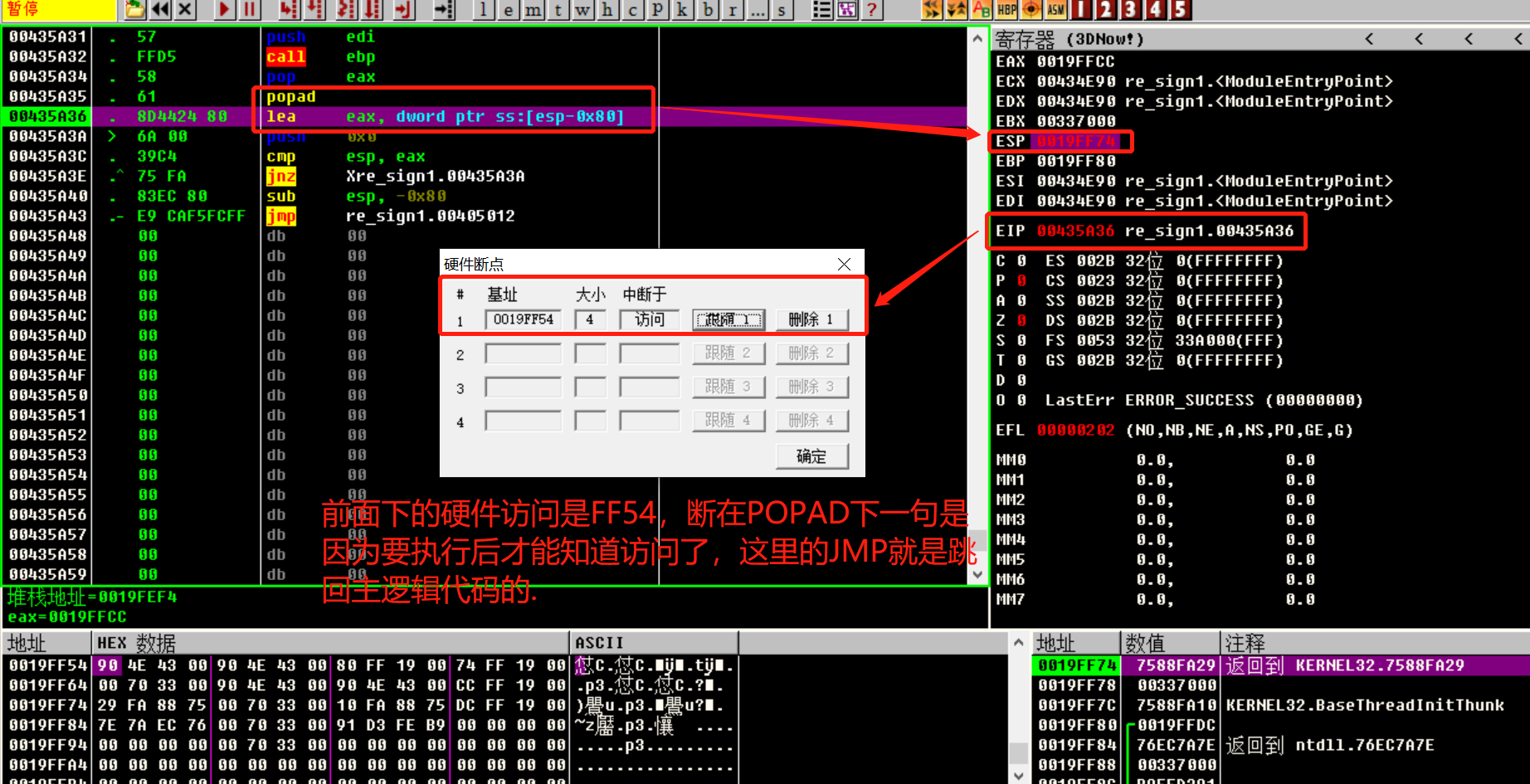

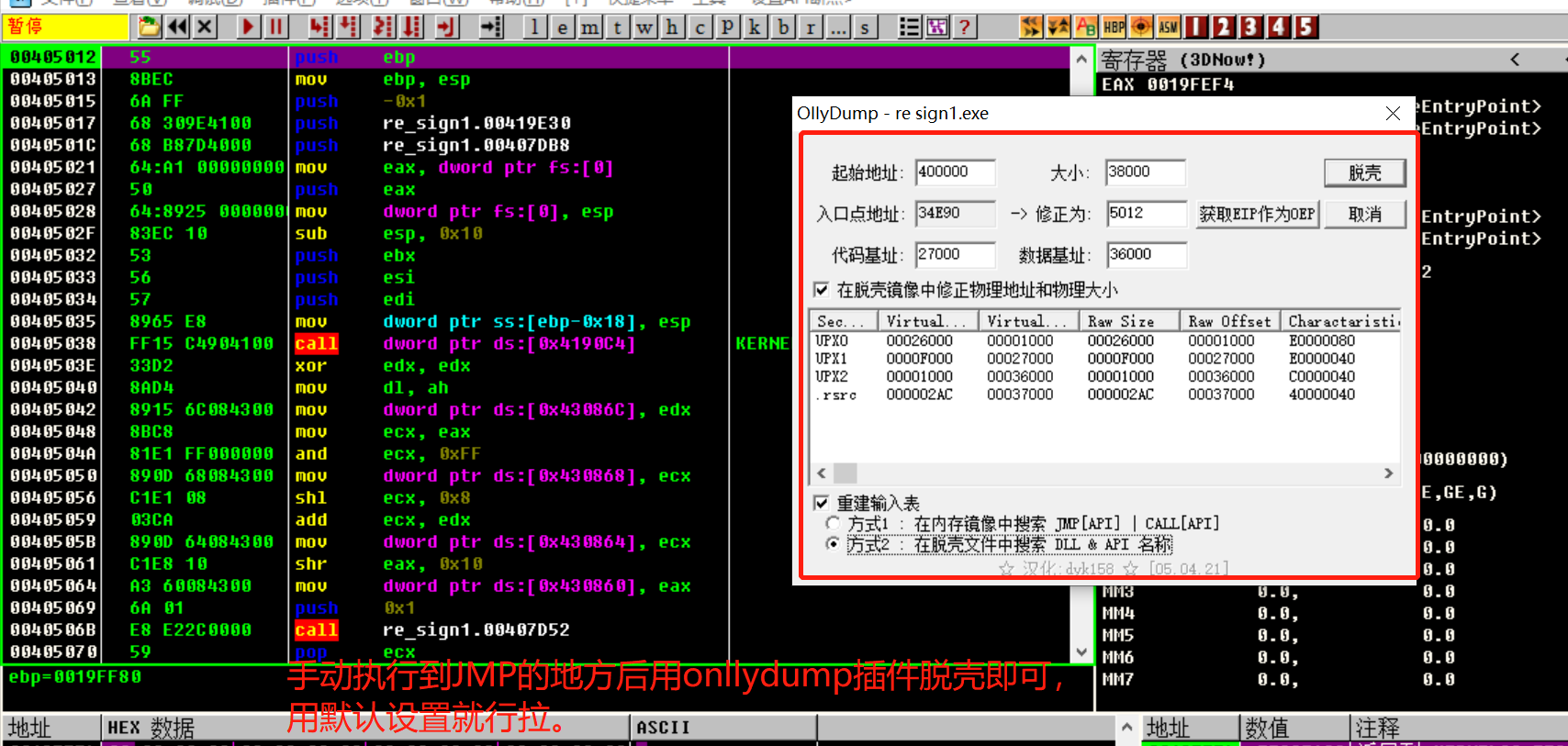

**那么先尝试一下手动脱壳,扔入 OD 中,利用 ESP 脱壳定律:**

.

.

**然后嘛~脱壳后导入表乱了,用 ImportREC 修复也修复不了,(我曾想着自己修复,但还是太年轻了 ~^ ~):**

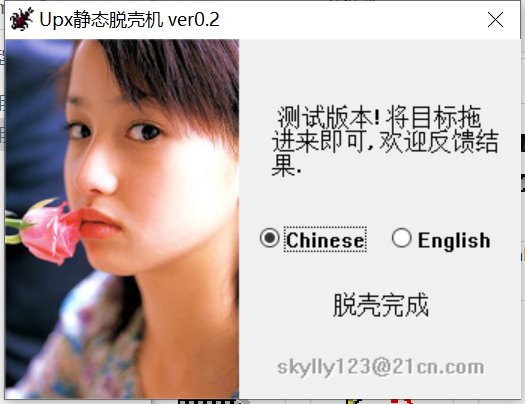

然后经友人推荐使用了 UpxUnpacker.exe ,直接脱壳且能运行!不得不说这个几百KB的工具真的专业,希望以后能有机会了解其什么逻辑!

.

.

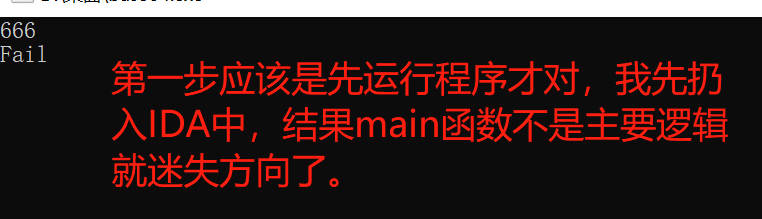

**照例先运行下程序,查看主要回显信息:**

.

.

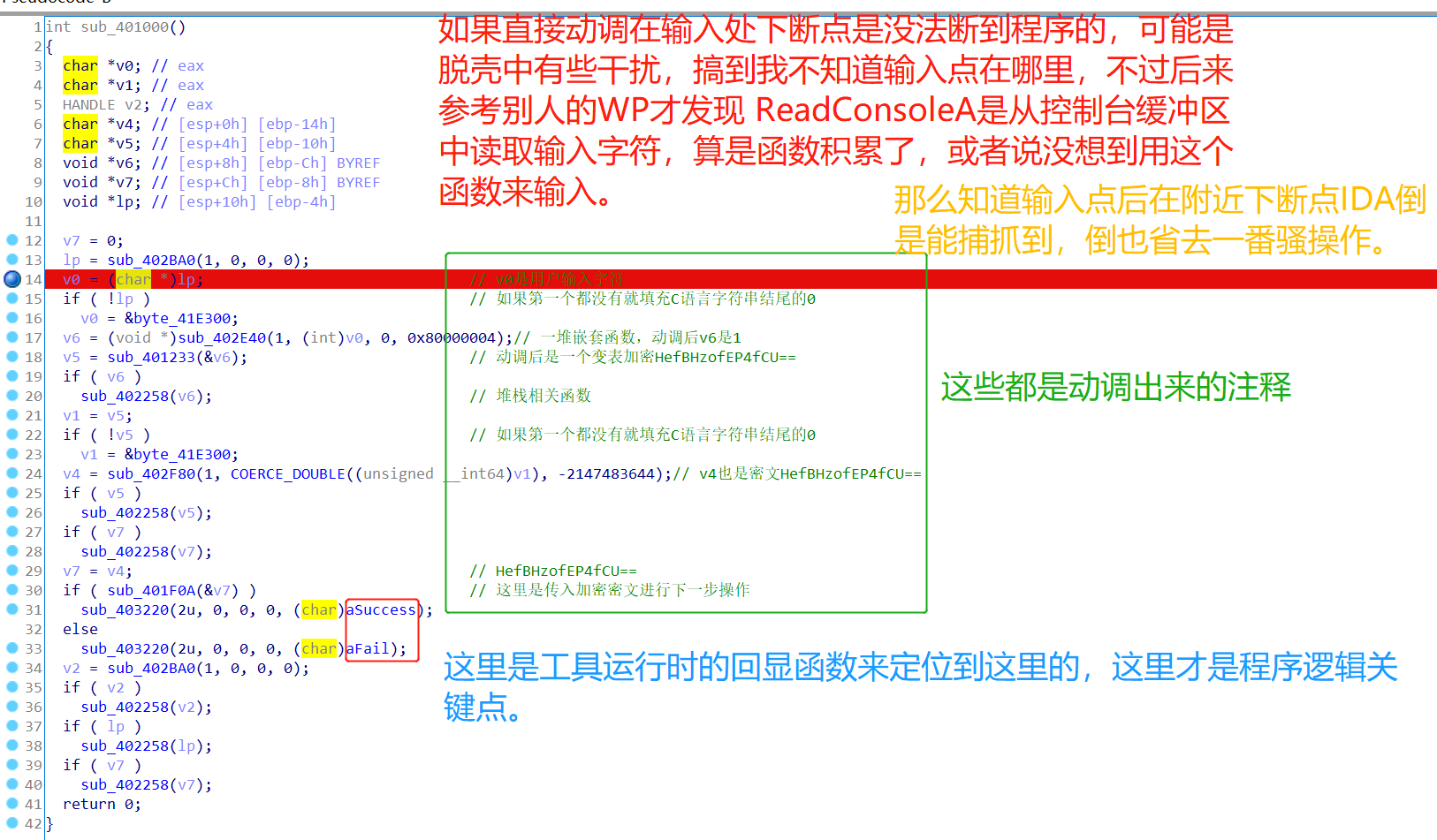

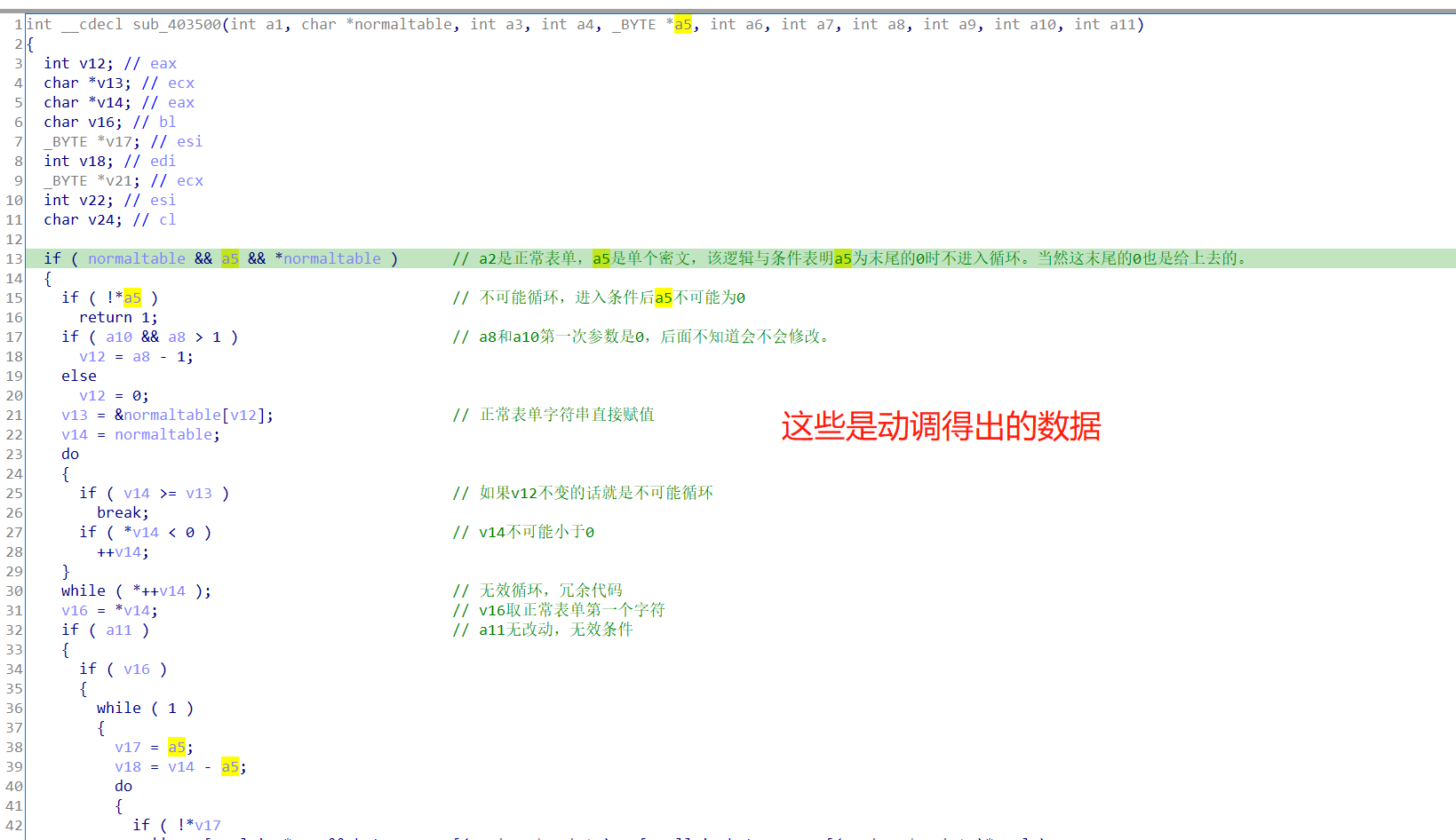

**然后后面就开始动调了,那什么时候要动调呢?**

我觉得是你看不懂小段代码,或者没法看函数内嵌套多层函数的大量代码,这时候只能用动调的`结果`和不断变换`输入`来猜想逻辑了。

.

.

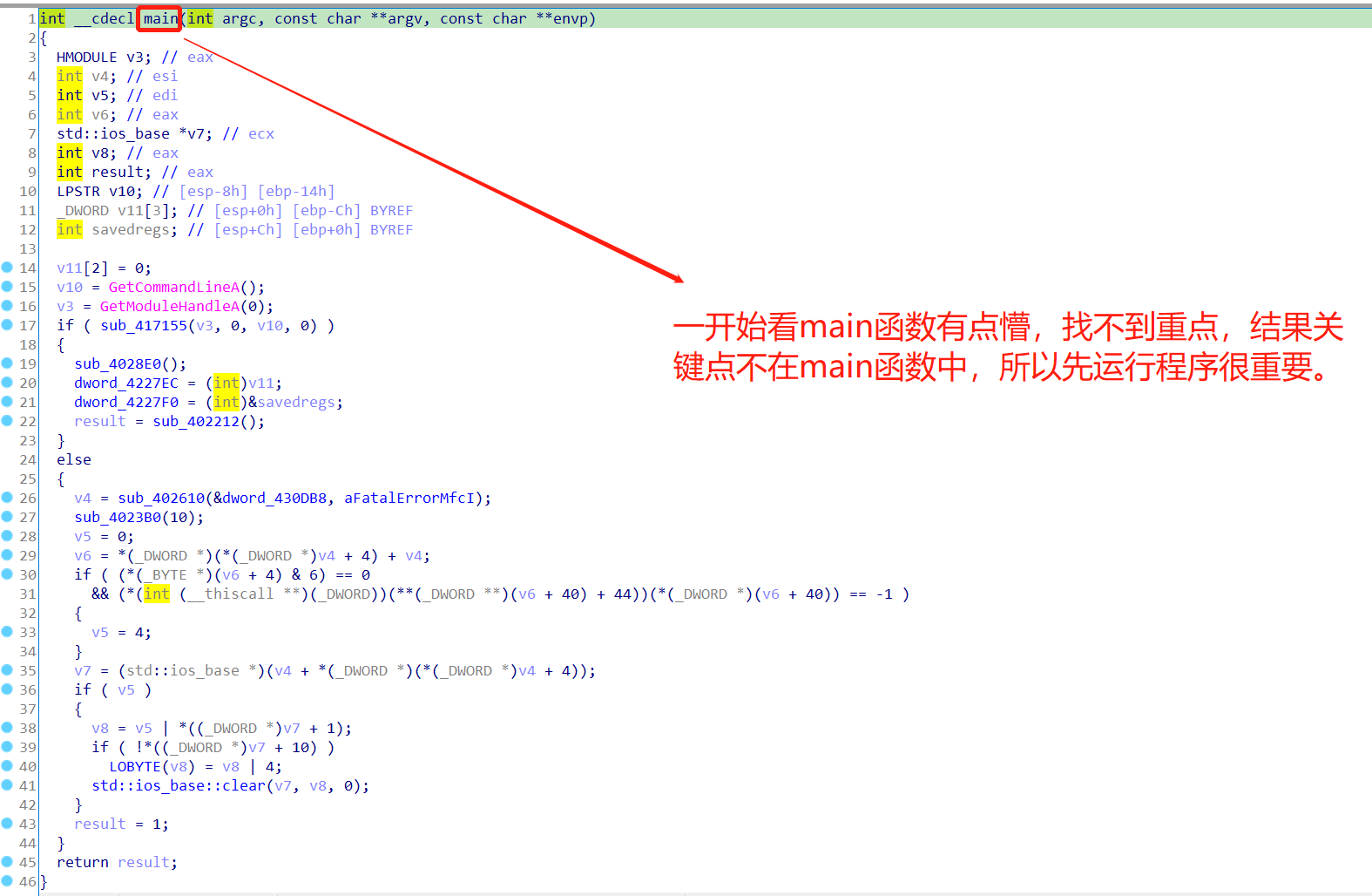

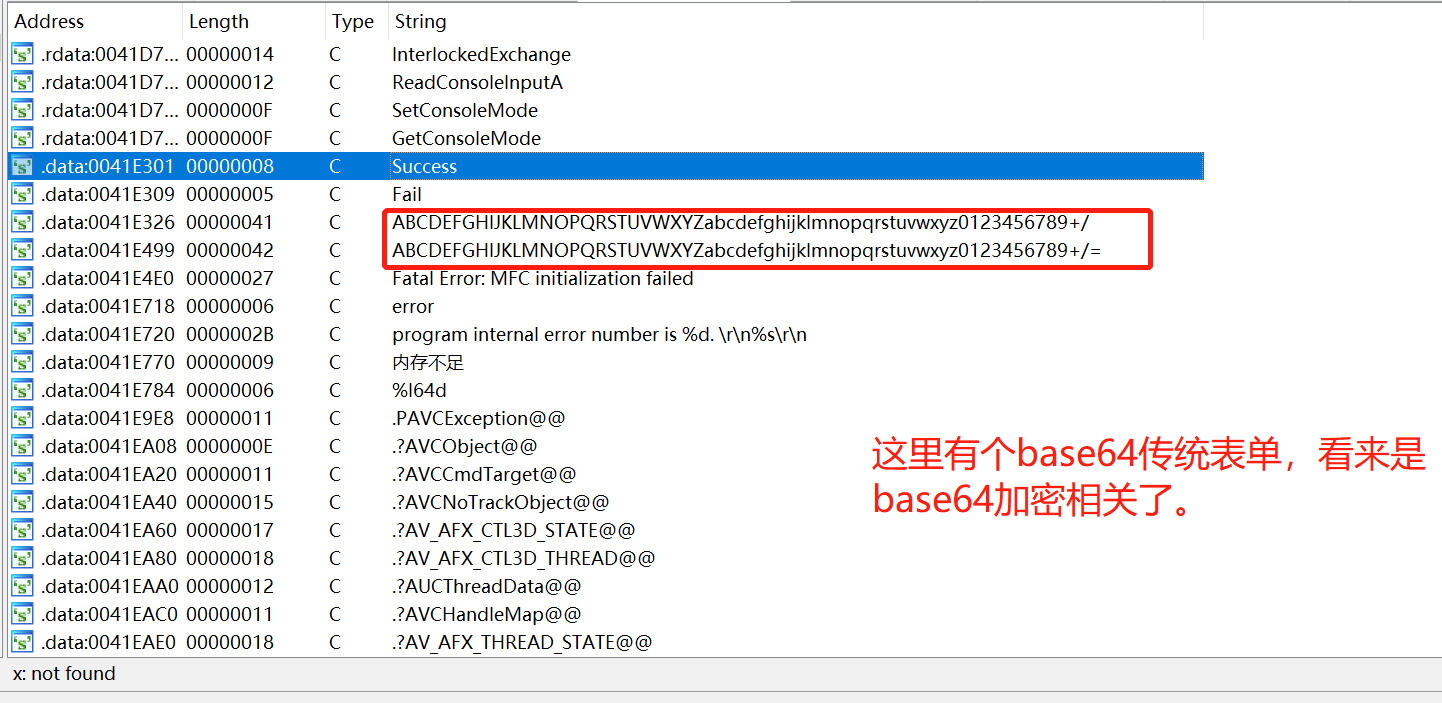

**后面就是一种逆向思想的直觉了,你得知道他大致考什么,以及你想要什么~**

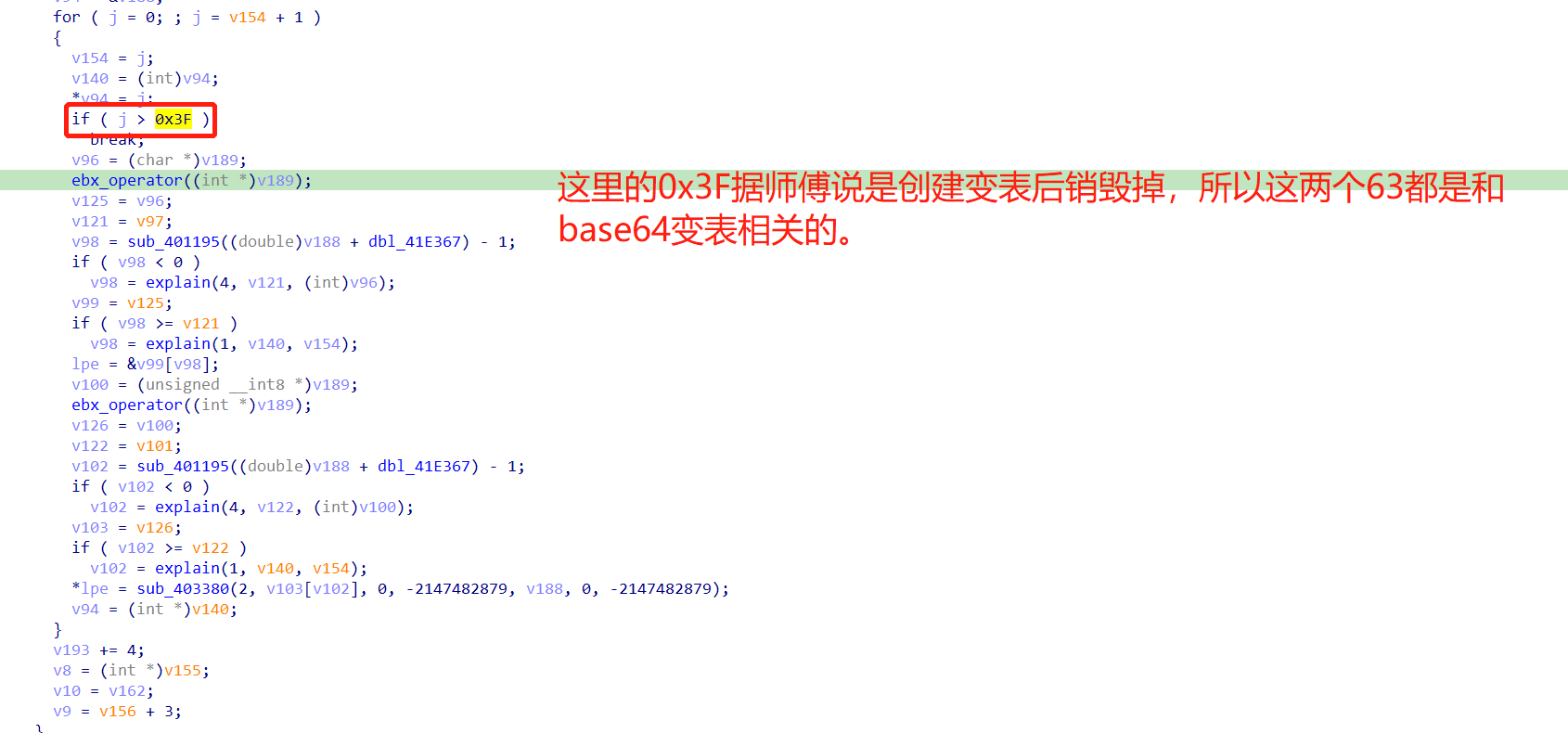

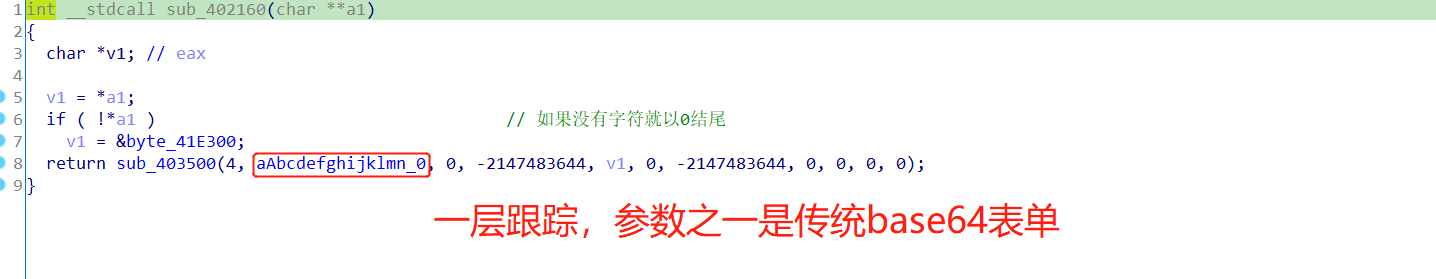

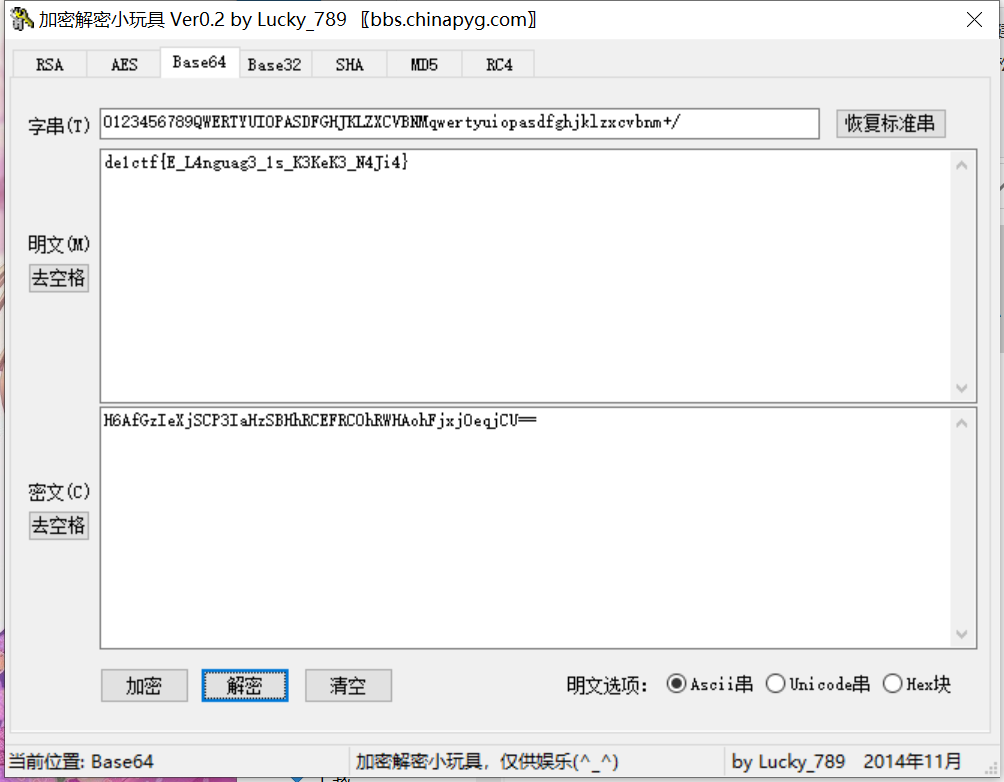

我输入的是 flag{1111} ,看到可疑的 HefBHzofEP4fCU== 密文,但是传统 base64 加密应该是 ZmxhZ3sxMTExfQ==,所以如果有这种逆向思想,应该要想到是变表加密,那么进一步的,我们要找到变表。

有目的性得动调真的很重要,这题代码成百上千行,一个个看会看傻的。

.

.

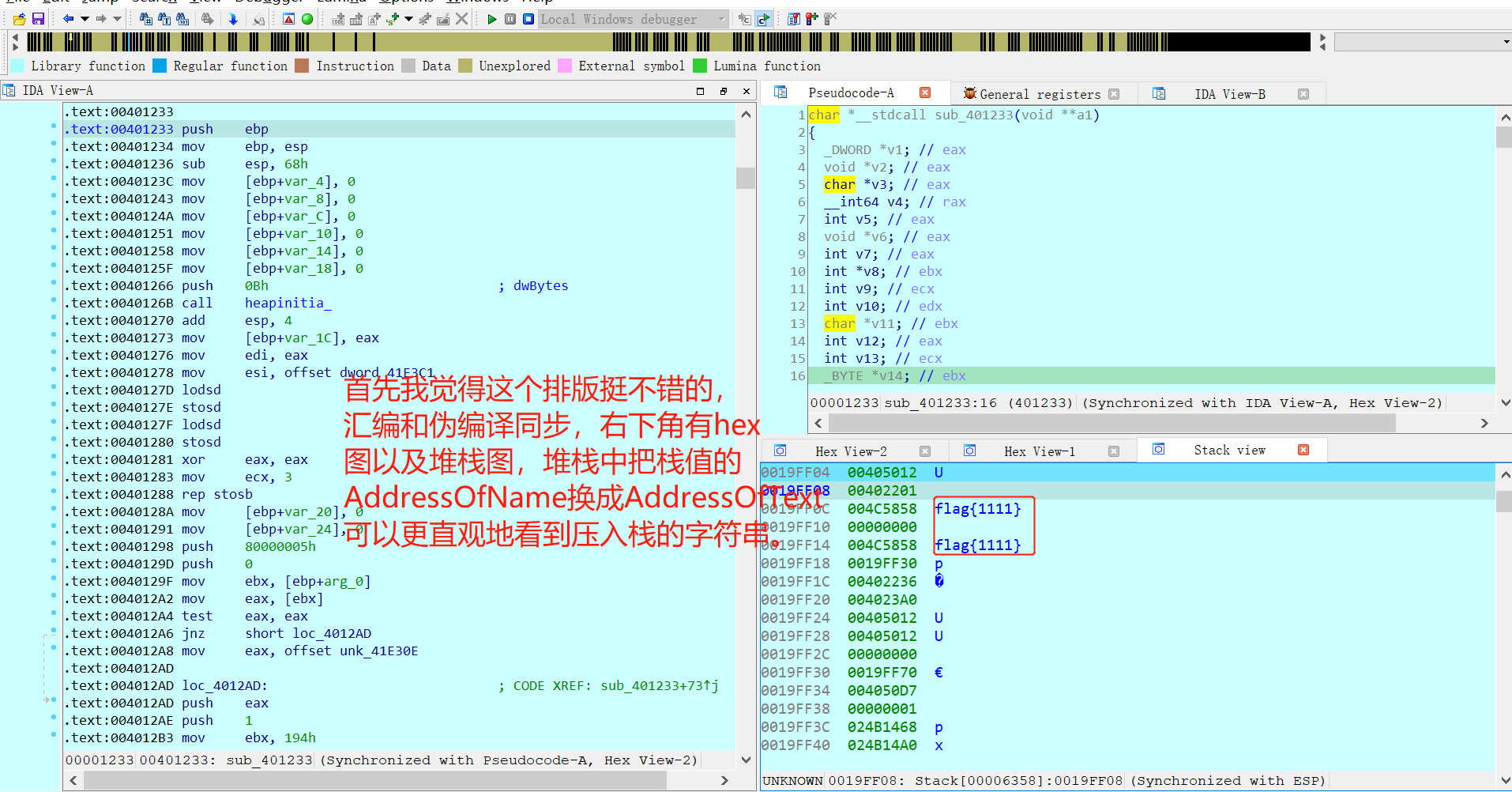

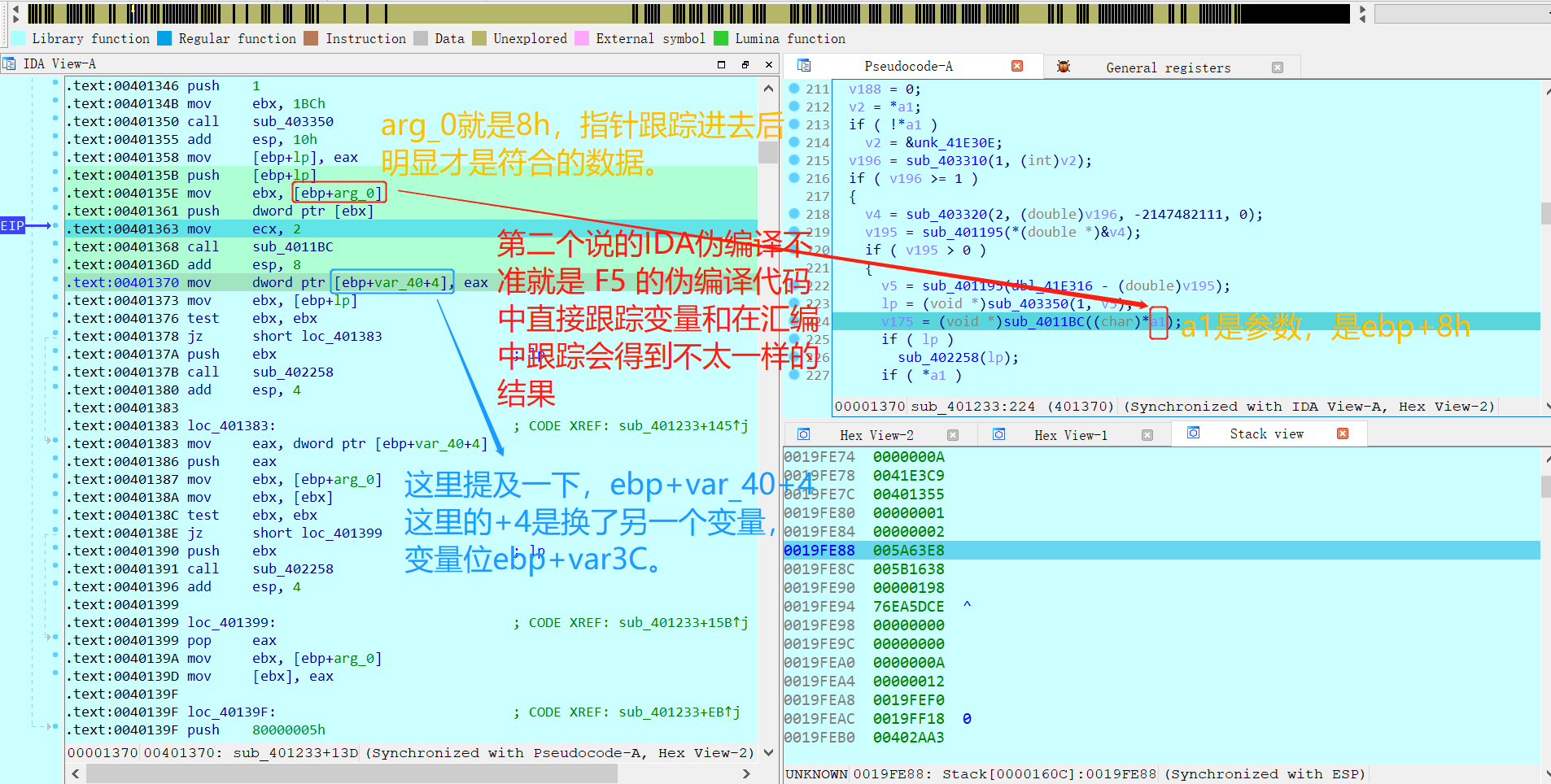

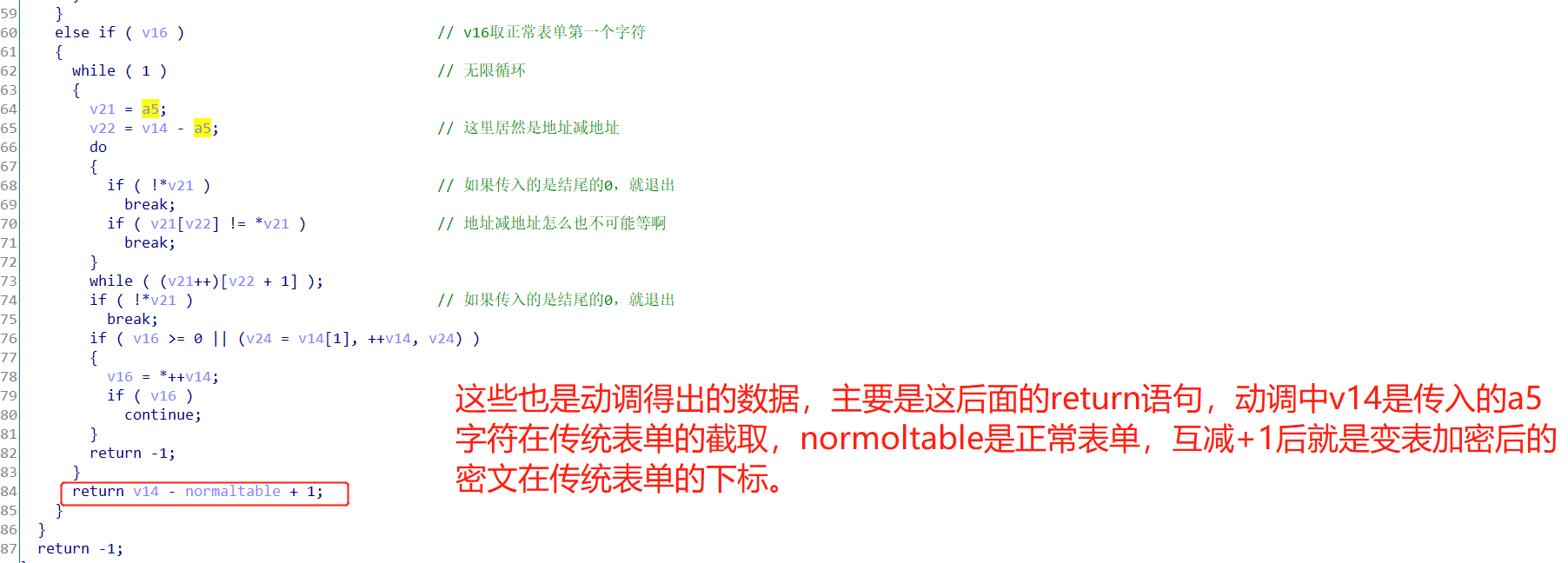

**然后就是这次动调感触骤深,总结了以下几点:**

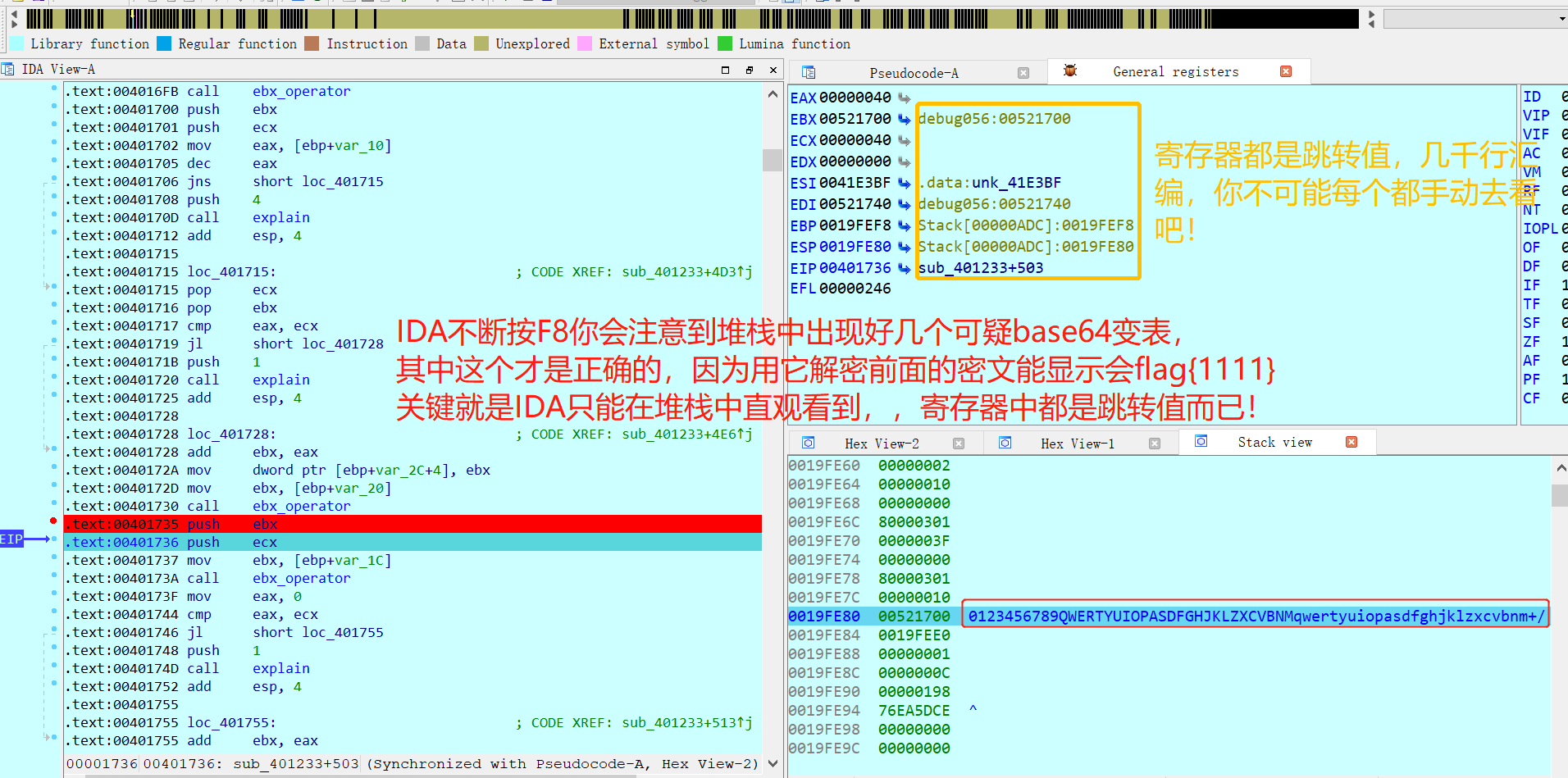

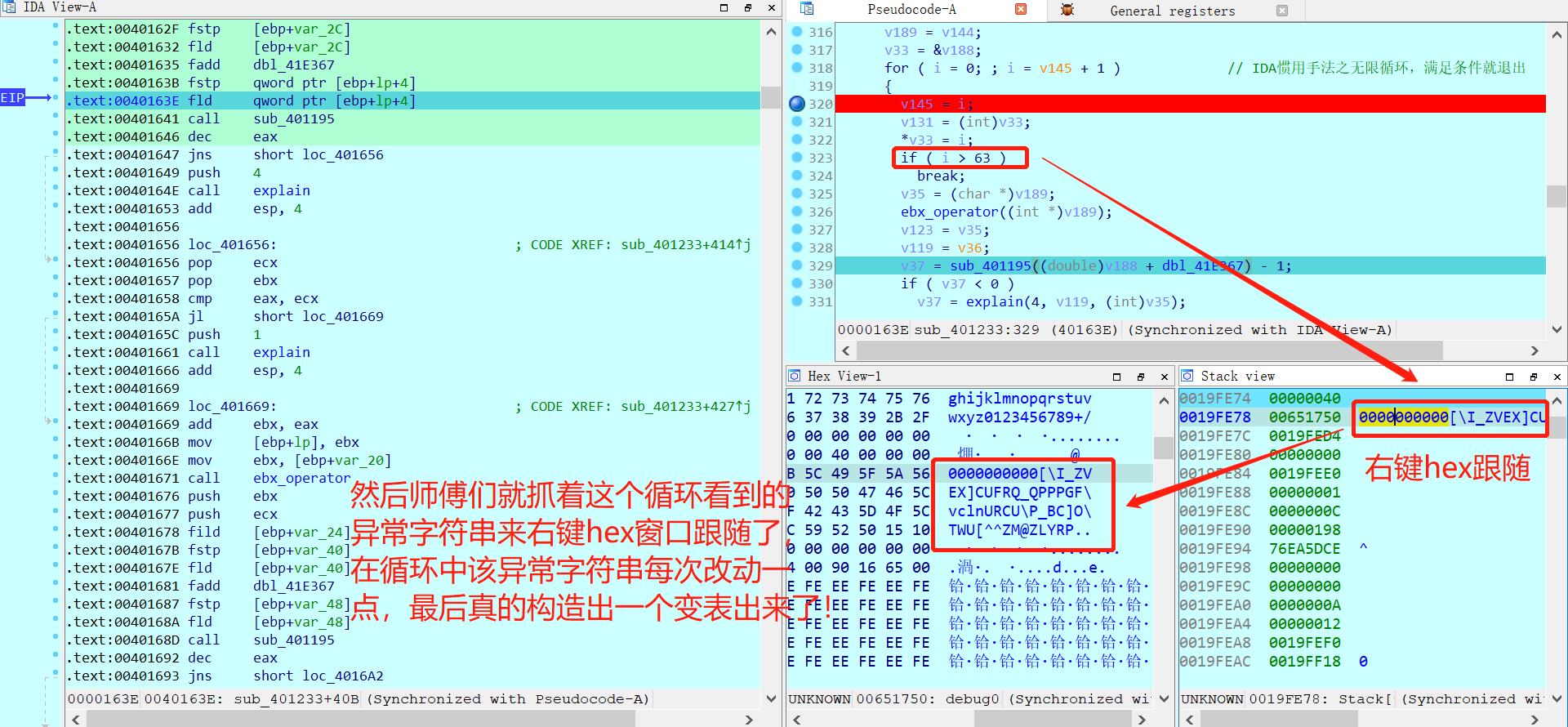

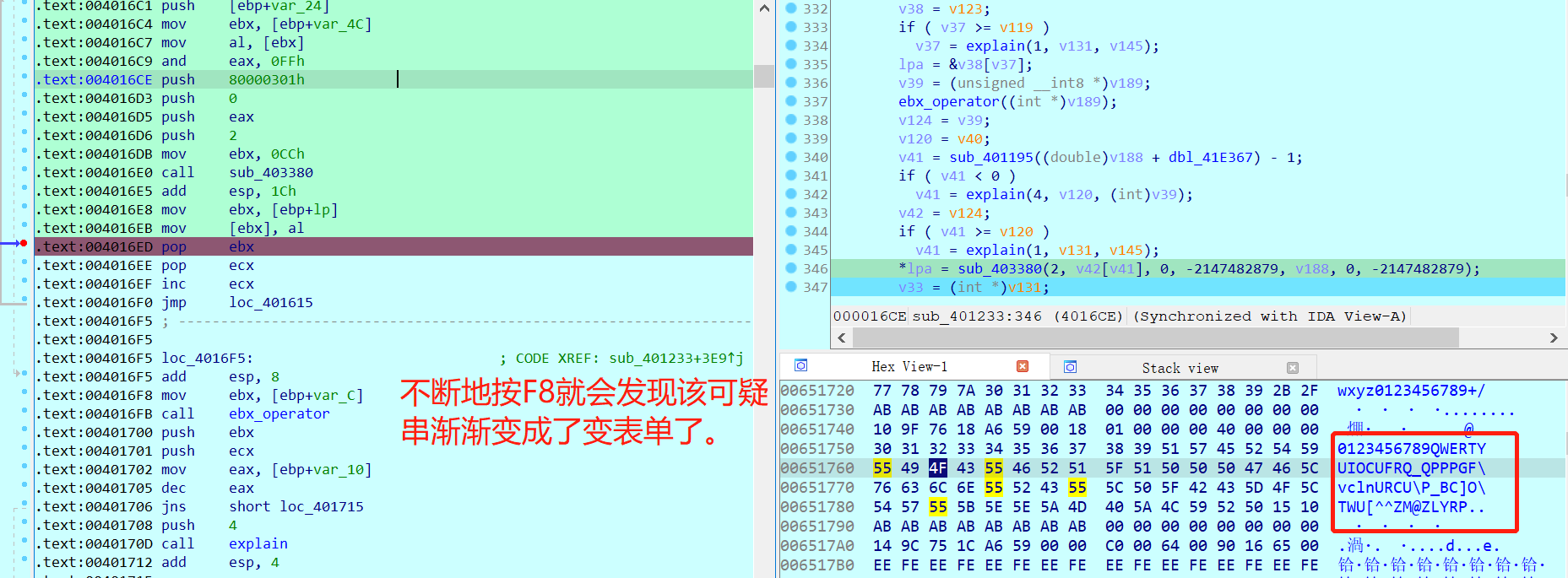

1:一般的 IDA 动调中要反汇编和 F5 伪编译一起看,因为很多值 F5 伪编译中是不会显示或者显示不准的,要从汇编代码中才能看到精确值:

.

.

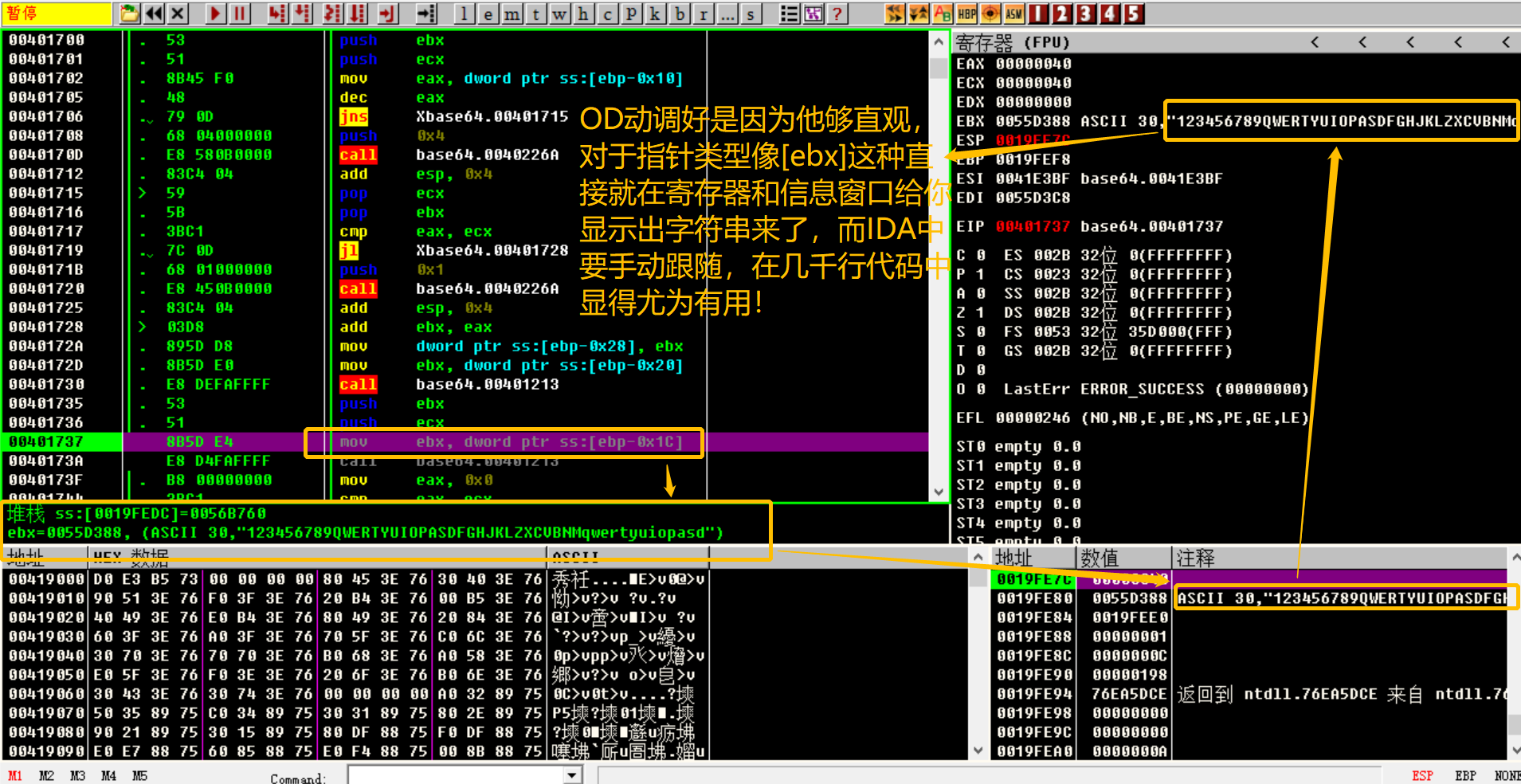

2:既然 IDA F5伪编译不太靠得住,反正都要看汇编,OD的汇编动态真的能显示很多关键字符!更直观,更适合捕抓数据!

.

.

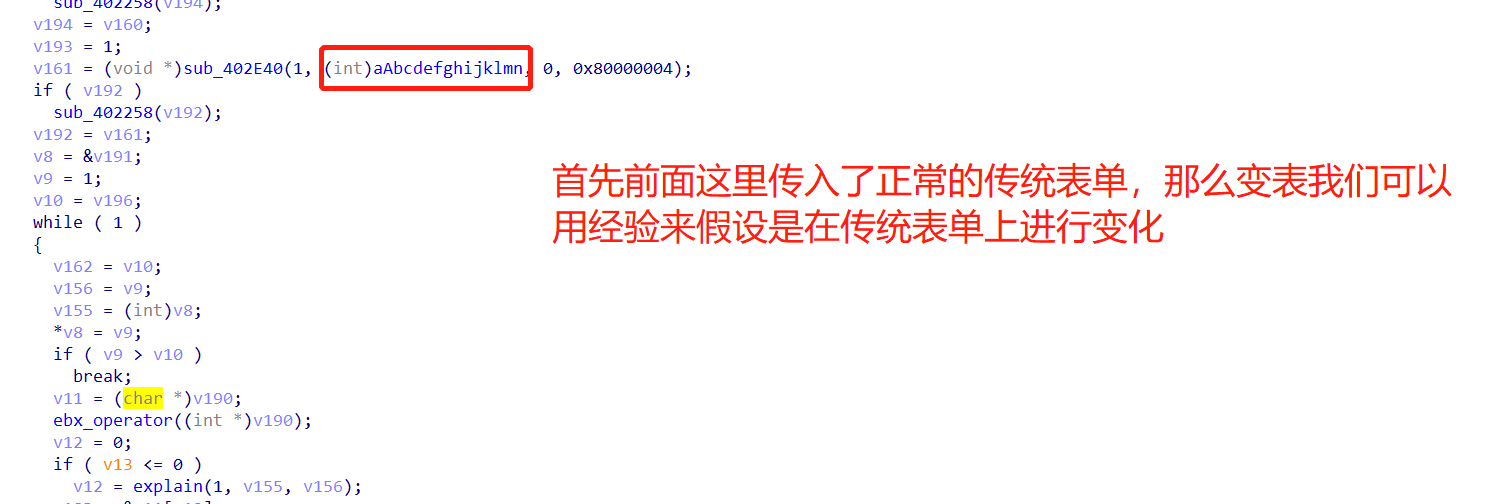

**现在需要的变表捕抓到了,现在我们看一下师傅们有逆向思维的做法:**

.

.

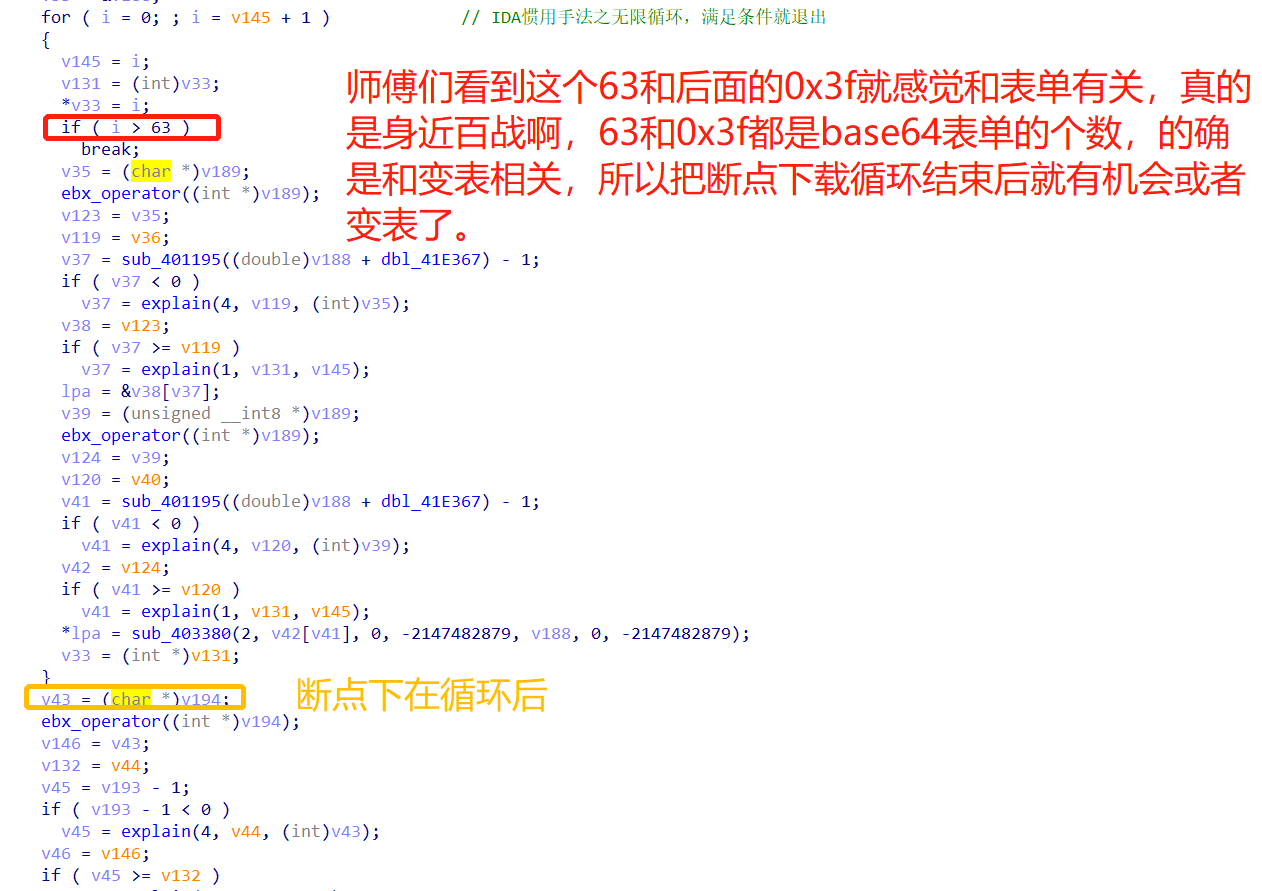

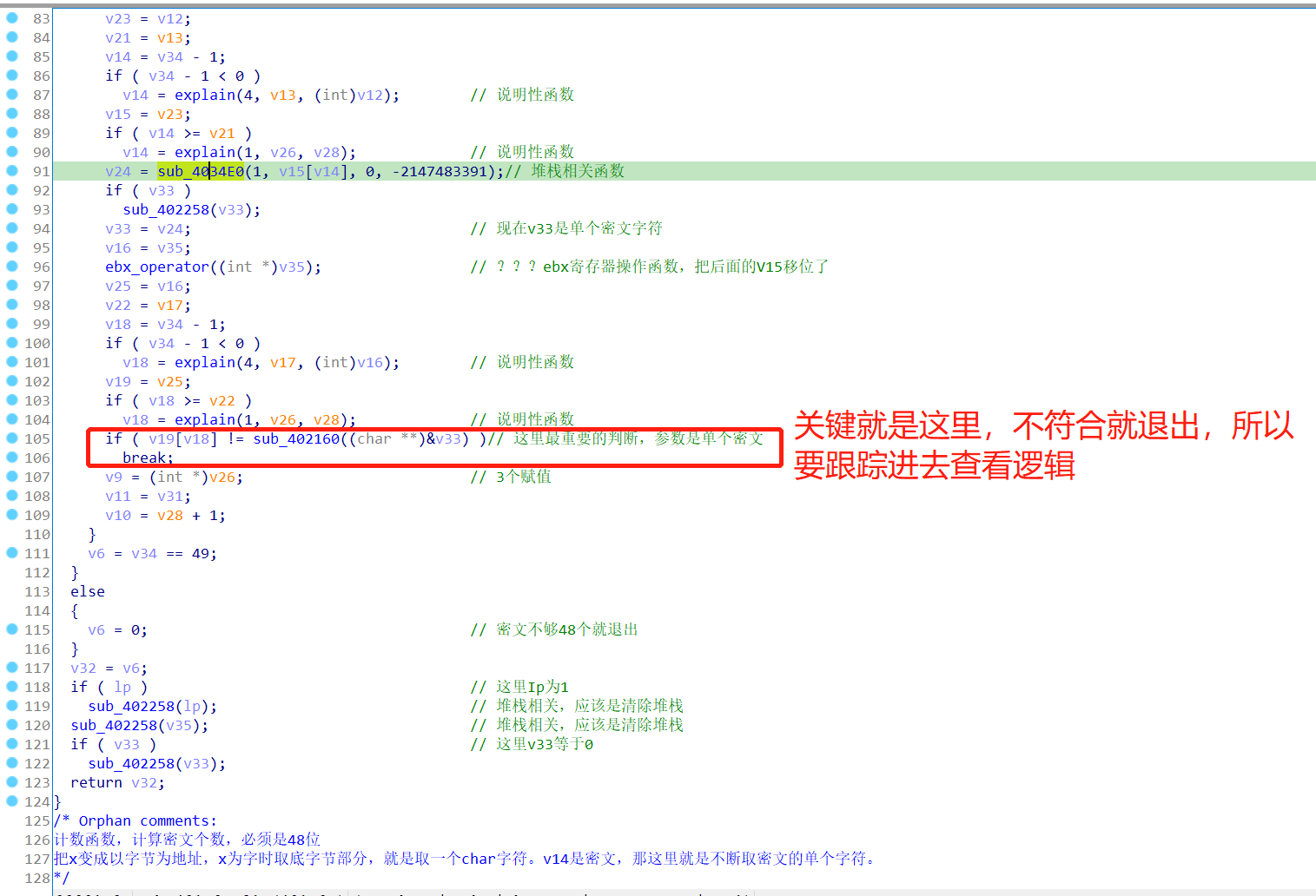

**前面变表找到后先告一段落,后面来看看要比较的数据:**

.

.

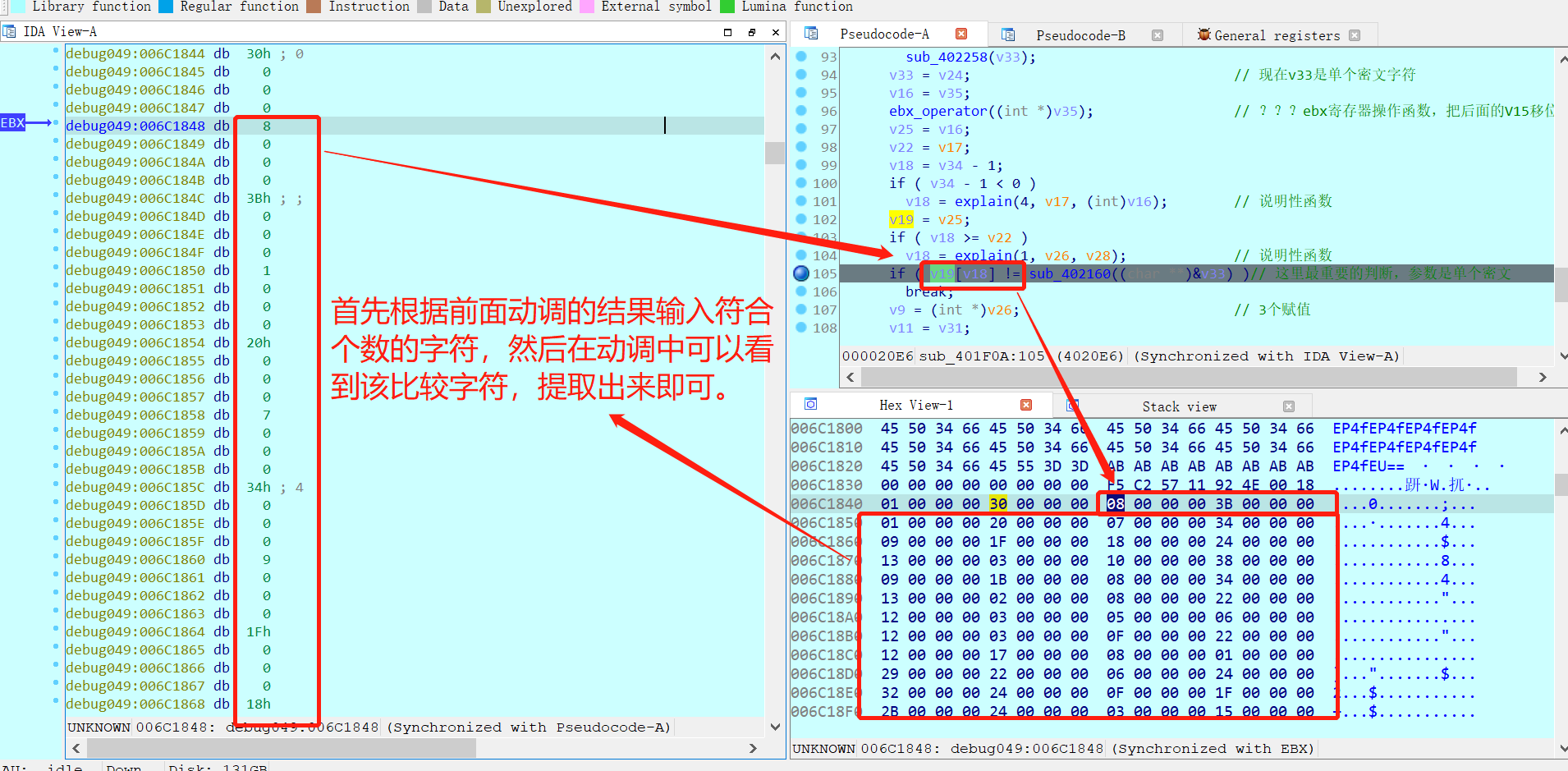

**那么我们梳理一下,用户输入----->变表加密----->变表密文在传统表单的下标:**

一开始我想了好一会,如果变表加密的 E,在传统表单中下标是 4,那不还是 E 嘛?那直接把要比较的数据用变表解密不就行了?一开始我还想着映射中转一下再解密,果然还是对映射密码理解得不透彻。

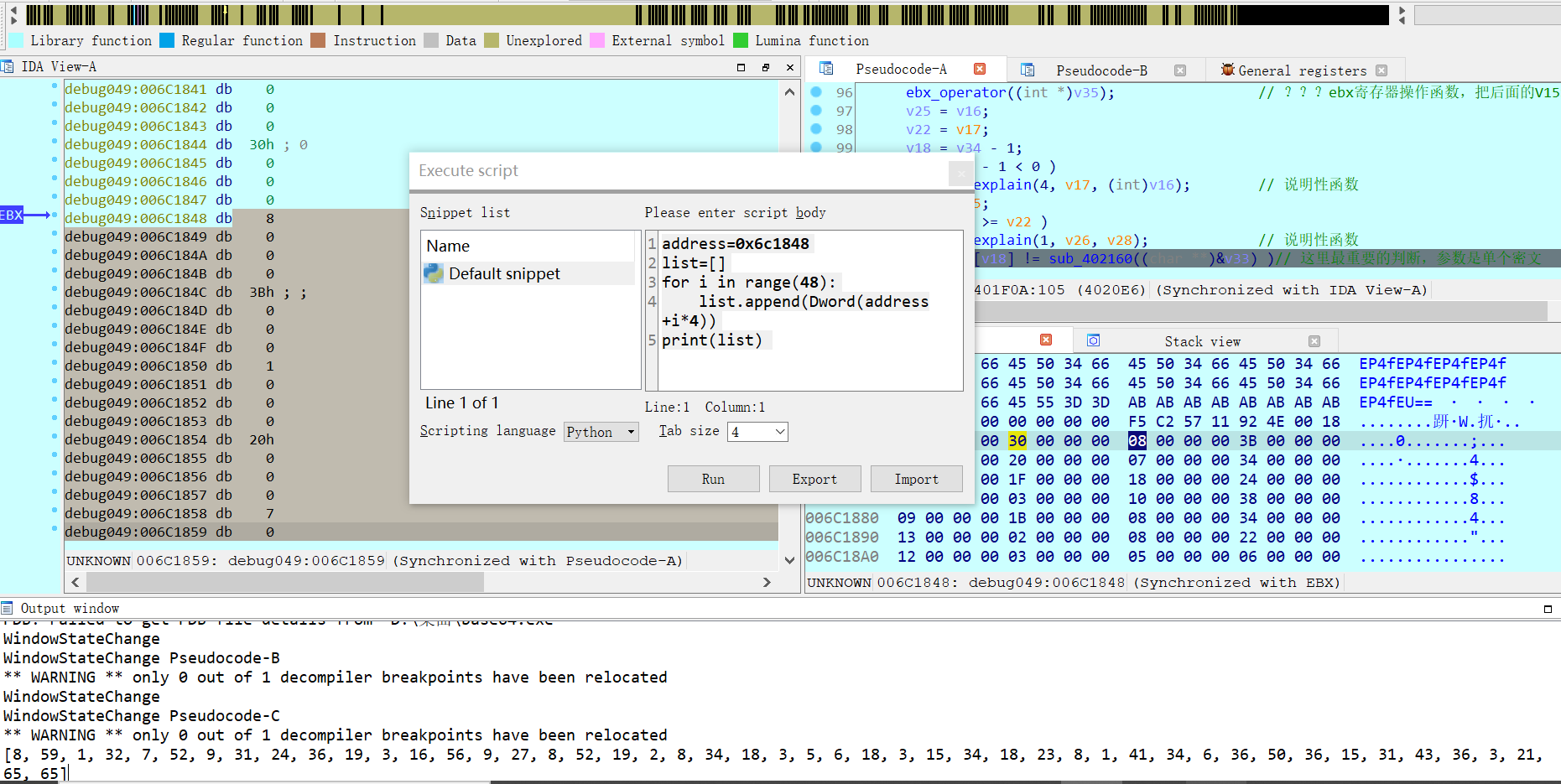

```python

address=0x6c1848

list=[]

for i in range(48):

list.append(Dword(address+i*4))

print(list)

```

.

.

**常规解密即可:**

.

.

解毕!

敬礼!

新手入门,感谢分享 学习了,感谢

页:

[1]