小白尝试【春节】解题领红包

本帖最后由 仿佛_一念成佛 于 2024-2-25 03:03 编辑# 【春节】解题领红包之二

解不出来..不会..

但是知道线索是凯撒加密。

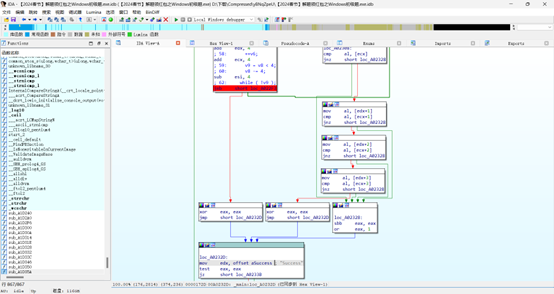

本来的思路是在ida中从success一直往上面推,修改一些跳转条件来强制达到success。在经过几十次的尝试后发现了一个fl@g{h@ppy_N3w,然后不知道怎么滴报了一个异常,程序强制结束了。然后又要一个一个的改跳转条件…无能为力了。

# 【春节】解题领红包之三

这是一个小游戏,还蛮有趣的,在52访问到404页面出现的就是这个圈小猫小游戏。在前些年我还部署过这个小游戏到我的服务器上,嘿嘿。

### 解题思路:

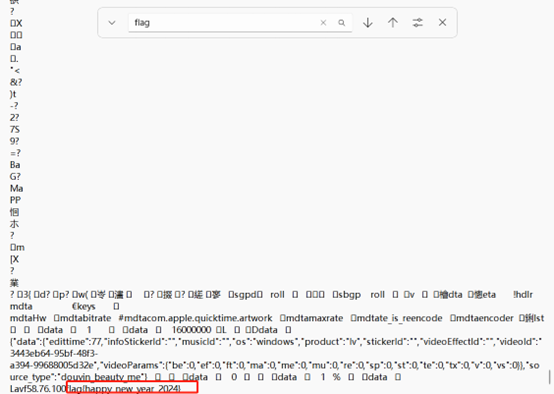

1. 通关小游戏,然后会跳出来一个YSDX的mp4,拉到最后面就是flag。

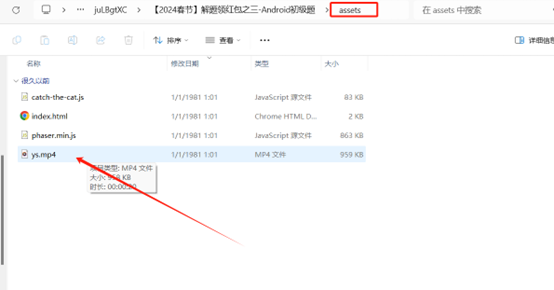

2. 将apk后缀改为zip然后解压,进入assert文件夹有一个奇怪的YS.mp4文件,打开看完就能看见flag

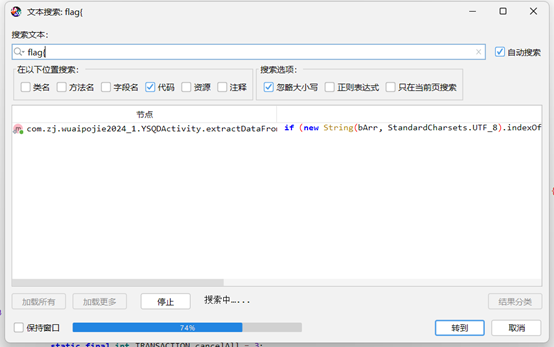

3. 用jadx打开apk然后全局搜索flag{,然后点击搜索到的内容

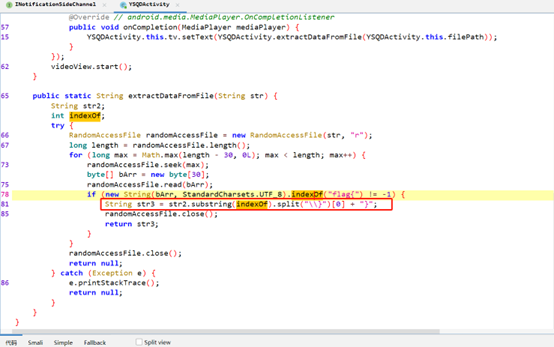

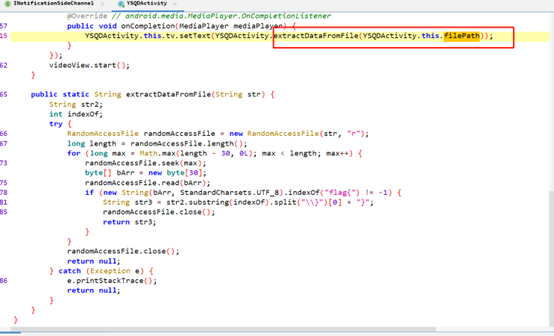

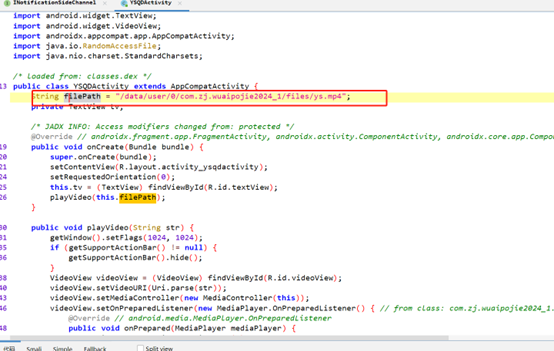

其中关键变量为str3,也就是咱们的flag。这是一个简单的for循环,用来获取一个str,正如它的方法的名称意思。

很简单,extractDataFromFile的str参数为filePath,而filePath有在最开头定义。用只读的方式打开这个mp4文件,然后搜索flag,即可看到结果。

!

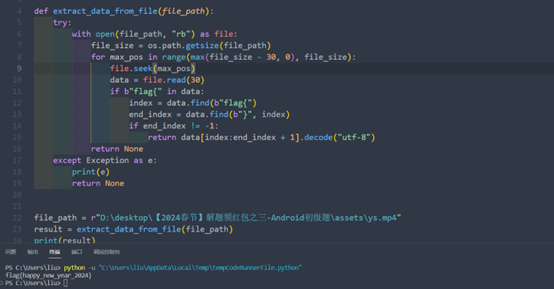

也可使用python代码进行获取结果

# 【春节】解题领红包之四

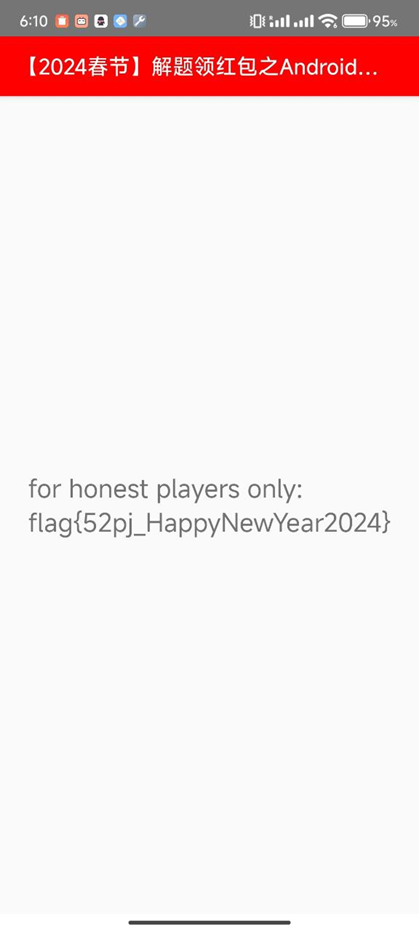

这是一道简单的安卓题,没有加固,没有混淆。十分钟秒了!

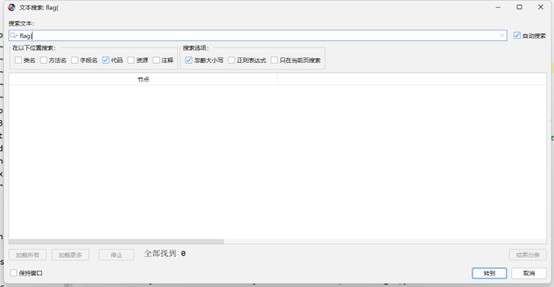

先把apk拖进jadx,然后开始分析。首先跟上一道题思路一样。全局搜索一下**flag{ **但是可惜的是这次没有找到,但是问题不大。

搜索**flag**试试看。找到的结果有31个,双击进入这个方法查看一下。

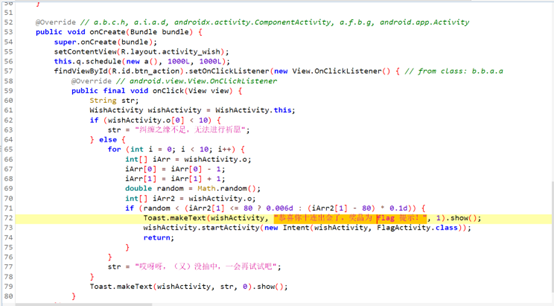

可以看到的是是一个toast窗口。

将眼睛往上面看一看,能够看见一个if < 10,虽然现在还不知道是什么但是不管了。

现在咱们可以将app安装到咱们的手机上然后在手机上调试。一打开就是抽卡,还有时间要求,越往后时间越长,保底是9次?!,时间太长了并且按照我的运气我是绝对不可能能够抽到正确答案的,所以咱们直接上爆破。

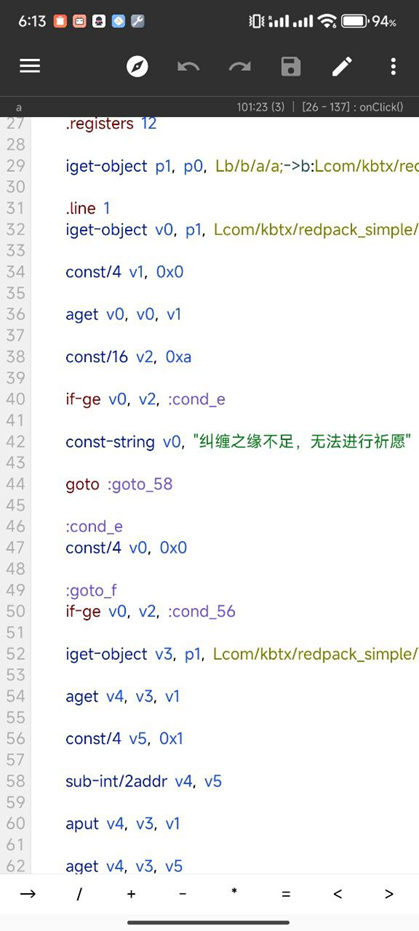

这时候刚才的if就派上用场了。这是用来判断我目前有多少个纠缠之缘的,那么我只要将这个if改为无条件就能直接成功。在手机上使用MT管理器定位到这个方法,然后在42行有我们的string,上面一行有一个if-ge

v0, v2: crond_e,将这里的if-ge改为goto实现无条件跳转,一路返回…保存…在重新打开app。

这时候就没有那时间限制了,直接点击按钮就可以抽卡了。实现抽卡自由!最后就能看见flag,提交,完事儿。

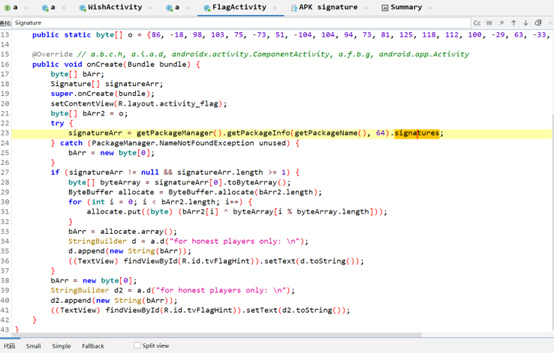

另外在FlagActivity这个方法里面也可以进行解密操作。具体过程是获取apk的签名信息,然后对一开始的o数组进行xor操作,最后添加到d这个string变量中。这里就不演示了。另外这里有个签名效应,重新签名后会导致flag错误,这个我好像是直接在data/app里修改的class.dex,不用重新签名,保存一下class就可以了。Flag没有乱码。

# 春节】解题领红包之五(初五 2/14 10:00 上线)

在jadx中找到个Default密码是01234,从app中左到右开始滑动,会有绿色颜色提示正确。没有其他的提示,好像要从assert中的一个dex来一起解密,但是看不懂,放弃了。

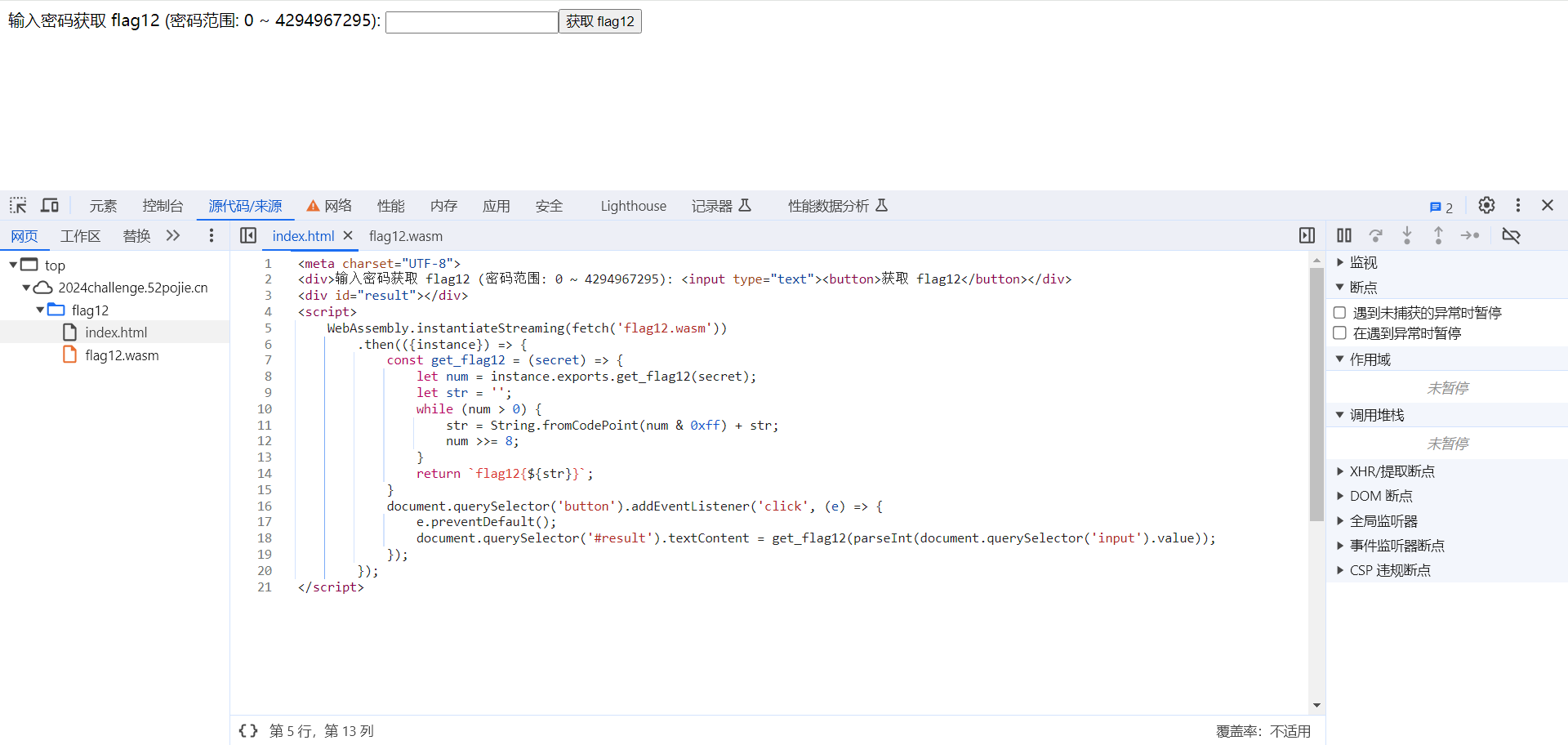

# 【春节】解题领红包之WEB(初八 2/17 10:00 上线)

flag1{52pojie2024} 在出现52的logo的时候会有一个水滴型动画。那个就是flag了

flag2

flag3{GRsgk2} 最开头的那个视频乱码就是

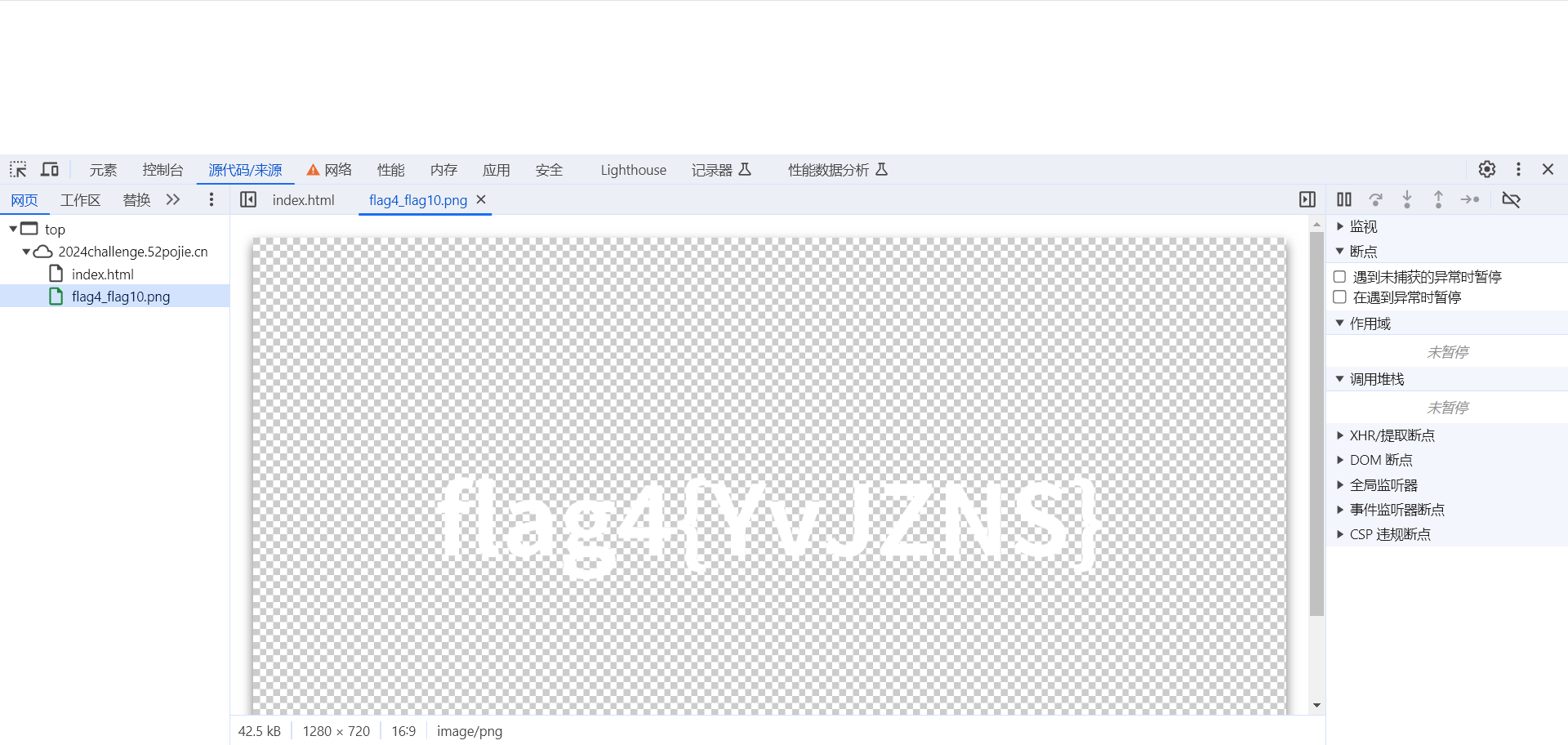

flag4{YvJZNS}=flag10 在视频中出现的二维码的网站中

flagA在网页登录的时候会出现在cookie里面,看起来好像是base64加密但是解密后是乱码。布吉岛咋搞了

flag5=flag9 在源代码里,好像是个什么加密但是看不懂

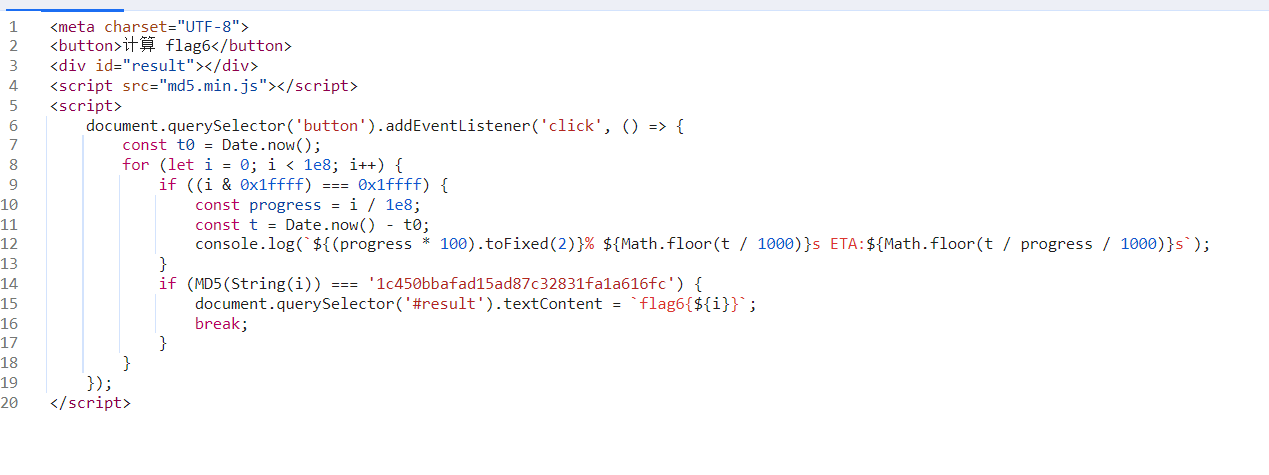

flag6{20240217} 网页中的flag。我的方法是改写为py然后运行一下就获取到了结果

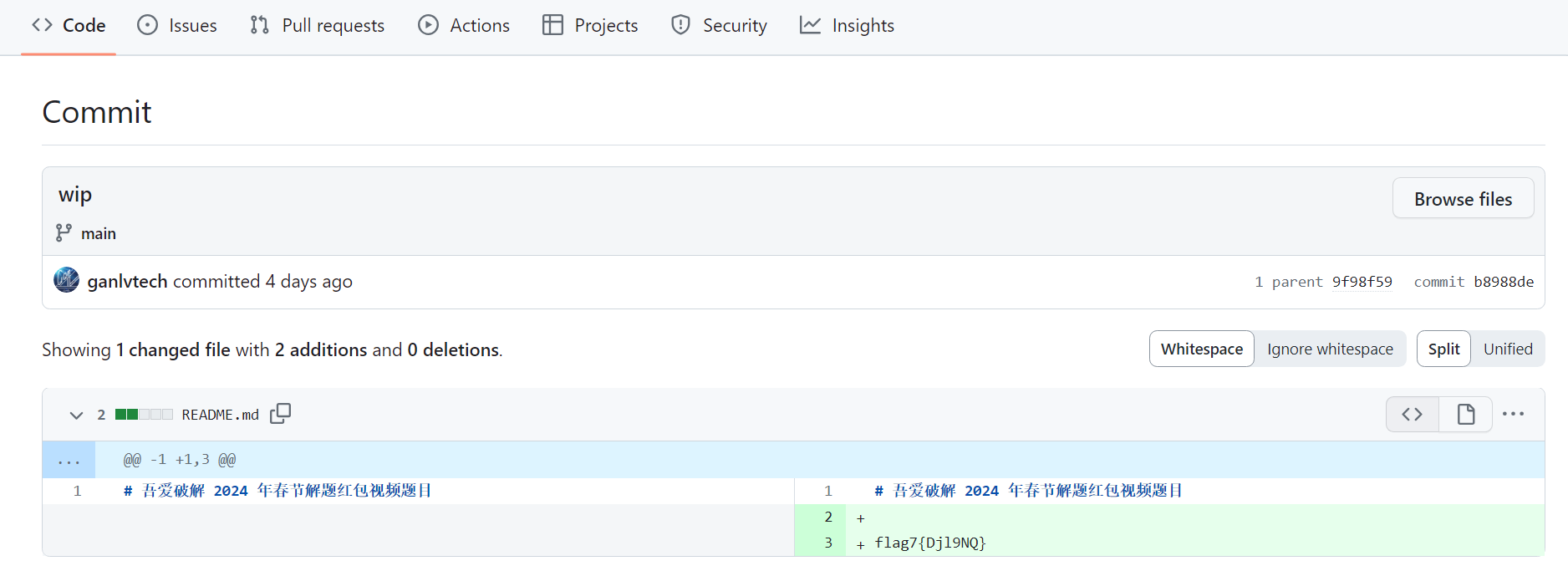

flag7{Djl9NQ} 在视频中出现的github链接,里的commit。

flag8=flagB 网页中要玩2048游戏,搞不懂..

flag4{YvJZNS}=flag10

flag11看不懂要做什么,放弃

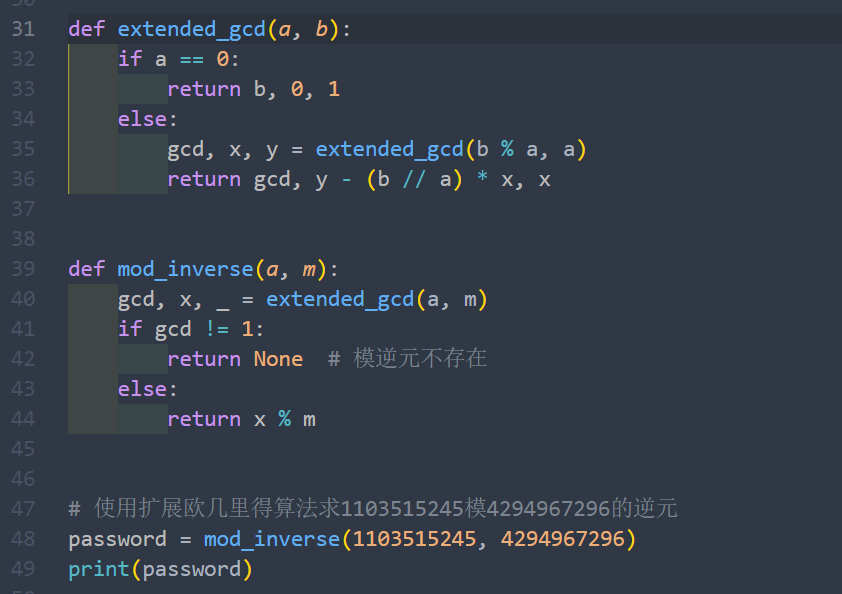

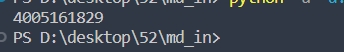

flag12{HOXI}。要计算一个密码,找copilot写了几个函数然后成功获取到了。结果是4005161829

flagC不知道怎么搞.. {:1_924:}比我的小白段位高啊,我都不敢去试 还是很强的大佬

页:

[1]