BugkuCTF逆向题目01 - [入门逆向]

## 下载题目

https://ctf.bugku.com/files/46839844a2b6a297615d94a3598df811/baby.zip

## 题目分析

1. 尝试双击baby.exe,无反应。

2. 拖入IDA,开始反汇编

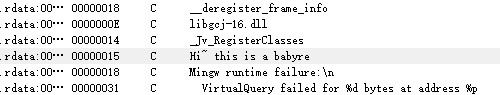

3. shift+f12,查看字符串

- 发现可疑字符串

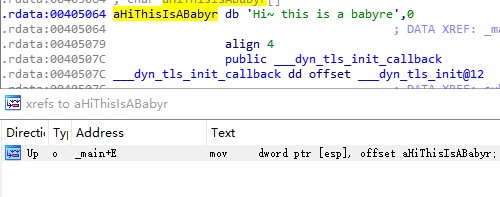

4. 双击地址,按`x`查看交叉引用地址

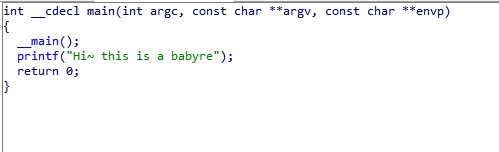

5. F5查看伪代码

6. 双击进入__main()

!(https://i.loli.net/2019/03/15/5c8ae62b586dc.jpg)

7. 双击进入__do_global_ctors函数

!(https://i.loli.net/2019/03/15/5c8ae7ba93b20.jpg)

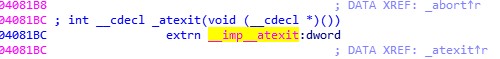

8. 双击进入atexit函数

!(https://i.loli.net/2019/03/15/5c8ae7eee106c.jpg)

9. 双击进入_atexit函数

10. 此刻的心情无比复杂,逆向入门这么多层调用,是认真的吗

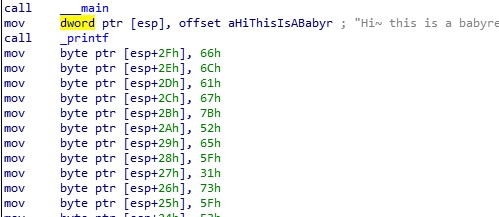

11. 返回最初的main汇编代码

!(https://i.loli.net/2019/03/15/5c8ae62b8b896.jpg)

12. 柳暗花明又一春,按r直接将16进制转换为字符,即flag

!(https://i.loli.net/2019/03/15/5c8ae74b852c7.jpg)

13.总结

整理得到flag:flag{Re_1s_S0_C0OL}

不是所有的逆向题目都需要F5的,每次载入程序,应该仔细观察一下初始界面,可能会有惊喜。 E4E4 发表于 2019-3-15 16:08

入门逆向应该从哪里学起啊?

楼主小白一枚,打算实战BugkuCTF配合吾爱破解往年的教程来学习,之后打算入《加密与解密》这本书 学到了{:1_893:}

谢谢楼主大佬~ 一叶知夏 发表于 2019-3-15 15:05

学到了

谢谢楼主大佬~

都是萌新,不阔气 学习了谢谢老大! 入门逆向应该从哪里学起啊? E4E4 发表于 2019-3-15 16:08

入门逆向应该从哪里学起啊?

我也是入门,开始打算从BugkuCTF的逆向题开始学,同时学习吾爱破解的培训教程 江河宁夏 发表于 2019-3-15 15:42

学习了谢谢老大!

:handshake 不是所有的逆向题目都需要F5的,每次载入程序,应该仔细观察一下初始界面,可能会有惊喜。 现在还看不懂,刚开始学习,