好友

阅读权限20

听众

最后登录1970-1-1

|

下载题目

https://ctf.bugku.com/files/46839844a2b6a297615d94a3598df811/baby.zip

题目分析

-

尝试双击baby.exe,无反应。

-

拖入IDA,开始反汇编

-

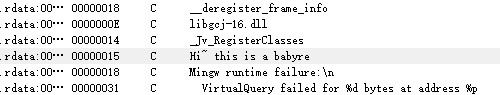

shift+f12,查看字符串

-

发现可疑字符串

-

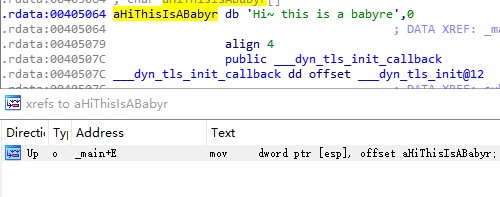

双击地址,按x查看交叉引用地址

-

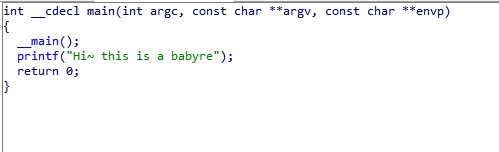

F5查看伪代码

-

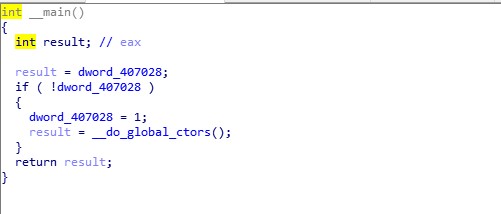

双击进入__main()

-

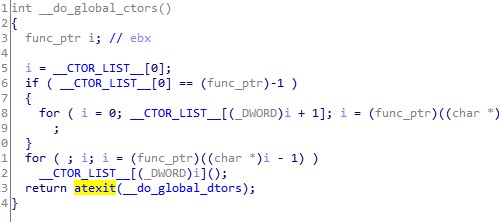

双击进入__do_global_ctors函数

-

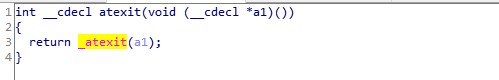

双击进入atexit函数

-

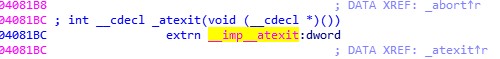

双击进入_atexit函数

-

此刻的心情无比复杂,逆向入门这么多层调用,是认真的吗

-

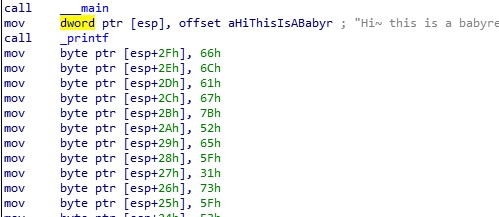

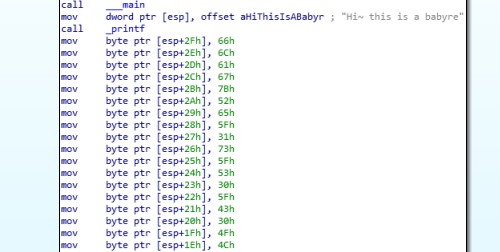

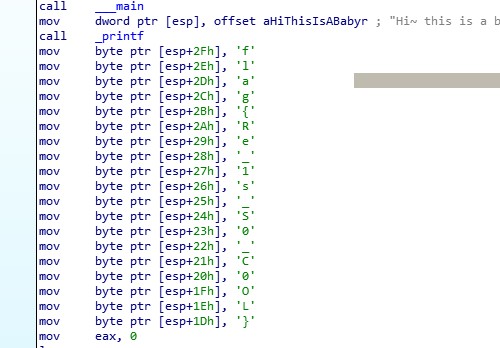

返回最初的main汇编代码

-

柳暗花明又一春,按r直接将16进制转换为字符,即flag

13.总结

整理得到flag:flag{Re_1s_S0_C0OL}

不是所有的逆向题目都需要F5的,每次载入程序,应该仔细观察一下初始界面,可能会有惊喜。 |

免费评分

-

| 参与人数 5 | 吾爱币 +11 |

热心值 +5 |

收起

理由

|

寂幽 寂幽

| + 1 |

+ 1 |

用心讨论,共获提升! |

qdqwwqe qdqwwqe

| + 1 |

+ 1 |

热心回复! |

Hmily Hmily

| + 6 |

+ 1 |

欢迎分析讨论交流,吾爱破解论坛有你更精彩! |

笙若 笙若

| + 1 |

+ 1 |

谢谢@Thanks! |

涛之雨 涛之雨

| + 2 |

+ 1 |

用心讨论,共获提升! |

查看全部评分

|

发帖前要善用【论坛搜索】功能,那里可能会有你要找的答案或者已经有人发布过相同内容了,请勿重复发帖。 |

|

|

|

|

|

|

发表于 2019-3-15 08:01

发表于 2019-3-15 08:01

|

发表于 2019-3-16 10:14

|

发表于 2019-3-16 10:14

发表于 2019-3-15 15:05

发表于 2019-3-15 15:05

|

发表于 2019-3-15 15:33

|

发表于 2019-3-15 15:33

发表于 2019-3-15 15:42

发表于 2019-3-15 15:42

|

发表于 2019-3-15 16:32

|

发表于 2019-3-15 16:32

|

发表于 2019-3-15 16:33

|

发表于 2019-3-15 16:33