BugkuCTF逆向题目03 - [Easy_Re]

本帖最后由 shavchen 于 2019-4-9 21:59 编辑## 本文结构

- 逆向实战

- exeinfope查壳

- IDA静态调试

- OD动态调试

- 总结

## 逆向实战

- 一. 下载easy_re.exe

`https://ctf.bugku.com/files/9275b6de25ac17d9c202fc080273876f/re1.exe`

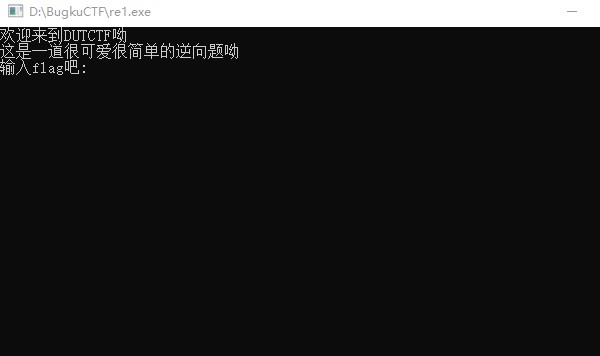

- 二. 让程序跑起来

- 三. exeinfope查看程序基本信息

!(https://i.loli.net/2019/03/16/5c8c61d34d702.jpg)

- 可以看到这是没有加壳的vc程序

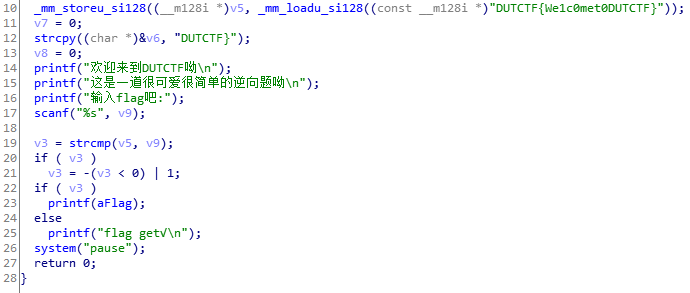

- 四. IDA用起来

1. 载入easy_re.exe

2. Shift+F12查找字符串

- ida快捷键,选中变量按a,可以快速显示字符串

- 直接看到flag

!(https://i.loli.net/2019/03/20/5c925780021d1.png)

- 五. OD跑起来

1. OD载入easy_vb.exe

2. 右键中文字符串智能搜索,发现疑似flag字符串

- DUTCTF{We1c0met0DUTCTF}

!(https://i.loli.net/2019/03/20/5c92561c36680.png)

3. 提交测试成功,好简单。。

- 六.总结

- 在使用IDA静态调试时,先入为主F5查看了伪代码

- 分析伪代码

> v9是我们输入的字符串,v5应该就是flag了

> 再往前看,发现函数后跟着可疑的flag字符串

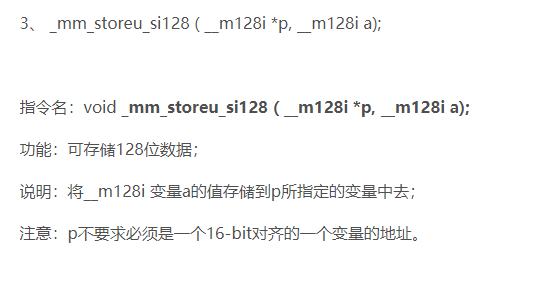

-在论坛找到这个函数的解释,就是把DUTCTF{We1c0met0DUTCTF}写到v5的内存里面

谢谢分享 现在吃也吃不起了

easy_vb.exe用手机运行么? ok。我编辑一下。,恒大,贴的代码只能显示部分啊。这是什么原因呢。

删除分析。。。

谢谢分享 感谢分享,学习一下 正好对ctf感兴趣 谢谢楼主分享

页:

[1]