|

(一) 昏冥的冬日,像往常一样,小伟一觉睡到傍晚才醒来。 虽然说和往常一样,可今天却又不太一样,由于疫情的影响,小伟已经半个月没出门了,只能独自在家玩网游,或许是连续玩了好几个个通宵的原因,此刻的他竟然搞不清自己刚刚睡了多久。 “太饿了,还是点个外卖吧……”他的头很疼,半睁着眼,拖着沉重的身子的想去拿电脑显示器旁的手机,在他快要走到的电脑桌前时,突然听到了游戏启动的声音,小伟对这声音再熟悉不过了,这是他从高中就开始玩的游戏,他甚至能通过不同人物的脚步声,判断出对方人物的角色选择。 “难道是我忘记关游戏了?”小伟正疑惑到,准备用鼠标去关闭游戏窗口,可是他迟疑了,因为他发现鼠标的光标,竟然自顾自的打开游戏里账号的钱包,正一步一步的进行着转账操作,就好像有人坐在电脑前操作那样。 “这是怎么回事?”小伟以为自己睡昏了头,揉了揉眼睛,发现自己并没有眼花,这就是事实,“难不成这电脑闹鬼了?”小伟的背后一阵发冷,他想用鼠标去点击游戏的关闭按钮,企图阻止这一切,可屏幕中的鼠标却根本不理会他的操作,正疯狂点击着转账的确认按钮,钱包中的金币数量也瞬间变成了0。 “啊,不要……”伴随着小伟的尖叫声,鼠标也停了下来,他慌了神,因为这些游戏中的金币是他从高中开始,奋斗了无数个日夜换来的,可是他不明白,为什么好像有个看不见的人坐在自己电脑前操作着,把这些金币全转走了?  图片6.png (260.73 KB, 下载次数: 0)

下载附件

图片6.png (260.73 KB, 下载次数: 0)

下载附件 [url=]保存到相册[/url] 7 小时前 上传

(二) 为了解开这个谜题,小伟只能上网发帖求助,网友建议他去寻找专业人士的帮忙,于是,他找到了一家具有21年历史的安全软件厂商—— 金山毒霸的工程师,寻求帮助:  图片11.png (4.54 MB, 下载次数: 0)

下载附件

图片11.png (4.54 MB, 下载次数: 0)

下载附件 [url=]保存到相册[/url] 7 小时前 上传

工程师在仔细和他沟通后,认为小伟的电脑是中了一种叫做“远控木马”的电脑病毒,为了增加迷惑性,黑客会将这些病毒伪装成游戏外挂、热门电影、图片、文档资料等,引诱人们去打开它,一旦运行,电脑便可被黑客远程控制:  图片1.png (11.96 KB, 下载次数: 0)

下载附件

图片1.png (11.96 KB, 下载次数: 0)

下载附件 [url=]保存到相册[/url] 7 小时前 上传

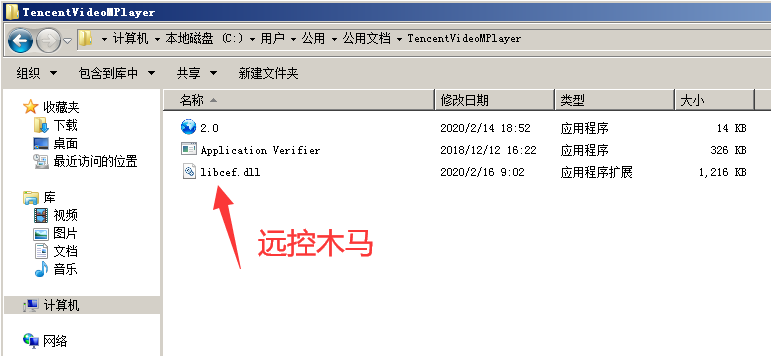

为了防止被杀毒软件发现,这类病毒通常会使用一种叫做“DLL劫持”的技术,其原理大概是:利用一些正常的EXE程序在启动时,对加载的DLL文件校验不严格,仅从文件名判断而不管内容是否正确,从而被黑客利用来加载一些恶意DLL,这种方式俗称白(EXE)加黑(DLL)。 经过工程师的一番查找,最终在小伟的电脑上找到了这个木马:  图片7.png (23.54 KB, 下载次数: 0)

下载附件

图片7.png (23.54 KB, 下载次数: 0)

下载附件 [url=]保存到相册[/url] 7 小时前 上传

这个木马利用的白exe文件(Application Verifier.exe)的签名为“上海文华财经资讯股份有限公司”,该文件在引入DLL文件时,未对引入的文件做校验,从而加载了恶意的DLL文件libcef.dll,这个加载组合方式,曾在2018年微信二维码勒索木马中使用,众多易语言开发者中招,这个病毒的整体运行流程如下:  图片2.png (82.85 KB, 下载次数: 0)

下载附件

图片2.png (82.85 KB, 下载次数: 0)

下载附件 [url=]保存到相册[/url] 7 小时前 上传

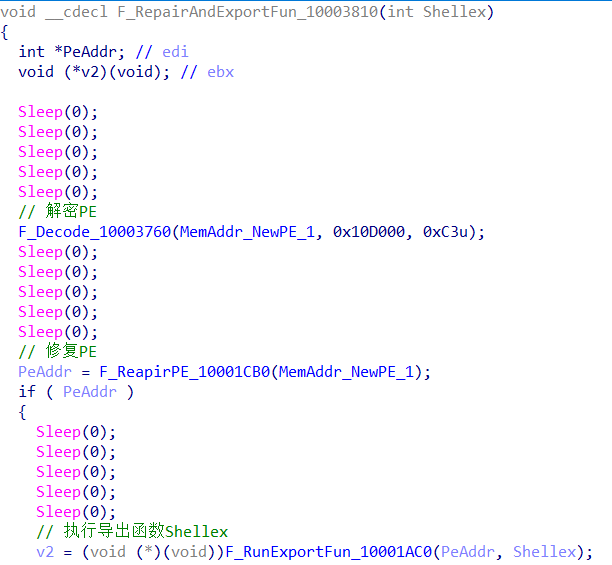

病毒为了隐藏自身,会在恶意DLL加载之后,内存中二次解密出一个DLL(大灰狼远控),并反射加载执行其导出函数Shellex:  图片5.png (28.62 KB, 下载次数: 0)

下载附件

图片5.png (28.62 KB, 下载次数: 0)

下载附件 [url=]保存到相册[/url] 7 小时前 上传

这个解密出的DLL远控文件,首先会在注册表中标记运行时间,并连接远控服务器IP:115.231.220.233,为防止重复运行,还创建互斥体Nmbbre hjveaika,运行成功之后,程序就会根据远控服务器的指令,执行任意操作,就好像有人坐在电脑前操作一般:  图片4.png (47.57 KB, 下载次数: 0)

下载附件

图片4.png (47.57 KB, 下载次数: 0)

下载附件 [url=]保存到相册[/url] 7 小时前 上传

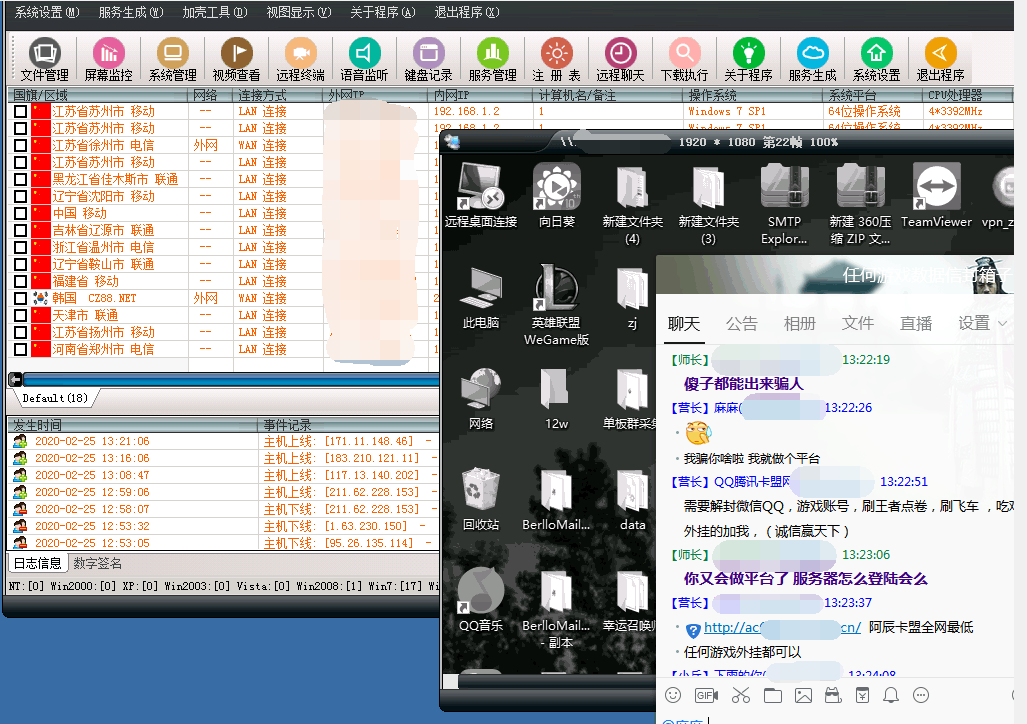

(三) 此类DLL劫持的病毒非常常见,通常为病毒作者惯用的手法,由于相关远控程序代码早已开源,此类远控木马已经可以直接使用生成器生成,病毒的使用者并不需要太高深的技术水平,只需要简单的配置,即可快速生成这样一款远控木马:  图片3.png (166.85 KB, 下载次数: 0)

下载附件

图片3.png (166.85 KB, 下载次数: 0)

下载附件 [url=]保存到相册[/url] 7 小时前 上传

最终,小伟的疑惑解开了,由于小伟之前使用的杀毒软件并不是金山毒霸,才导致了病毒并未被识别和拦截,进而造成金币被盗的情况,在工程师的指导下,小伟从游戏客服那里找回了被盗的金币,并安装上了金山毒霸,从此他再也不担心电脑“闹鬼了”。  QQ截图20200228130434.png (34.57 KB, 下载次数: 0)

下载附件

QQ截图20200228130434.png (34.57 KB, 下载次数: 0)

下载附件 [url=]保存到相册[/url] 7 小时前 上传

IOC: 6dcb7232915164eae56529818ca984a3 8130d9f3812ed245b7883c5dd7b81c92 fe66aaef6f512749d11aeac6349cd436 |  发表于 2020-2-28 22:35

发表于 2020-2-28 22:35

发表于 2020-2-28 23:00

发表于 2020-2-28 23:00

发表于 2020-2-28 22:47

发表于 2020-2-28 22:47

发表于 2020-2-28 22:46

发表于 2020-2-28 22:46

发表于 2020-2-28 23:04

发表于 2020-2-28 23:04

发表于 2020-2-28 22:56

发表于 2020-2-28 22:56