本帖最后由 jenny95 于 2021-1-13 13:30 编辑

项目是搬运的,我自己实际测试OK,使用说明是我自己操作的记录,抓包到了自己想要的数据https和wss(环境:夜神模拟器Android7.0 root)安卓应用层抓包通杀脚本的安装和使用

原项目地址:https://github.com/r0ysue/r0capture

-

安装frida运行依赖库及frida-tools

pip install -i https://mirrors.aliyun.com/pypi/simple/ numpy matplotlib

pip install -i https://mirrors.aliyun.com/pypi/simple/ frida-tools

-

安装frida

pip install -i https://mirrors.aliyun.com/pypi/simple/ frida

-

下载安装frida-server

查看安卓手机内核

getprop ro.product.cpu.abi

根据内核下载frida-server

-

运行frida-server

adb push frida-server /data/local

adb shell

cd /data/local

chmod 777 frida-server

./frida-server &

-

转发android TCP端口到本地

adb forward tcp:27042 tcp:27042

adb forward tcp:27043 tcp:27043

-

下载安卓应用层抓包通杀脚本

r0capture

简介

- 仅限安卓平台,测试安卓7、8、9、10 可用 ;

- 无视所有证书校验或绑定,不用考虑任何证书的事情;

- 通杀TCP/IP四层模型中的应用层中的全部协议;

- 通杀协议包括:Http,WebSocket,Ftp,Xmpp,Imap,Smtp,Protobuf等等、以及它们的SSL版本;

- 通杀所有应用层框架,包括HttpUrlConnection、Okhttp1/3/4、Retrofit/Volley等等;

- r0capture使用方法

- Spawn 模式:

$ python r0capture.py -U -f com.videogo

- Attach 模式,抓包内容保存成pcap文件供后续分析:

$ python r0capture.py -U com.videogo -p videogo.pcap

建议使用Attach模式,从感兴趣的地方开始抓包,并且保存成pcap文件,供后续使用Wireshark进行分析

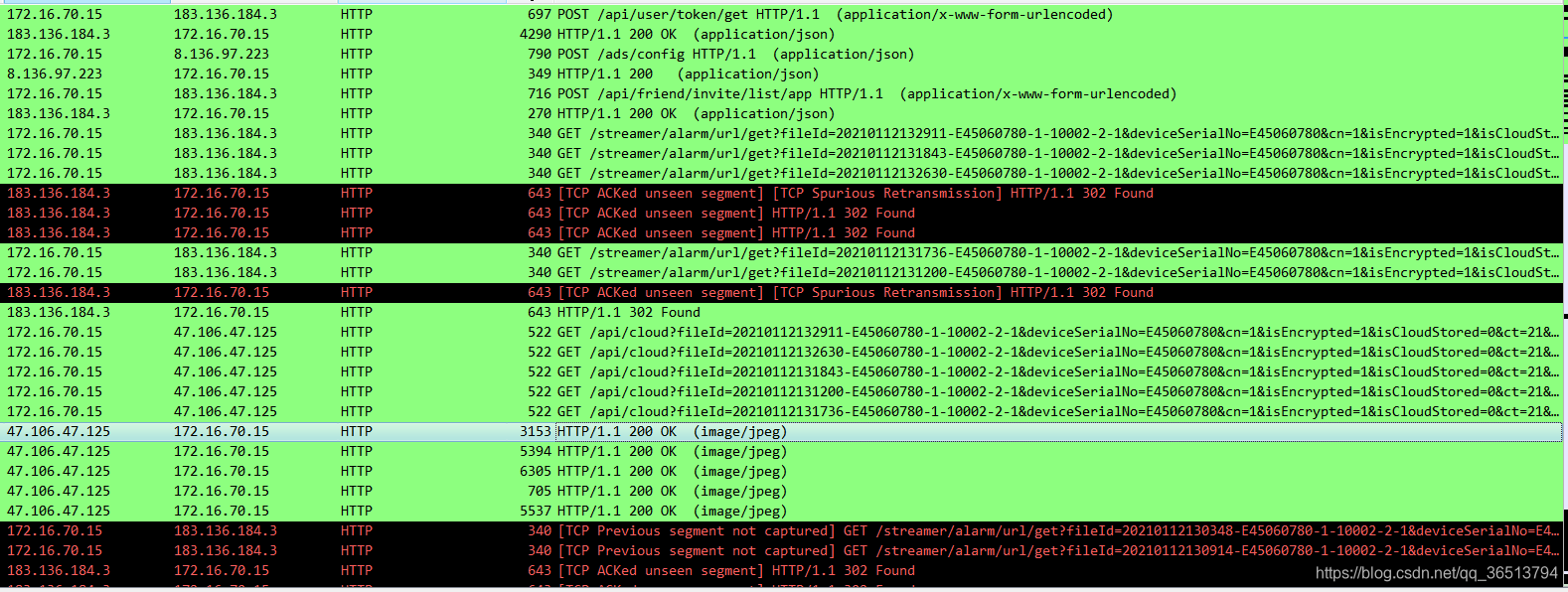

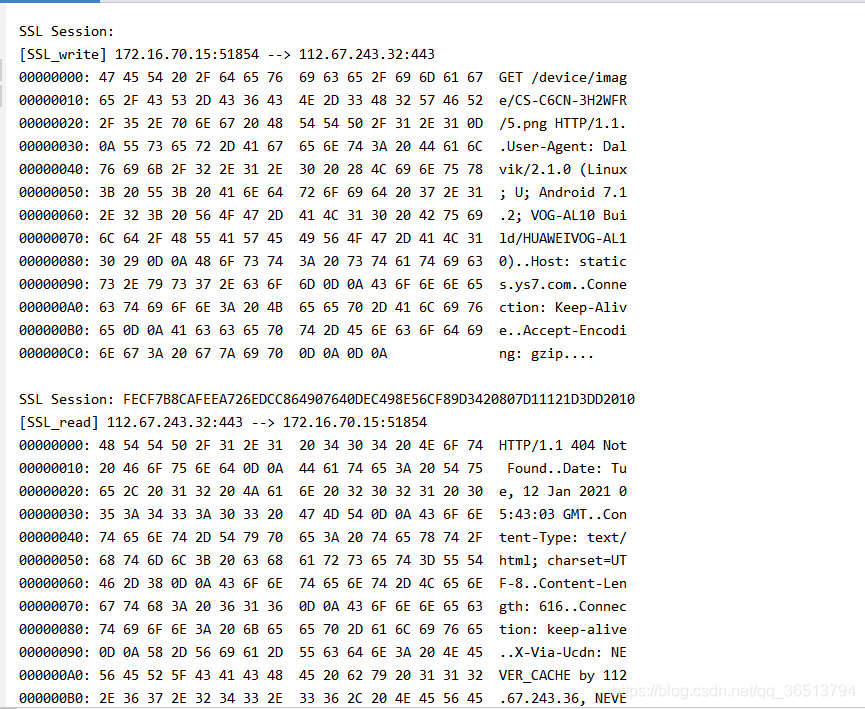

执行后结果

frida-server下载:https://github.com/frida/frida/releases

r0capture下载:https://gitee.com/jenny95/r0capture.git |  发表于 2021-1-12 14:11

发表于 2021-1-12 14:11

发表于 2021-1-12 15:35

发表于 2021-1-12 15:35

发表于 2021-1-12 14:25

发表于 2021-1-12 14:25

发表于 2021-1-12 14:36

发表于 2021-1-12 14:36

发表于 2021-1-12 14:52

发表于 2021-1-12 14:52

|

发表于 2021-1-12 15:05

|

发表于 2021-1-12 15:05

|

发表于 2021-1-12 15:07

|

发表于 2021-1-12 15:07

发表于 2021-1-12 15:30

发表于 2021-1-12 15:30