本帖最后由 Tonyha7 于 2022-4-13 07:33 编辑

前言

楼主的电脑前几天不幸“中招”了(后发现是微软更新搞的鬼。。。)

因此瞎折腾了一顿,这里记录下无法定位到病毒文件时的临时解决方案。

特征

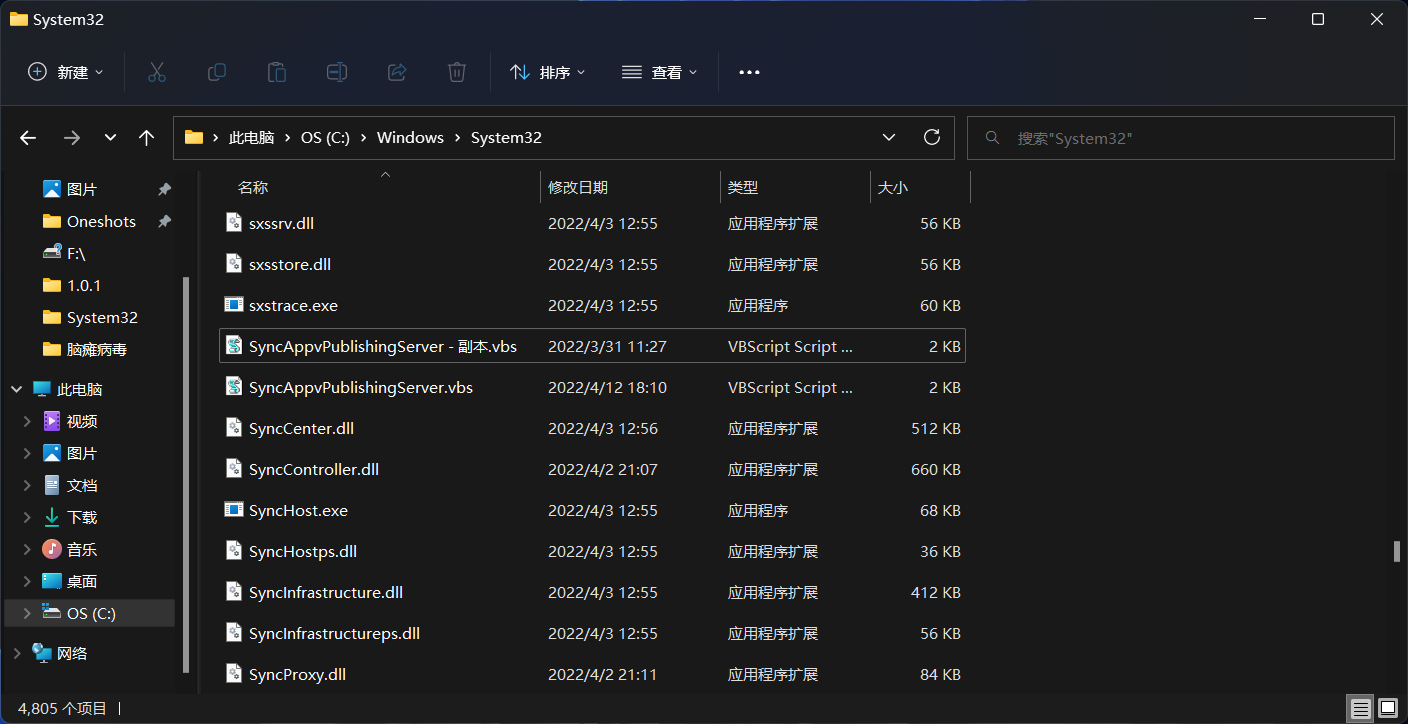

此种病毒有一定年头了,多为利用C:\Windows\System32\SyncAppvPublishingServer.vbs来启动PowerShell执行命令,从而绕过安全软件的检查来运行恶意命令。(大部分为远程脚本)

获取执行命令

原理

既然病毒启动的是vbs,我们可以从这个vbs来入手,让他把病毒执行的命令输出到文件中。

修改vbs

毕竟这是系统文件,为了防止翻车,这里先把文件复制一份,以便不时之需。

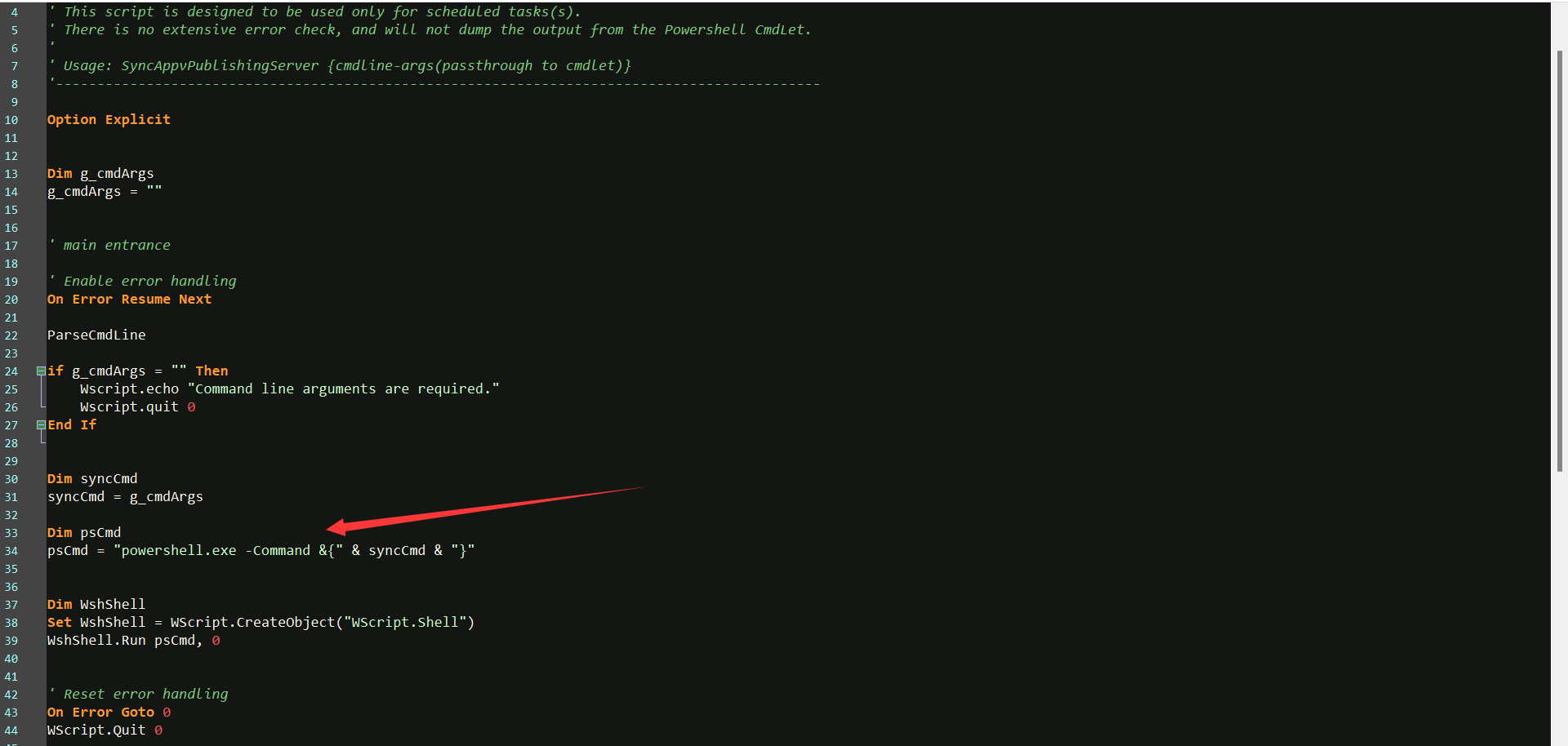

这个就很明显了,即使不会vbs,也能很轻易地看出这里是启动PowerShell的地方。

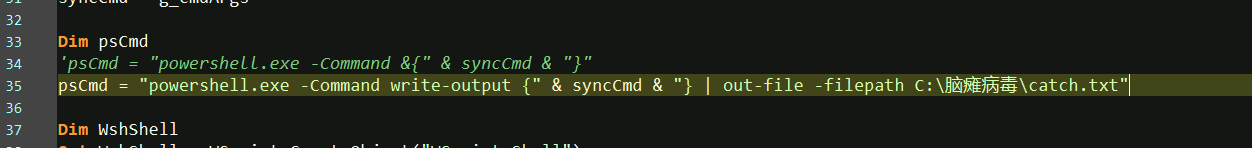

把他修改成这样

Dim psCmd

'psCmd = "powershell.exe -Command &{" & syncCmd & "}"

psCmd = "powershell.exe -Command write-output {" & syncCmd & "} | out-file -filepath C:\脑瘫病毒\catch.txt"

这样会把这样执行的命令写到文件中去。

我这里的文件是C:\脑瘫病毒\catch.txt

瓮中捉鳖

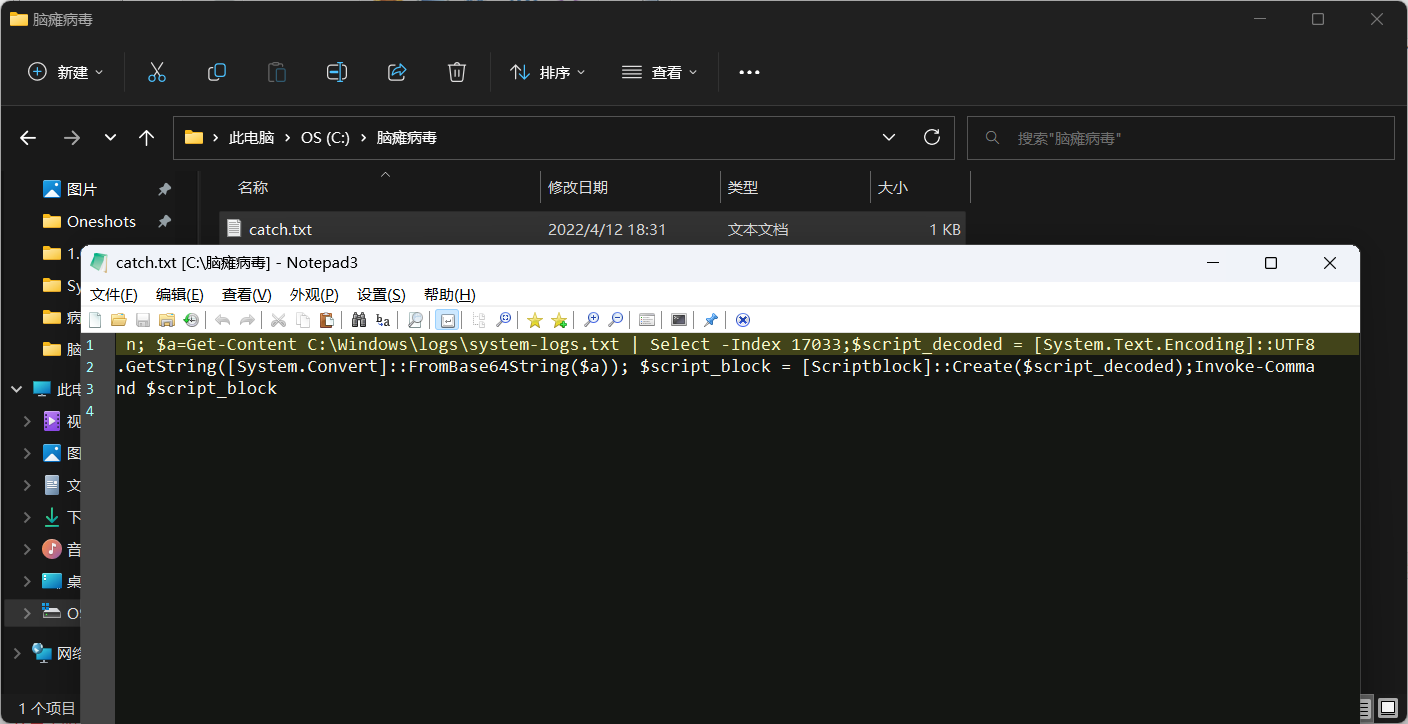

重启电脑,静静等待病毒调用SyncAppvPublishingServer.vbs执行命令。

这里抓到了获取系统日志的命令

如果发现了执行远程脚本的命令,直接用防火墙把远程地址拉黑即可。

总结

这里的方法只能临时使用,并不能定位到具体的病毒文件,最好的方法还是定位到具体文件并删除。

魔改的SyncAppvPublishingServer.rar

(796 Bytes, 下载次数: 28)

魔改的SyncAppvPublishingServer.rar

(796 Bytes, 下载次数: 28)

|  发表于 2022-4-12 19:49

发表于 2022-4-12 19:49

发表于 2022-4-12 22:09

发表于 2022-4-12 22:09

发表于 2022-4-12 23:44

发表于 2022-4-12 23:44

发表于 2022-4-13 09:26

发表于 2022-4-13 09:26

发表于 2022-4-14 00:17

发表于 2022-4-14 00:17