新人,第一次破解程序,大佬帮忙看下有没有更好的方法,谢谢!

先上链接: https://www.123pan.com/s/5XlDVv-4goxA 提取码:52pj

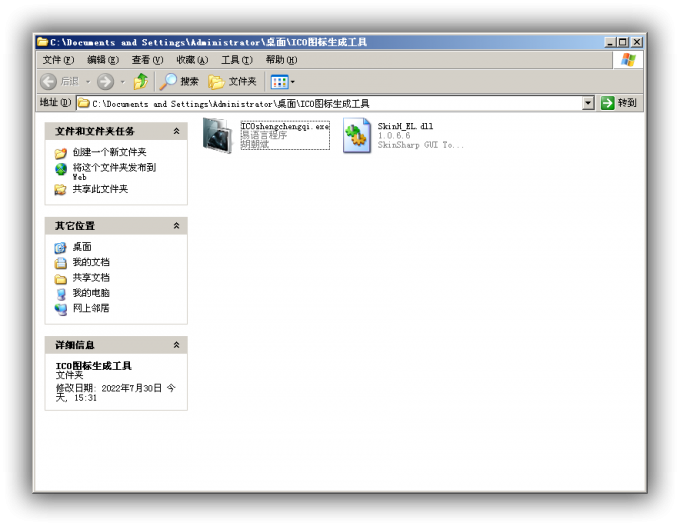

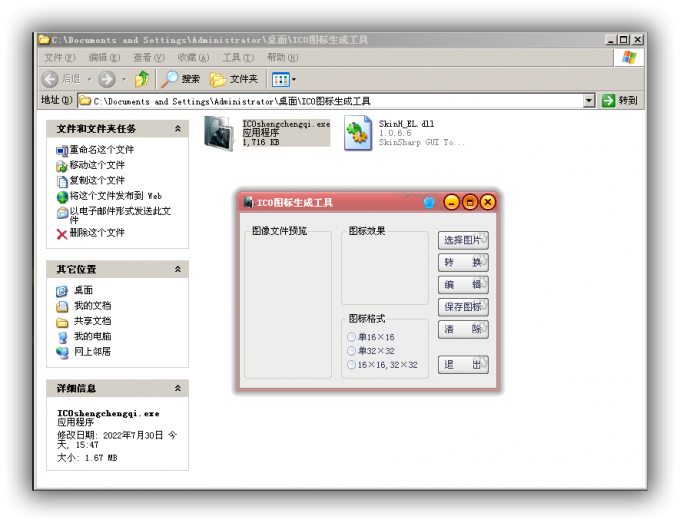

运行一下看效果:

WA~好大的广告~~~

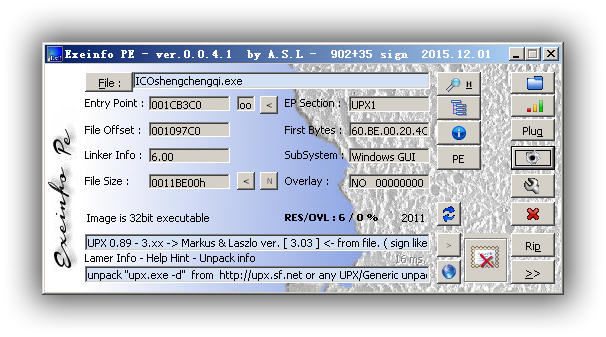

查一下壳,是UPX

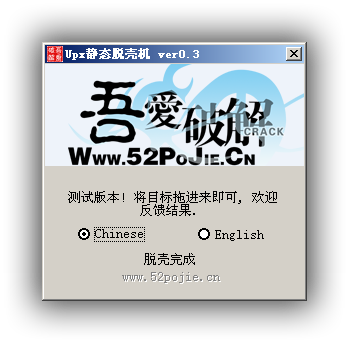

一键脱壳

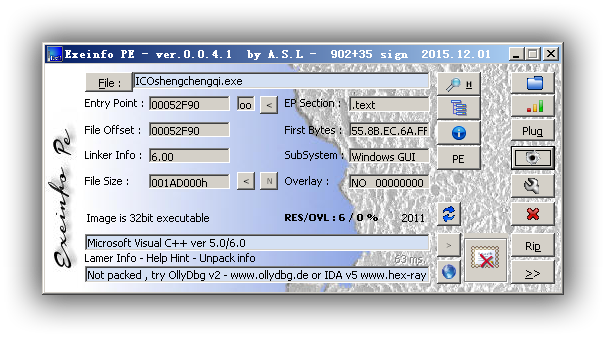

再查一下编译器

VC++,但是版本信息里说是易语言程序,怀疑是易语言静态编译

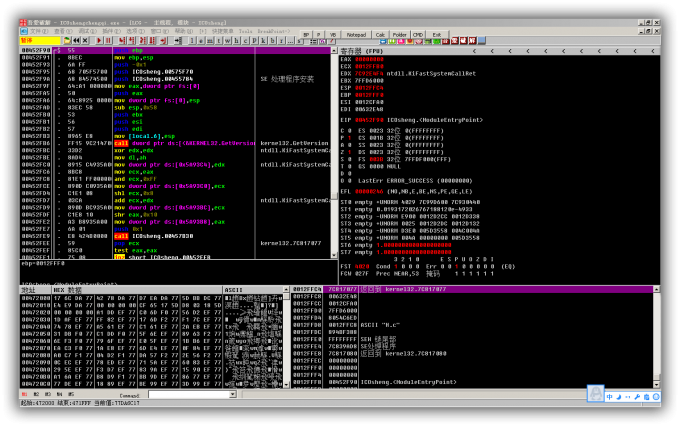

载入OD:

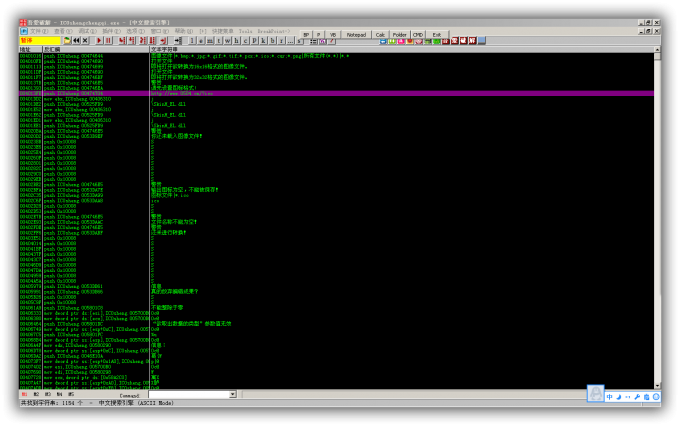

弹出的是网页,所以一定有URL,ASCII搜一下:

直接回车看代码:

唔~(本人小白,看不懂)

[Asm] 纯文本查看 复制代码 004013E8 |. 53 push ebx

004013E9 |. E8 484A0000 call ICOsheng.00405E36

004013EE |. 83C4 04 add esp,0x4

004013F1 |> 58 pop eax ; kernel32.75AA344D

004013F2 |. A3 58E25800 mov dword ptr ds:[0x58E258],eax ; kernel32.BaseThreadInitThunk

004013F7 |. 68 04000080 push 0x80000004

004013FC |. 6A 00 push 0x0

004013FE |. 68 04474700 push ICOsheng.00474704 ; http://www.0504.cn/?ico

00401403 |. 68 01000000 push 0x1

00401408 |. B8 01000000 mov eax,0x1

0040140D |. BB 901F4500 mov ebx,ICOsheng.00451F90

00401412 |. E8 4F4A0000 call ICOsheng.00405E66

00401417 |. 83C4 10 add esp,0x10

0040141A |. 68 0D000000 push 0xD

0040141F |. E8 09000000 call ICOsheng.0040142D

00401424 |. E8 260B0000 call ICOsheng.00401F4F

00401429 |. 8BE5 mov esp,ebp

0040142B |. 5D pop ebp ; kernel32.75AA344D

0040142C \. C3 retn

下面有好几个call,那个是关键call呢

挨个F2下断点,试一下(请教大佬是否有更好的方法,别人说“分析代码可知”,是怎么分析的呢)

经尝试可知 00401412 |. E8 4F4A0000 call ICOsheng.00405E66 是关键call

nop填充,保存,成功!

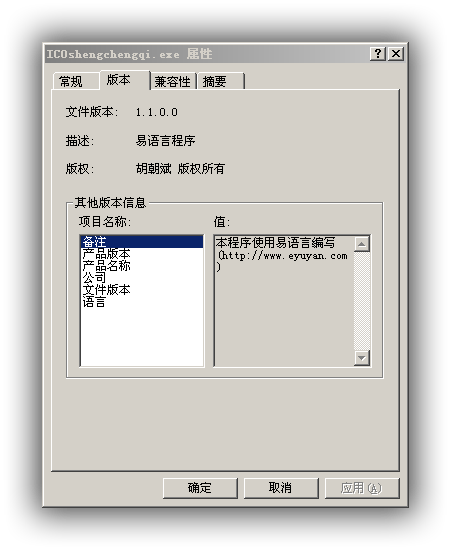

再看看版本信息:

我不想看到作者信息,删!

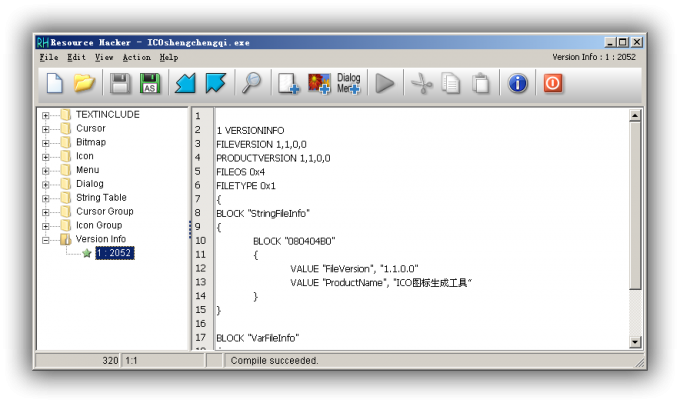

导入ResourceHacker

删!

最后运行一遍,大功告成!

请教大佬,寻找关键call还有什么更好的方法呢?谢谢! |  发表于 2022-7-30 20:30

发表于 2022-7-30 20:30

发表于 2022-8-20 15:55

发表于 2022-8-20 15:55

|

发表于 2022-8-20 18:07

|

发表于 2022-8-20 18:07