好友

阅读权限25

听众

最后登录1970-1-1

|

胡凯莉

发表于 2023-3-10 09:16

胡凯莉

发表于 2023-3-10 09:16

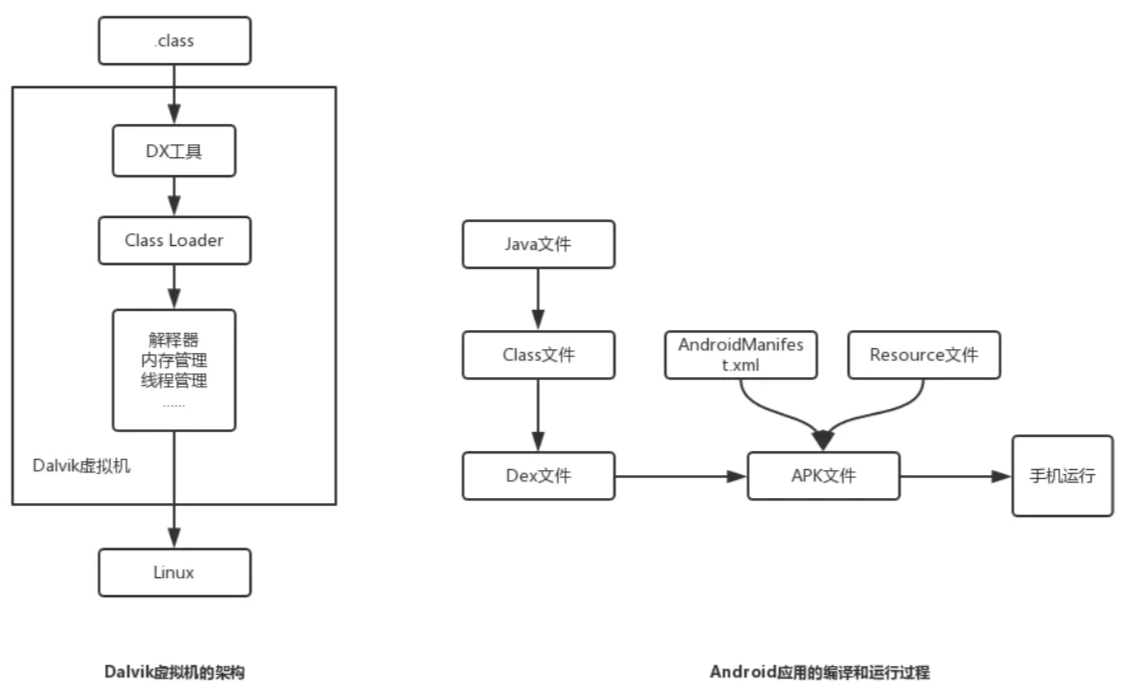

第七课、真实app实操重打包查壳、脱壳、插桩、去广告、去升级、重打包 1、重打包核心原理分析 - 关于Dalvik虚拟机

- https://www.jianshu.com/p/6bdbbab73705

2、Dalvik下常见格式互转3、Dex格式反编译与Smali4、解包改包业务流程- 运行objection

- 分析app业务逻辑 发现开发的调用api 进行hook尝试 内存中有没有这个实例

- 例如弹窗的api android.app.AlertDialog

- 内存搜索android heap search instances android.app.AlertDialog

- 加载wallbreakerplugin load /root/.objection/plugins/Wallbreaker

- plugin wallbreaker objectsearch android.app.AlertDialog

- plugin wallbreaker objectdump 0x5b56打印域信息

- objection随app启动时开始hook

- objection -g com.hd.zhibo expolre --startup-command "hooking watch class_method android.app.AlertDialog.onCreate --dump-args --dump-backtrace --dump-return"

5、手动重签名打包- apktool d test.apk

- nano 中搜索是ctrl + w 修改后重打包

- 重打包apk

- apktool d Alicrackme

- 并将Alicrackme.apk改名为Alicrackme0.apk移动到test目录下。

- 使用keytool生成签名

- keytool -genkey -alias new.keystore -keyalg RSA -validity 20000 -keystore new.keystore

- 签名apk

- jarsigner -verbose -keystore new.keystore -signedjar Alicrackme0_sign.apk Alicrackme0.apk new.keystore

|

免费评分

-

查看全部评分

|

发帖前要善用【论坛搜索】功能,那里可能会有你要找的答案或者已经有人发布过相同内容了,请勿重复发帖。 |

|

|

|

|

|

|

发表于 2023-3-10 09:16

发表于 2023-3-10 09:16

发表于 2023-3-10 09:48

发表于 2023-3-10 09:48

发表于 2023-3-10 11:05

发表于 2023-3-10 11:05

发表于 2023-3-10 12:38

发表于 2023-3-10 12:38

发表于 2023-3-10 14:08

发表于 2023-3-10 14:08