【检查工具】通过浏览器自带的检查工具绕过网页的登录模态

免责声明:本文单纯从技术层面进行分析和实验,请不要对博客网站进行不恰当的行为。

大家在网上寻找资料的时候,经常会遇到有些网站会强制要求在浏览网页内容之前进行登录的情况。如果使用了自己的邮箱进行注册又可能会收到来自这个网站的大量垃圾邮件,所以大家一般也都不会希望提供自己的邮箱给他们。

一般这种博客网站都是使用简单的前端登录模态来要求用户进行登录的。然而,即使是看似简单的前端登录模态也可能隐藏着安全漏洞。本文将探讨如何通过浏览器的检查工具绕过登录模态,分析这种方法背后的原理,并提供防范措施。当然,也有大量的浏览器扩展程序可以跳过登录步骤,具体可以参考我之前的这篇关于HOVER的帖子。

具体步骤(网站在帖子结尾给出)

具体的方法为通过删除网页的特定元素,可以绕过登录要求。以下是我采取的步骤:

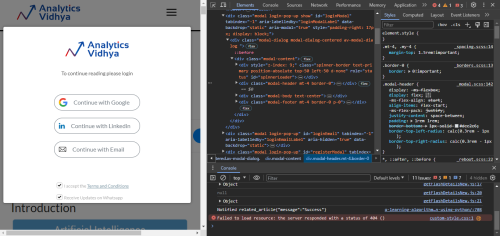

当登录模态出现时,我右键点击弹出窗口并选择“检查”

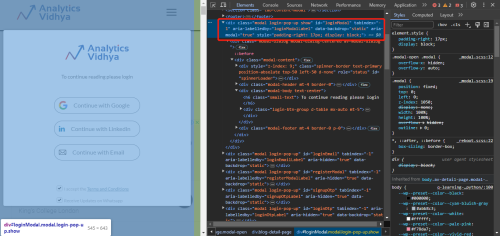

在开发者工具中,我找到代表模态对话框的HTML元素

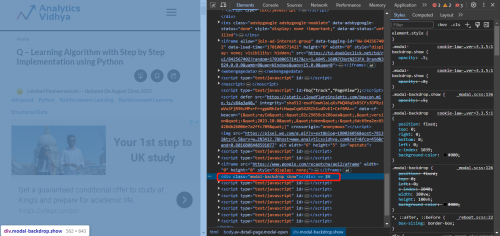

我删除了模态对话框元素之后,然后再删除页面上的覆盖层

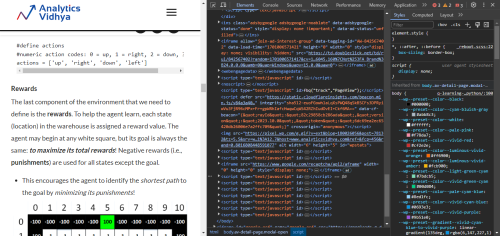

此时,就可以自由访问原本被模态对话框阻挡的内容了

技术细节

这个绕过机制的原理相对简单。网站的前端使用HTML和CSS渲染登录模态,而JavaScript控制其逻辑。这些模态通常设计为遮挡内容,要求用户登录。然而,这些都发生在客户端,也就是用户的浏览器上。

如果服务器没有进行适当的会话管理和访问控制,则通过客户端删除模态对话框的元素,可以绕过登录步骤。这样做的用户实际上只是在他们的本地环境中修改了网页,服务器端的数据并未受到影响。因此,如果敏感数据仅仅通过前端逻辑保护,那么安全就会受到威胁。

防范措施

为了防止这种安全漏洞,开发人员可以采取以下措施:

- 服务器端验证:所有敏感内容的访问都应该要求服务器验证用户的登录状态。

- 使用会话令牌:使用HTTP cookies或令牌来管理会话,并在每个请求中验证。

- CSRF保护:实施跨站请求伪造(CSRF)令牌,以防止用户在已认证的应用程序中执行非预期的操作。

- 内容安全策略:采用内容安全策略(CSP)来减少跨站脚本(XSS)攻击的风险。

- JavaScript禁用回退:确保即使在禁用JavaScript的情况下,敏感内容也不会泄露。

结尾

通过理解客户端和服务器端之间的交互及其安全影响,我们可以更好地保护我们的数据和用户。正如本文分析的,仅依赖前端控制来保护数据是不够的,必须有强大的服务器端验证作为支撑。通过采取适当的安全措施,开发人员可以预防潜在的安全威胁。

引用

本文中的博客网站为:

https://www.analyticsvidhya.com/blog/2021/04/q-learning-algorithm-with-step-by-step-implementation-using-python/

|  发表于 2023-11-26 22:07

发表于 2023-11-26 22:07

发表于 2023-11-27 09:16

发表于 2023-11-27 09:16

发表于 2023-11-27 06:33

发表于 2023-11-27 06:33

发表于 2023-11-27 08:44

发表于 2023-11-27 08:44

发表于 2023-11-27 20:12

发表于 2023-11-27 20:12

发表于 2023-11-27 00:18

发表于 2023-11-27 00:18