本帖最后由 warmlight814 于 2025-1-11 22:36 编辑

第18届软件系统安全大赛攻防赛初赛wp

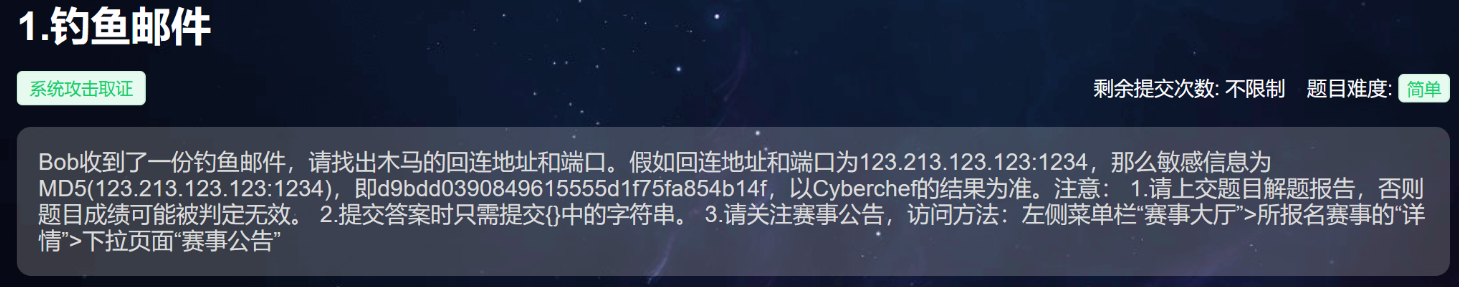

钓鱼邮件

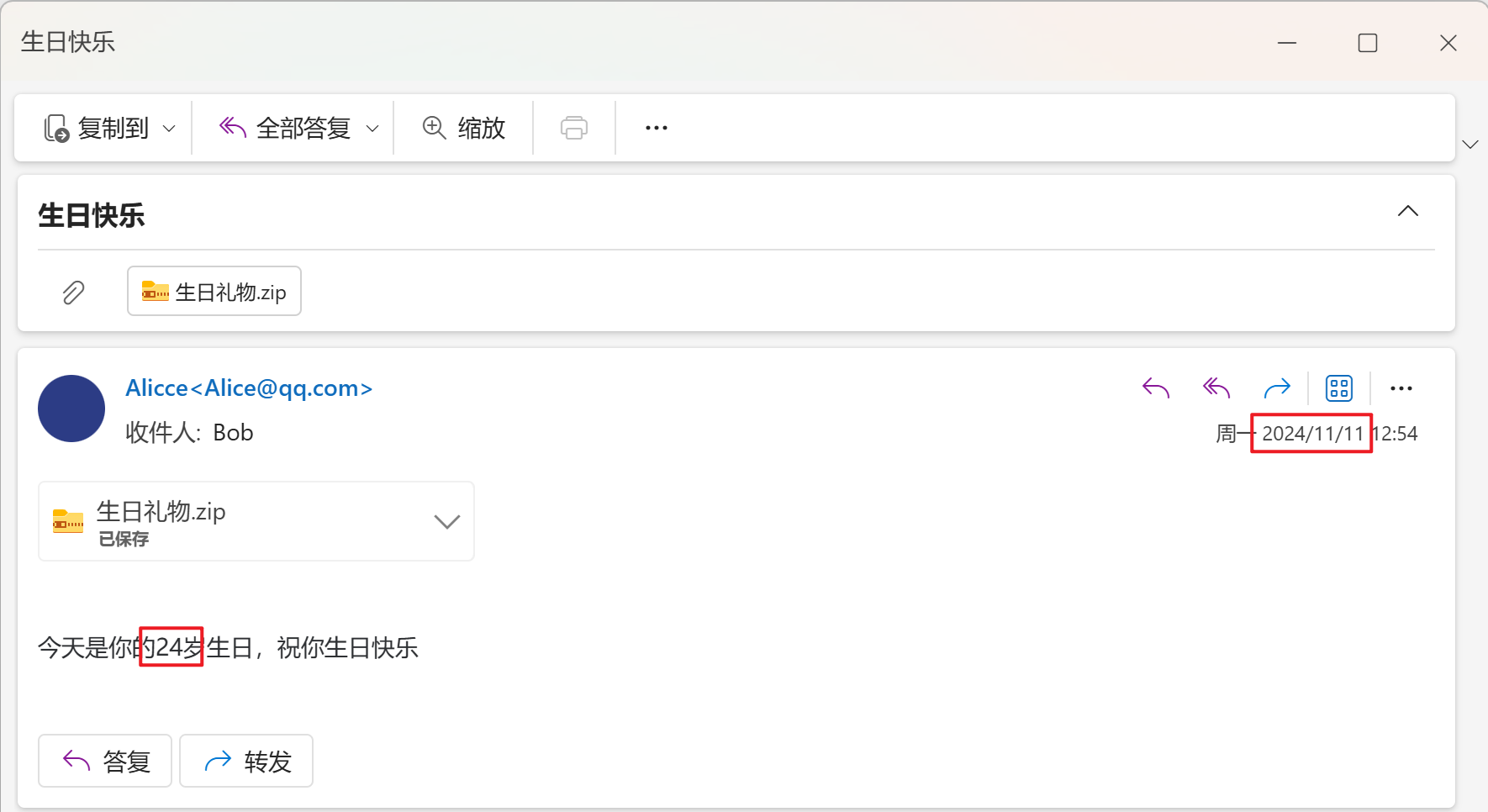

给了一个.eml文件,outlook打开,有一个生日快乐.zip,解压需要密码,根据发件日期,24岁等信息,可以猜测出解压密码即为生日20001111

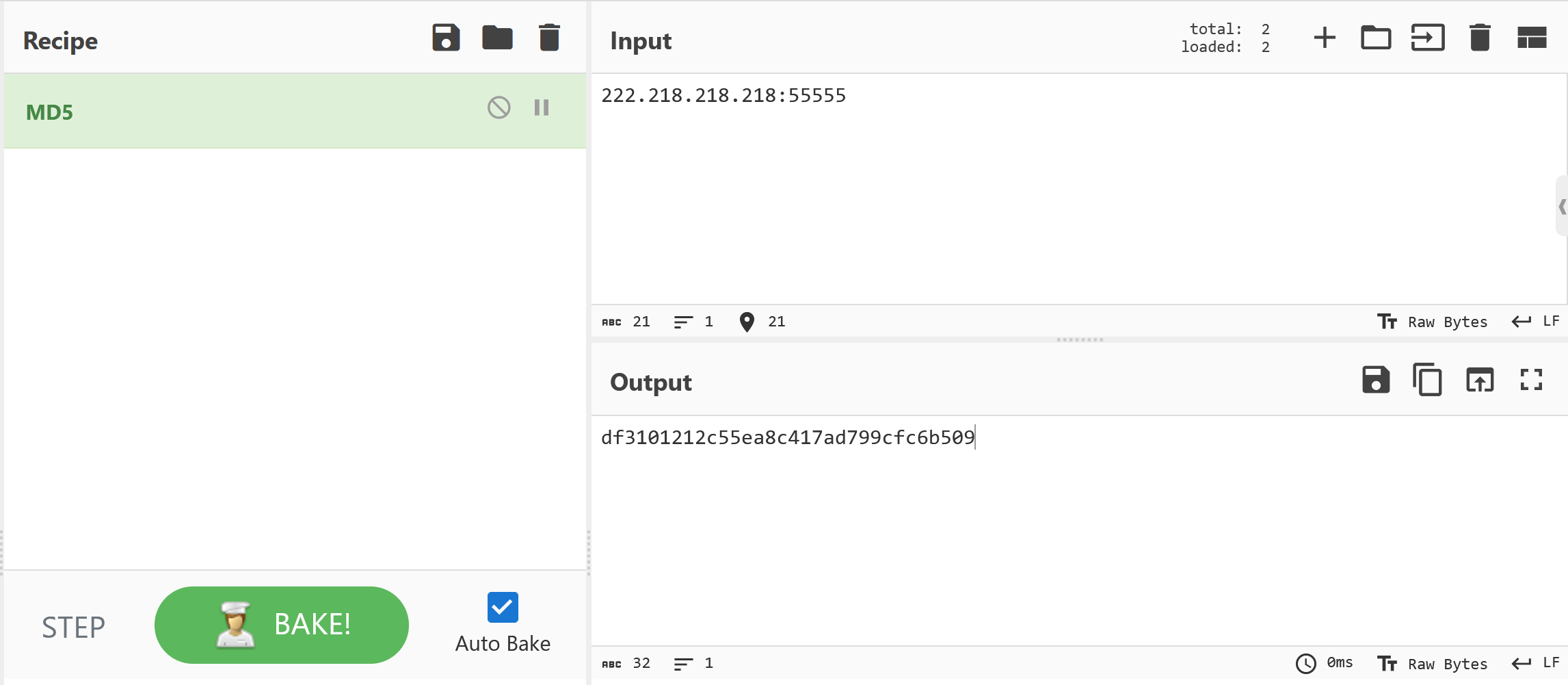

解压后得到生日快乐.exe,双击运行,wirshark抓包,找到ip和port

md5结果

donntyousee

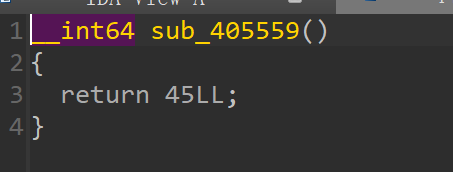

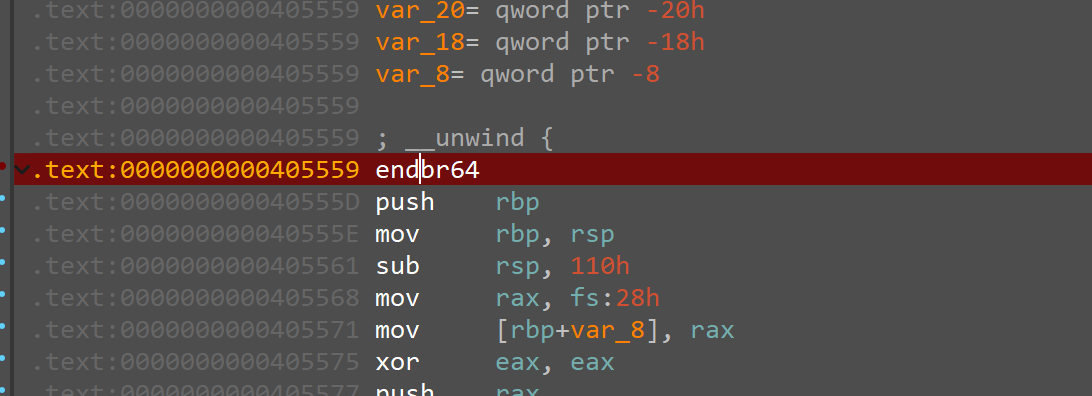

查看函数sub_405559()

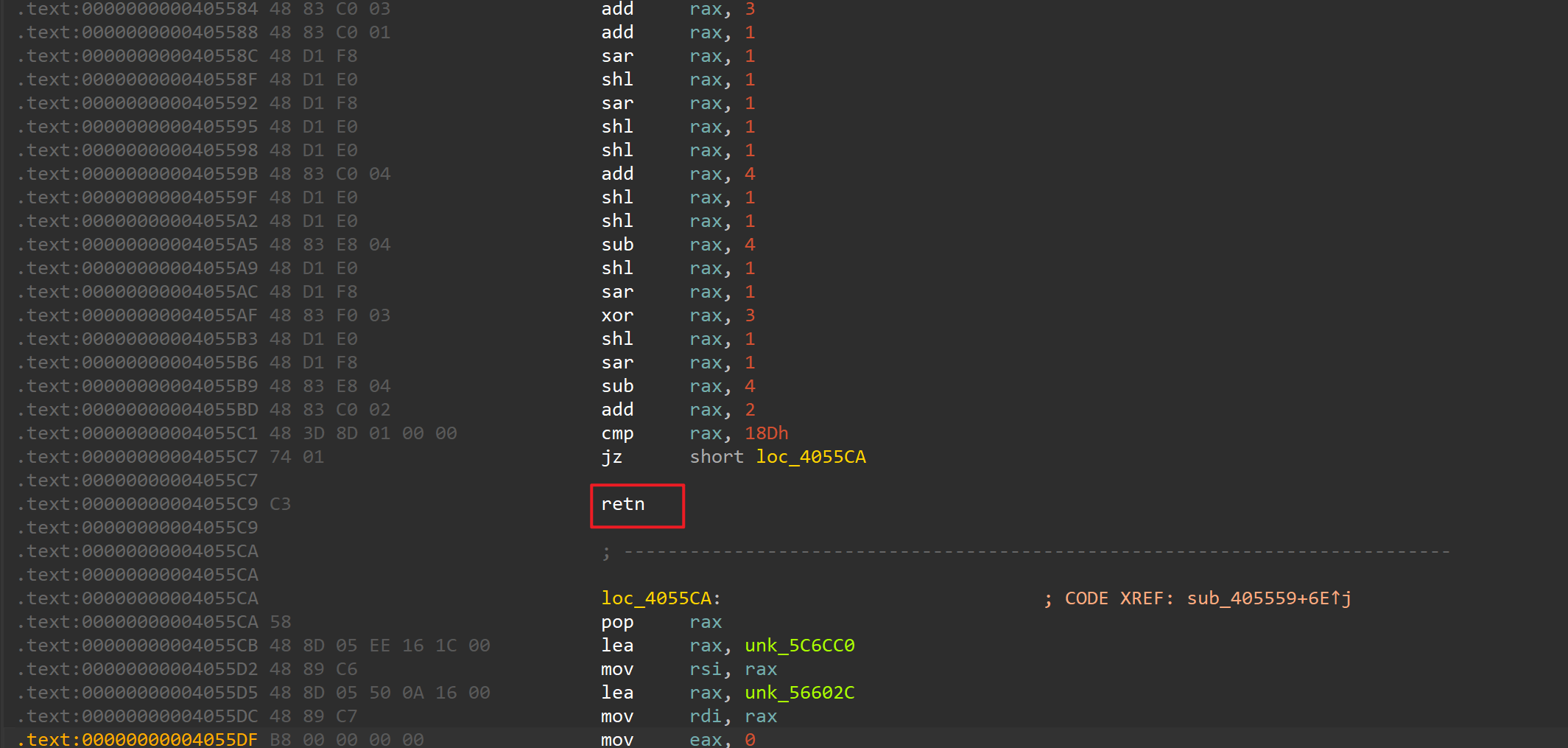

存在花指令

将retnop掉

动调跑一下,这里一定要在函数sub_405559()里面下断,不然单步会直接跳过该函数,直接跟丢了

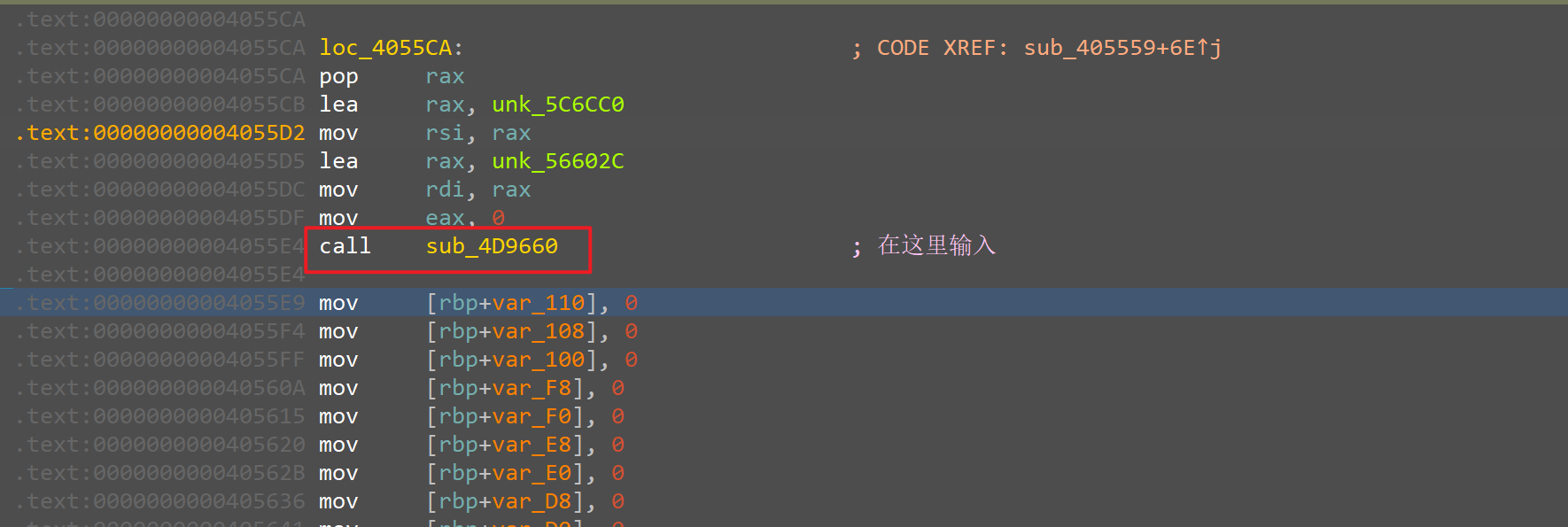

多次尝试发现这个call是进行输入的地方,这里直接进行输入然后步过

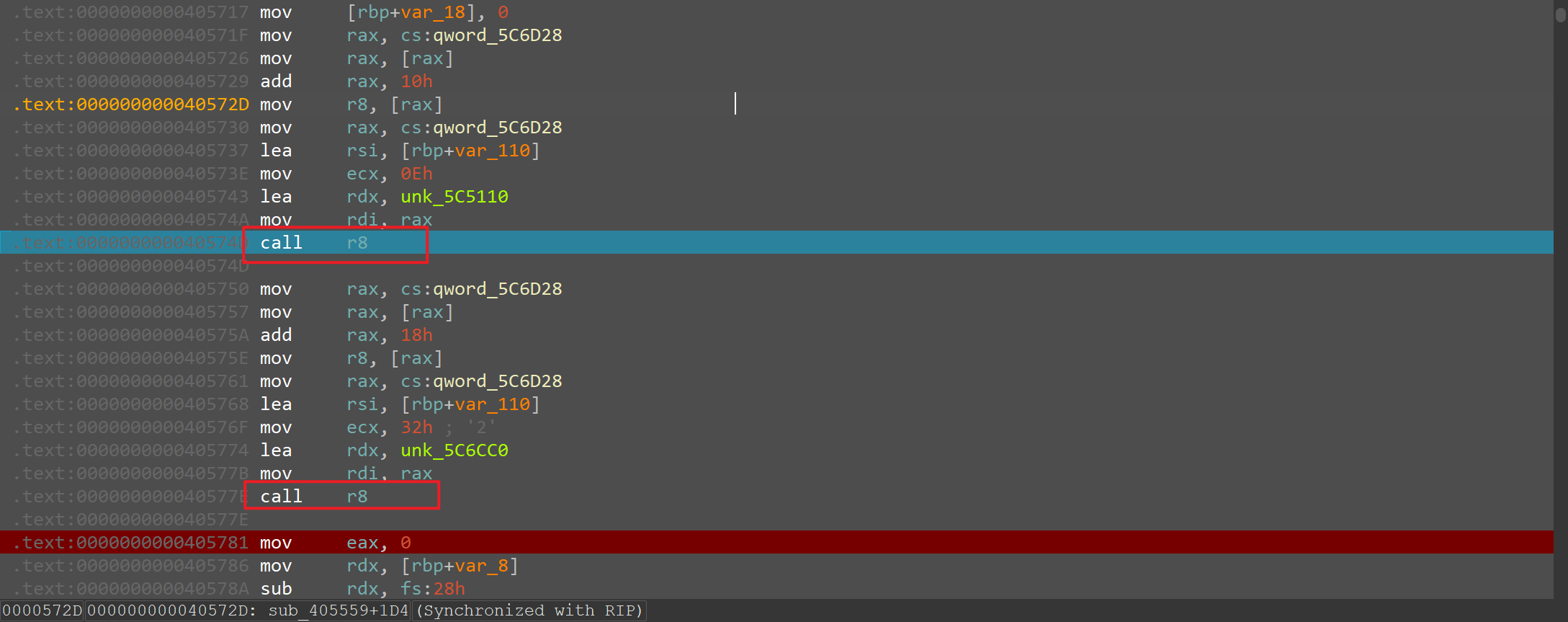

这两个call步入

第一个call,发现是rc4初始化

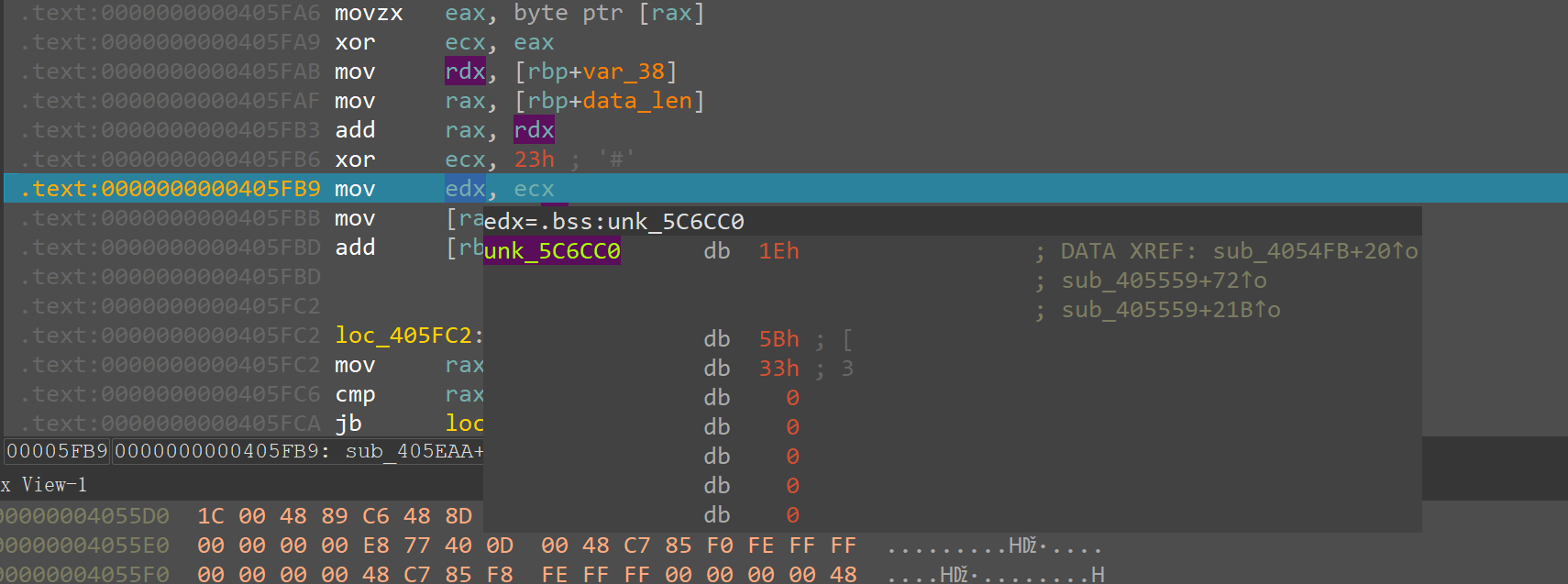

第二个call是魔改的RC4,最后加了个亦或

跟一下加密后的结果,找到存储密文的地址unk_5C6CC0

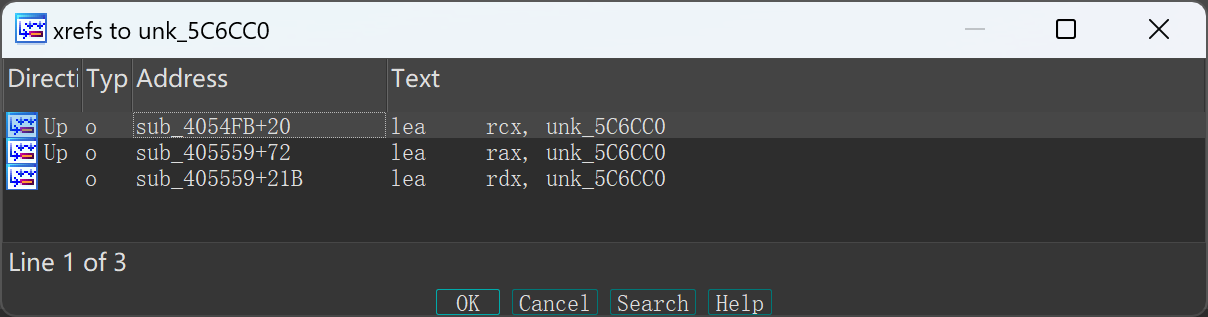

然后去看密文在哪里进行check,这里交叉引用

定位到函数sub_4054FB,这个call步入

发现密文

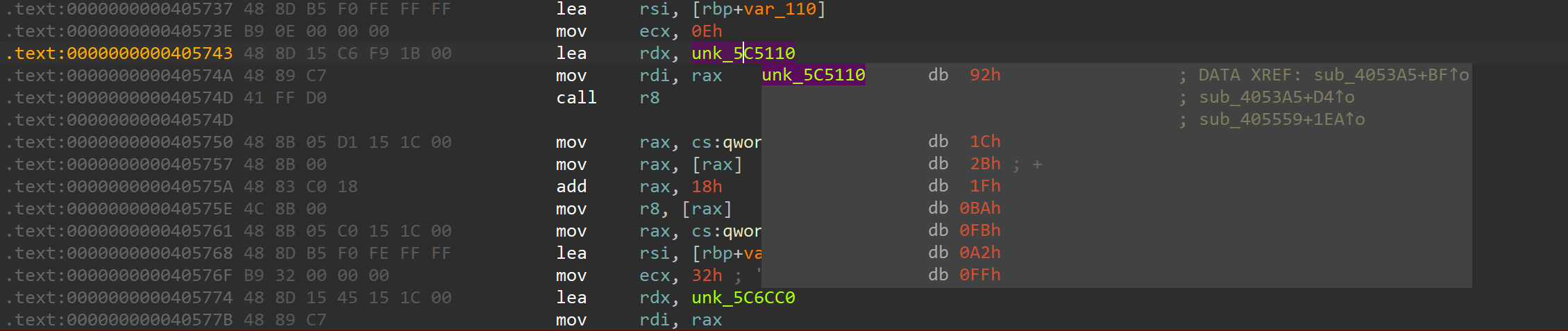

秘钥key

这里做了反调试,导致key动态和静态的值不一样

将密文和keydump出来,用工具解密即可 |  发表于 2025-1-8 16:33

发表于 2025-1-8 16:33

发表于 2025-1-8 18:52

发表于 2025-1-8 18:52

发表于 2025-1-8 19:15

发表于 2025-1-8 19:15

发表于 2025-1-8 19:43

发表于 2025-1-8 19:43

|

发表于 2025-1-8 19:55

|

发表于 2025-1-8 19:55

发表于 2025-1-8 20:27

发表于 2025-1-8 20:27