|

|

吾爱游客

发表于 2015-10-31 20:35

file:///c:/users/ym/appdata/roaming/360se6/User Data/temp/182044ucdi3zt7ggh2tzdp.pngfile:///c:/users/ym/appdata/roaming/360se6/User Data/temp/182044ucdi3zt7ggh2tzdp.png

1、申 请 I D:恭喜发财i

2、个人邮箱:2691339108@qq.com

3、原创技术文章:原创

暴力破解飘零和注册宝方法

【加密方式】:VMProtect v2.46

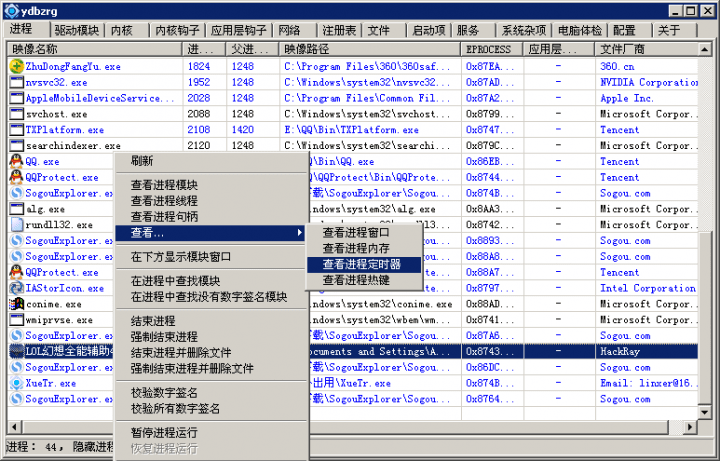

【使用工具】:WSUnpacker、OD、XueTr.exe

调试前,先处理飘零的干扰OD下断,方法是用XueTr移除程序定时器,

这下断就不会收到影响.

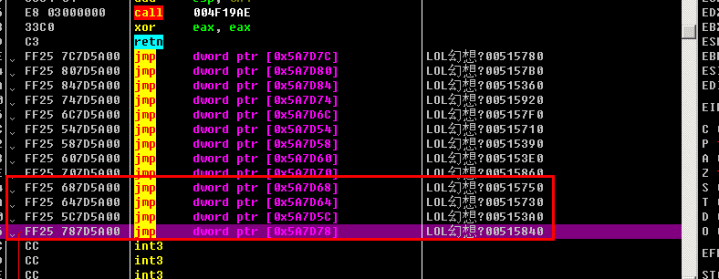

OD,F9运行,Ctrl+G输入00401000,(习惯先RETN掉退出)

Ctrl+B输入FF 25

退出在后四个里面 ,最后一个,找到后C3

点击程序的登录,成功断下后,F7进入CALL

0048E1C7 55 push ebp

0048E1C8 8BEC mov ebp, esp

0048F1CA 81EC 10000000 sub esp, 0x10

0048E1D0 6A 00 push 0x0

0048E1D2 68 01000000 push 0x1

0048E1D7 6A FF push -0x1

0048E1D9 6A 06 push 0x6

0048E1DB 68 2D400116 push 0x1601402D

0048E1E0 68 852 push 0x52013E84

0048E1E5 E8 F70600 call 004F19E4

F8单步走,熟悉的10001,

0048E21D 837D F4 01 cmp dword ptr [ebp-0xC], 0x1

0048E221 0F85 A0000000 jnz 0048E2C7

00436 68 01000000 push 0x1

0048E23B BB C01F4F00 mov ebx, 004F1FC0

0048E240 E8 93370600 call 004F19D8

0048E245 83C4 10 add esp, 0x10

0048E248 8945 FC mov dword ptr [ebp-0x4], eax

0048E24B FF35 3C7E6000 push dword ptr [0x607E3C]

0048E251 FF75 FC push dword ptr [ebp-0x4]

0048E254 E8 1B010000 call 0048E374

0048E259 85C0 test eax, eax

0048E25B 0F84 66000000 je 0048E2C7

0048E261 C705 3C7E6000 0>mov dword ptr [0x607E3C], 0x0

0048E26B C745 FC 0000000>mov dword ptr [ebp-0x4], 0x0

0048E272 6A 00 push 0x0

0048E274 FF75 FC push dword ptr [ebp-0x4]

0048E277 6A 01 push 0x1

0048E279 FF35 3C7E6000 push dword ptr [0x607E3C]

0048E27F 68 3C7E6000 push 00607E3C

0048E284 68 5A000000 call 0048E2E8

So,0048E 0F85 A00 jnz 0048E2C7 即为关键跳转,

0F85A00→0F84A00

F9运行完成爆破

注册宝:

第一步 也是最重要的一部 吧软件扔进od。。运行起来

然后搜索字符串 找到EnableIsDebug

上面的jnz NOP了 点登陆

look 好了破解成功

教程非常简单,如果申请成功就祝Hmily恭喜发财!!!

|

|

发帖前要善用【论坛搜索】功能,那里可能会有你要找的答案或者已经有人发布过相同内容了,请勿重复发帖。 |

|

|

|

|

|

|

吾爱游客

发表于 2015-10-31 20:35

吾爱游客

发表于 2015-10-31 20:35

发表于 2015-11-2 18:16

发表于 2015-11-2 18:16